OWASP安全练习靶场juice shop-更新中

Juice Shop是用Node.js,Express和Angular编写的。这是第一个 完全用 JavaScript 编写的应用程序,列在 OWASP VWA 目录中。

该应用程序包含大量不同的黑客挑战 用户应该利用底层的困难 漏洞。黑客攻击进度在记分板上跟踪。 找到这个记分牌实际上是(简单的)挑战之一!

除了黑客和意识培训用例外,渗透测试 代理或安全扫描程序可以将 Juice Shop 用作“几内亚” pig“-应用程序来检查他们的工具如何应对 JavaScript 密集型应用程序前端和 REST API。

部署

docker pull bkimminich/juice-shop

docker run --rm -p 3000:3000 bkimminich/juice-shop

需要挖掘的漏洞内容 寻找记分牌 :: Pwning OWASP Juice Shop (owasp-juice.shop)

访问ip:3000,打开后先注册一个用户,否则功能无法操作。

前记:

这个靶场的难点在于,只给出问题,范围在整个系统,需要去找题的答案在哪个功能上。

查找记分牌

没有直接给出记分牌页面,需要找出url。

search的地址为 http://ip:3000/#/search

刷新搜索看到某个接口返回内容

猜测url为 http://ip:3000/#/score-board

猜测url为 http://ip:3000/#/score-board

访问后显示了记分牌页面

访问后会显示成功找到

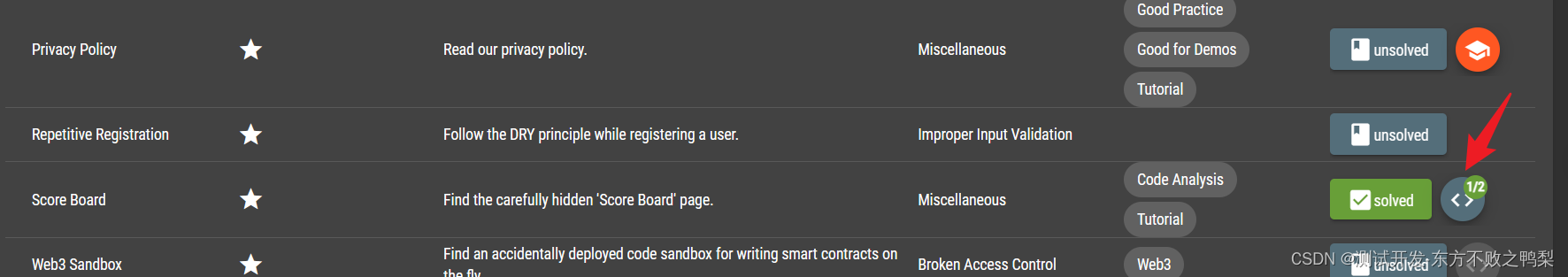

挑战通过后,点击后面的按钮运行coding challenge,如找到记分牌这个任务,勾选记分牌相关的几行代码,点击submit,两侧会显示烟花效果,说明通过。

injection

Login Admin

题目要求通过SQL注入找到admin的账号密码。

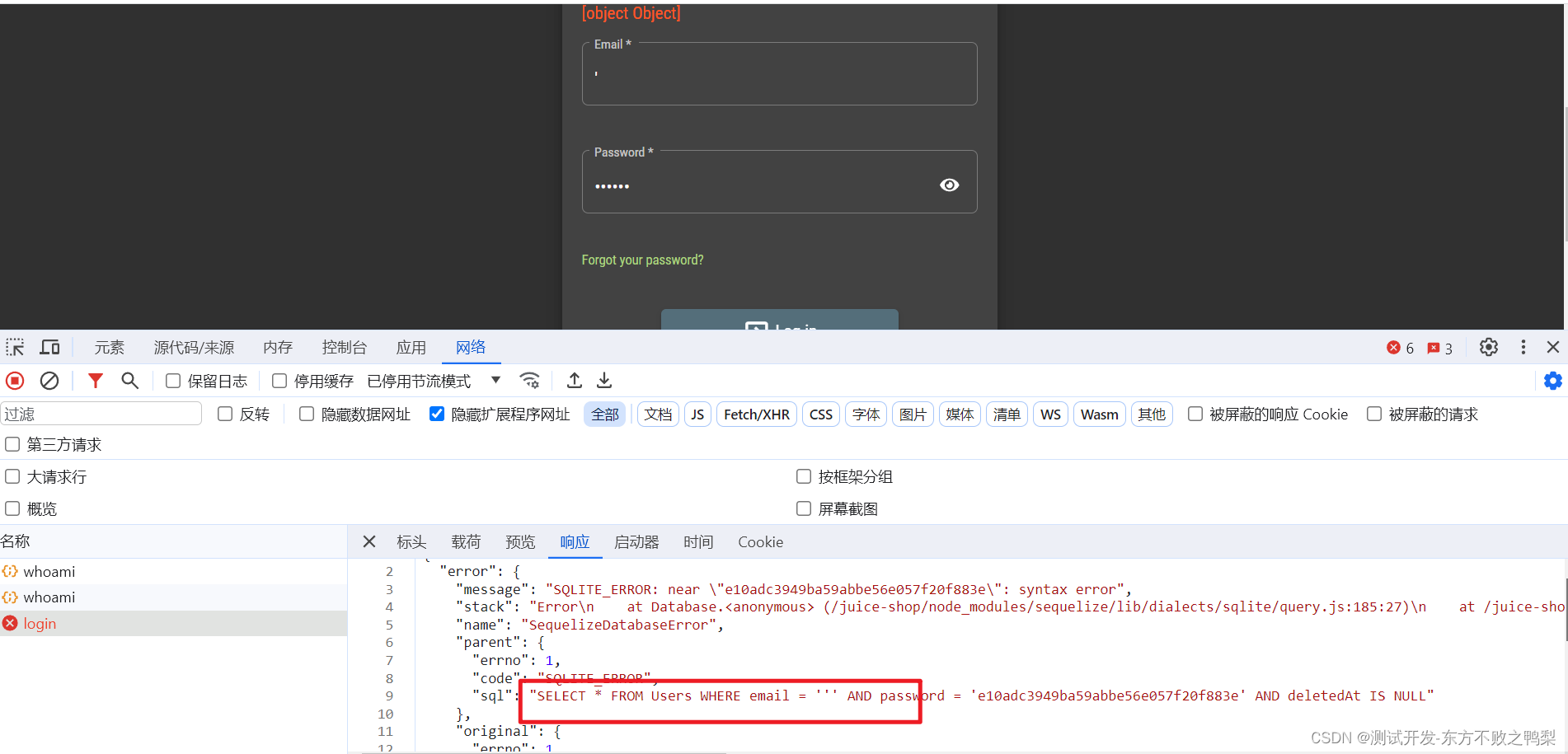

在登录页面,输入单引号' 随便输入密码,点击login

发现报错显示了SQL语句,说明email输入框存在SQL注入漏洞。

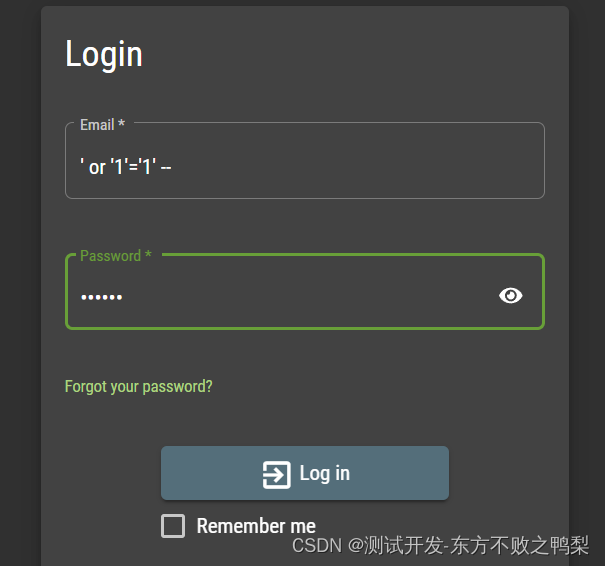

可以闭合单引号采用or注入。账号输入框输入' or '1'='1' -- 密码随便输入点击login 提示成功

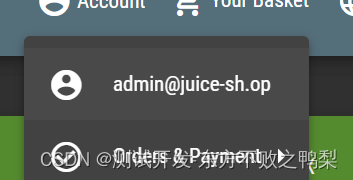

可以看到admin的邮箱为 admin@juice-sh.op

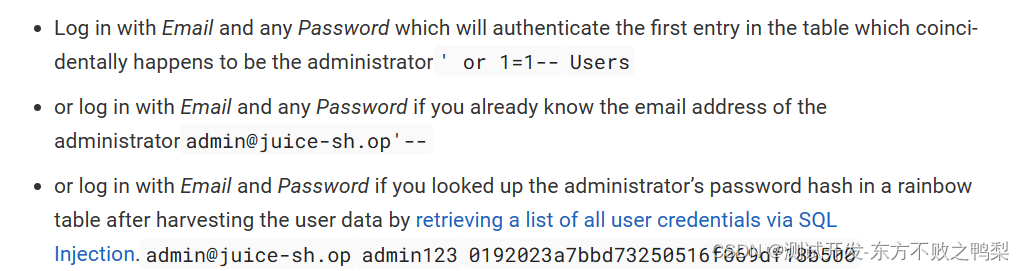

参考答案:

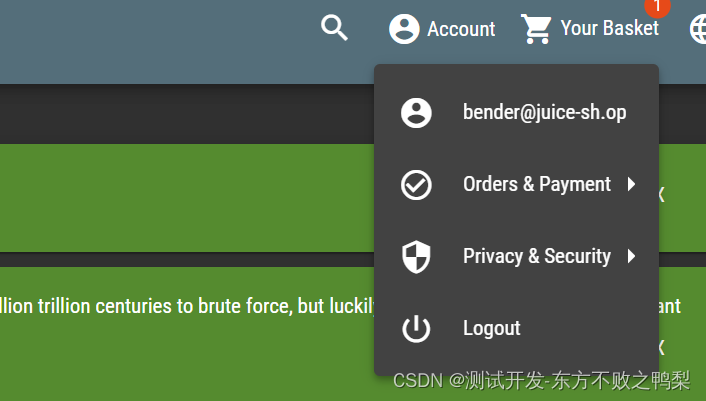

Login Bender

Log in with Bender’s user account. 题目要求使用Bender登录

账号:bender@juice-sh.op'-- 密码随便输入,登录解决。

Broken Access Control

Authorization - OWASP Cheat Sheet Series

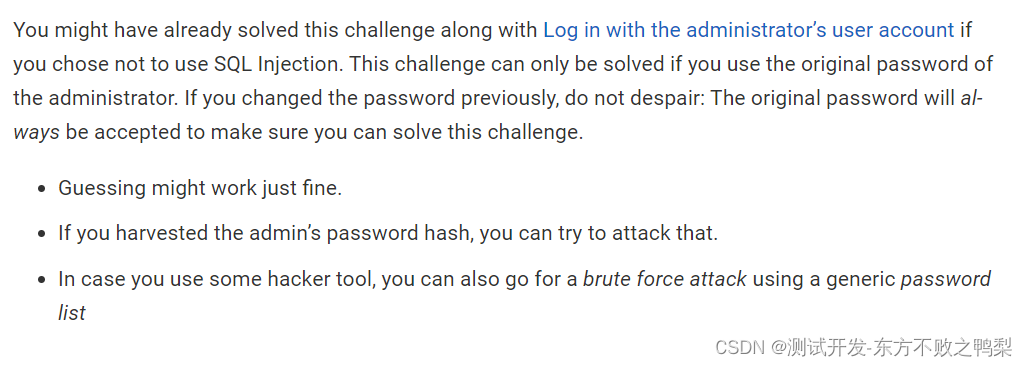

Password Strength

要求登录admin账号,但不使用SQL注入。需要使用暴力破解。

前提:先做injection中的login admin找到邮箱,然后爆破密码。

答案为 admin@juice-sh.op admin123 使用账号密码登录解决。

solution 提示可以猜测,如果已知admin的密码hash,可以攻击。如果使用了hacker工具可以爆破。

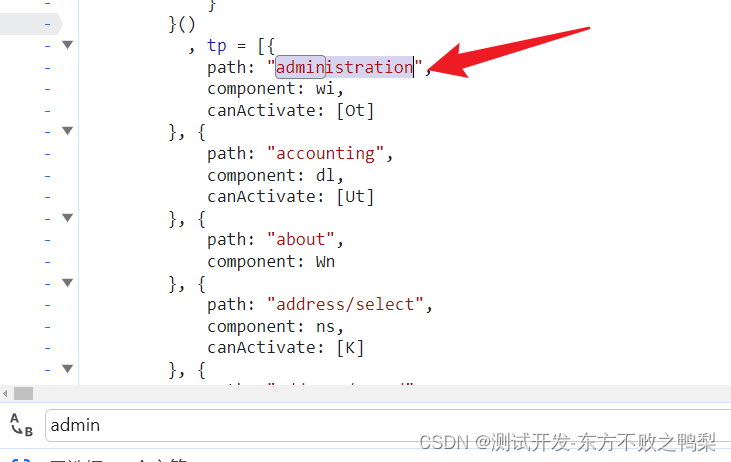

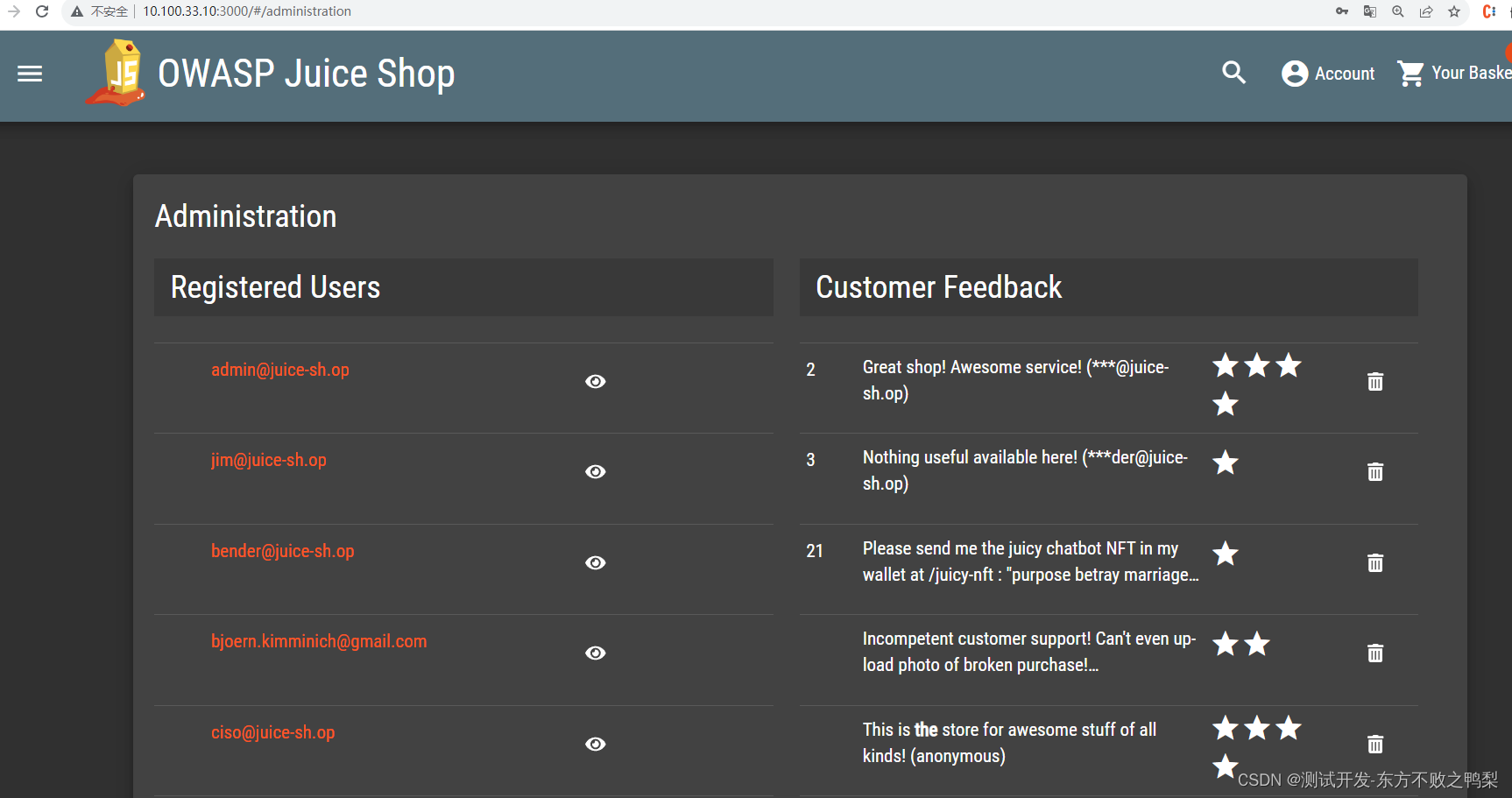

Admin Section

前置:完成Improper Input Validation-Admin Registration,即已注册一个admin账号。

题目要求访问商店的管理员部分。

1、查看源码main.js 搜索admin,直接用普通用户访问会提示403.

2、使用admin账号登录,访问路径,解决。

http://10.100.33.10:3000/#/administration

总结:查看源码,有惊喜。

Five-Star Feedback

Get rid of all 5-star customer feedback. 要求删除所有5星评价客户的评价。 需要先解决admin section,用admin登录,访问administration路由,删除5星评价解决。

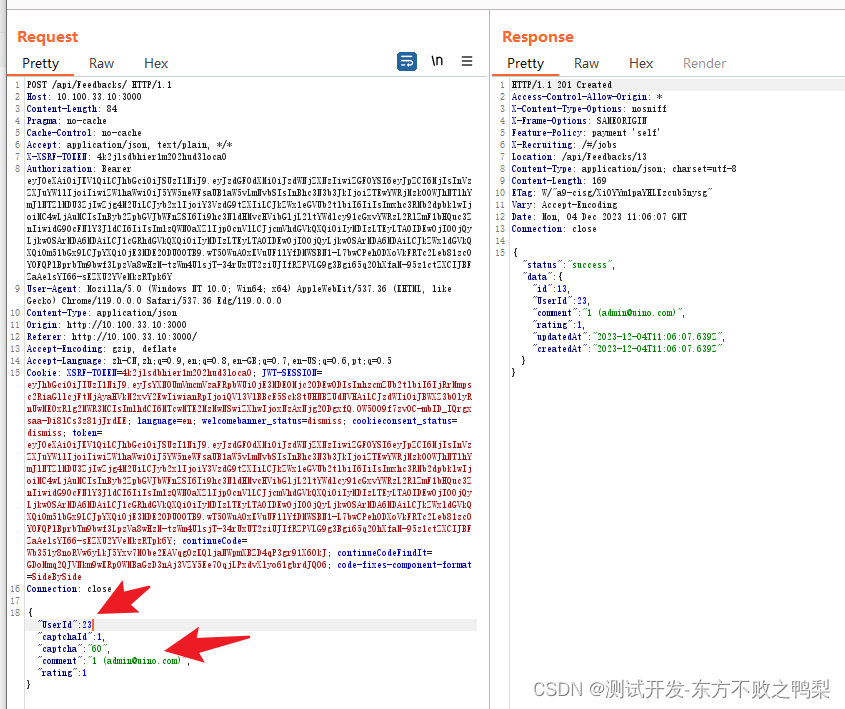

Forged Feedback

要求用其他用户的username提交评价。

抓包,修改connect发送未解决。随便修改一下userId,解决。

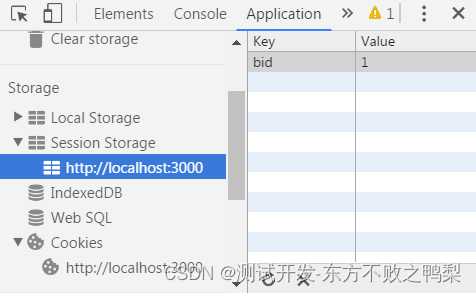

View Basket

要求查看其他人的购物车

解决:抓包,修改id为7请求解决,这个题像不安全对象引用。

答案给的方法是修改session里的bid后刷新

Zero Stars

要求给商店做零星评价,选择左侧contact模块的customer feedback功能,发现页面只能选择1-5

解决:抓包,篡改请求设置rating为0 后发送,绕过UI

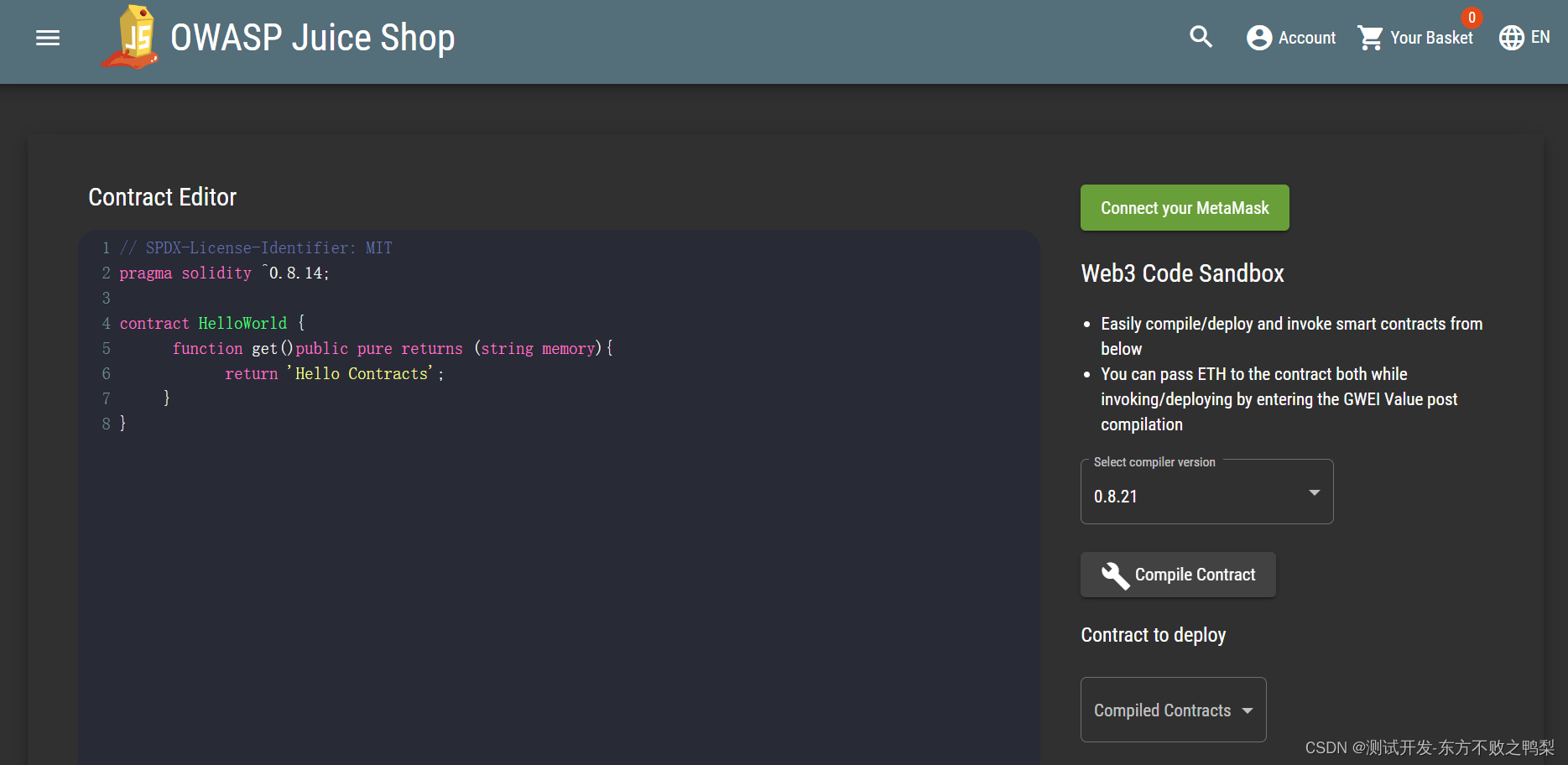

Web3 沙盒

找到一个意外部署的代码沙箱,用于动态编写智能合约。

在前端源码main.js找到一个path web3-sandbox,访问http://10.100.33.10:3000/#/web3-sandbox

解决

Bjoern's Favorite Pet

Reset the password of Bjoern's OWASP account via the Forgot Password mechanism with the original answer to his security question

CSRF

Change the name of a user by performing Cross-Site Request Forgery from another origin.

题目要求通过CSRF的方式从其他域修改用户账号名

<form action="http://localhost:3000/profile" method="POST"><input name="username" value="CSRF"/><input type="submit"/>

</form>

<script>document.forms[0].submit();</script>因为samesite设置是none,所以可以从其他域请求网站

在实际的攻击场景中,攻击者会试图欺骗 合法用户打开攻击者控制的网站。如果 受害人同时登录目标网站,请求 由步骤 3 中的恶意表单生成的 - 通过身份验证 受害者的会话。攻击者还可以选择隐藏 自动发出请求,例如将其嵌入到内联中 高度和宽度为零的框架。

我这里写到本地html文件,用浏览器打开,发现被屏蔽了

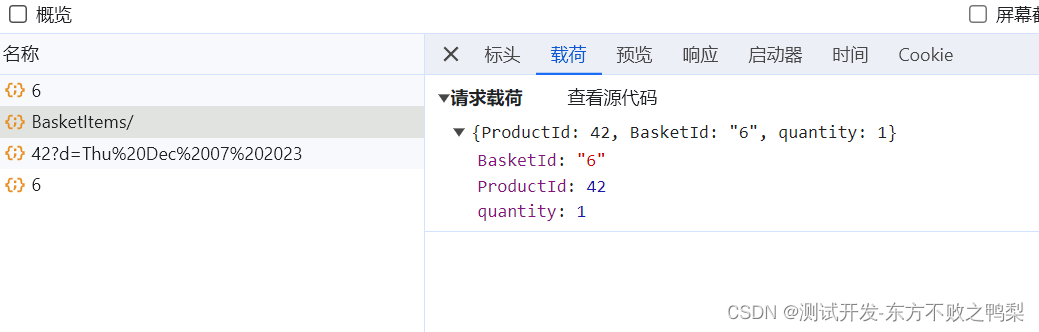

Manipulate Basket

Put an additional product into another user’s shopping basket.

题目要求把产品添加到其他用户购物车

提交购物车,抓包,修改basketId发现报错basketId无效。

solution:

solution:

HTTP参数污染,payload里再添加一个basketId参数

{"ProductId": 14,"BasketId": "1","quantity": 1,"BasketId": "2"}

HTTP参数污染

提供多个同名的 HTTP 参数可能会导致 应用程序以意想不到的方式解释值。通过利用 这些影响,攻击者或许能够绕过输入验证, 触发应用程序错误或修改内部变量值。如 HTTP 参数污染(简称 HPP)会影响 所有 Web 技术、服务器端和客户端攻击都存在。

当前的 HTTP 标准不包括有关如何解释的指南 具有相同名称的多个输入参数。例如,RFC 3986 只需将术语“查询字符串”定义为一系列字段值对 RFC 2396 定义了保留和非保留查询字符串的类 字符。如果没有适当的标准,Web 应用程序组件 以多种方式处理此边缘情况(请参阅下表 详细信息)。

就其本身而言,这并不一定表明存在脆弱性。 但是,如果开发人员没有意识到问题,则存在 重复的参数可能会在 可能被攻击者利用的应用程序。一如既往 在安全方面,意外行为是弱点的常见来源 在这种情况下,这可能会导致 HTTP 参数污染攻击。自 最好介绍这类漏洞和HPP的结果 攻击,分析一些现实生活中的例子很有趣 过去曾被发现过。[1]

GDPR Data Erasure

题目要求登录 Chris' 已被删除的账户。

使用 chris.pike@juice-sh.op'-- 任意密码登录解决。

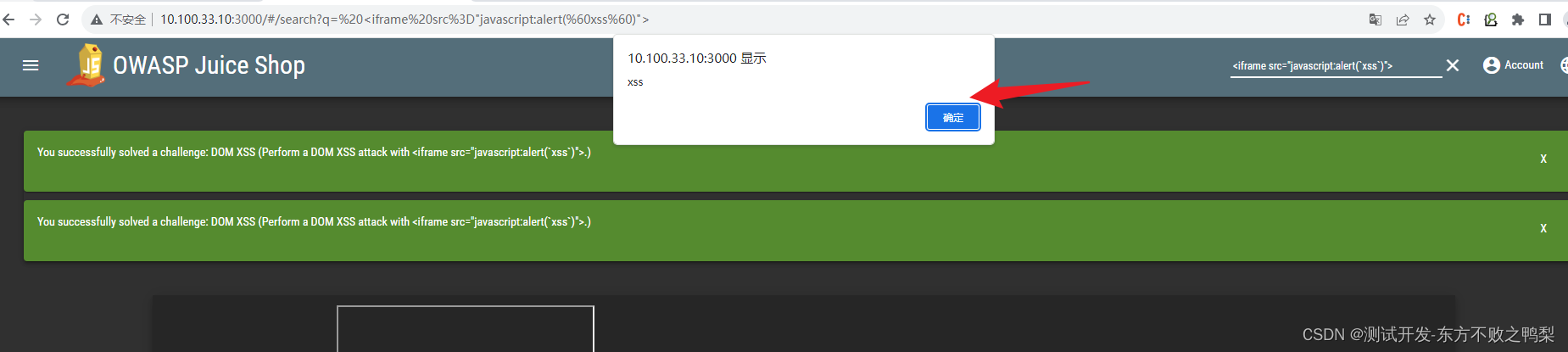

XSS

DOM XSS

在搜索框输入 <iframe src="javascript:alert(`xss`)">回车,会显示一个alert

不合适的输入验证

Bonus Payload

商品搜索框输入如下代码回车成功

<iframe width="100%" height="166" scrolling="no" frameborder="no" allow="autoplay" src="https://w.soundcloud.com/player/?url=https%3A//api.soundcloud.com/tracks/771984076&color=%23ff5500&auto_play=true&hide_related=false&show_comments=true&show_user=true&show_reposts=false&show_teaser=true"></iframe>Improper Input Validation

Admin Registration

题目要求注册为管理员权限的用户。

提交body {"email":"admin","password":"admin","role":"admin"}

Missing Encoding

photo-wall有一个小猫图片未显示,查看元素,可以看到src地址,在新标签页打开,

发现传给服务器的url变为如下,导致图片未显示。因为#号被浏览器解释了are interpreted by your browser as HTML anchors 所以需要将#编码为%23 即可显示图片

http://10.100.33.10:3000/assets/public/images/uploads/%F0%9F%98%BC-

Repetitive Registration

题目要求注册用户时不用输入验证密码

解决:抓包,修改passwordRepeat为空提交。

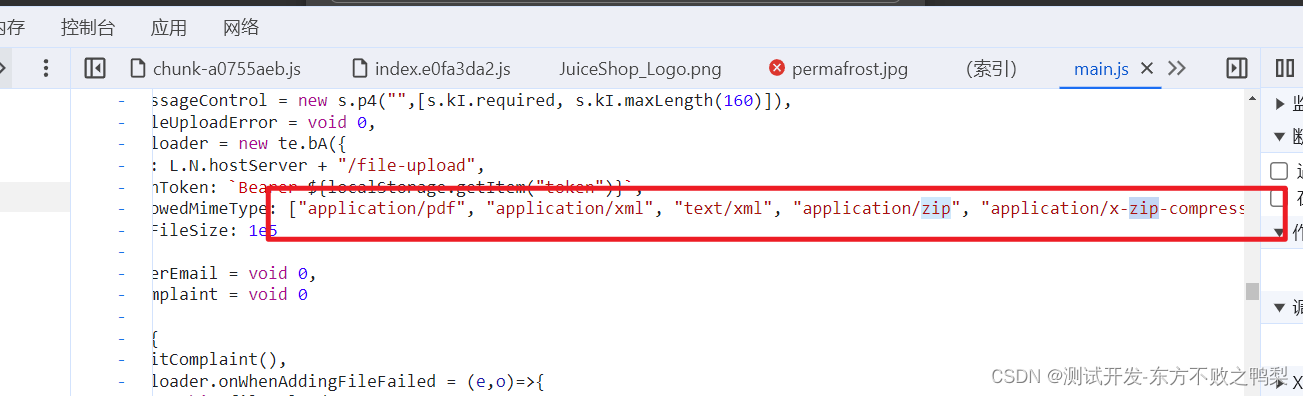

Upload Type

要求上传非pdf和zip的文件

抓接口,通过接口上传非zip文件

上传大于 100 kB 的文件

果汁店为顾客提供了对不满意的订单进行投诉的机会。其中一瓶果汁可能在运输过程中泄漏,也可能发货晚了两周。为了证明他们的主张,客户应该将订单确认文件附加到在线投诉中。为了防止滥用此功能,该应用程序仅允许上传 100 kB 或更少的文件。

-

首先,您应该尝试了解文件上传在客户端和服务器端的实际处理方式

-

有了这种理解,您需要在正确的位置找到“弱点”,并为其设计一个漏洞利用程序

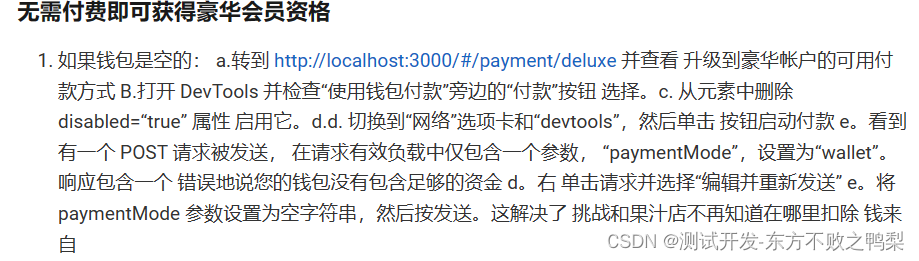

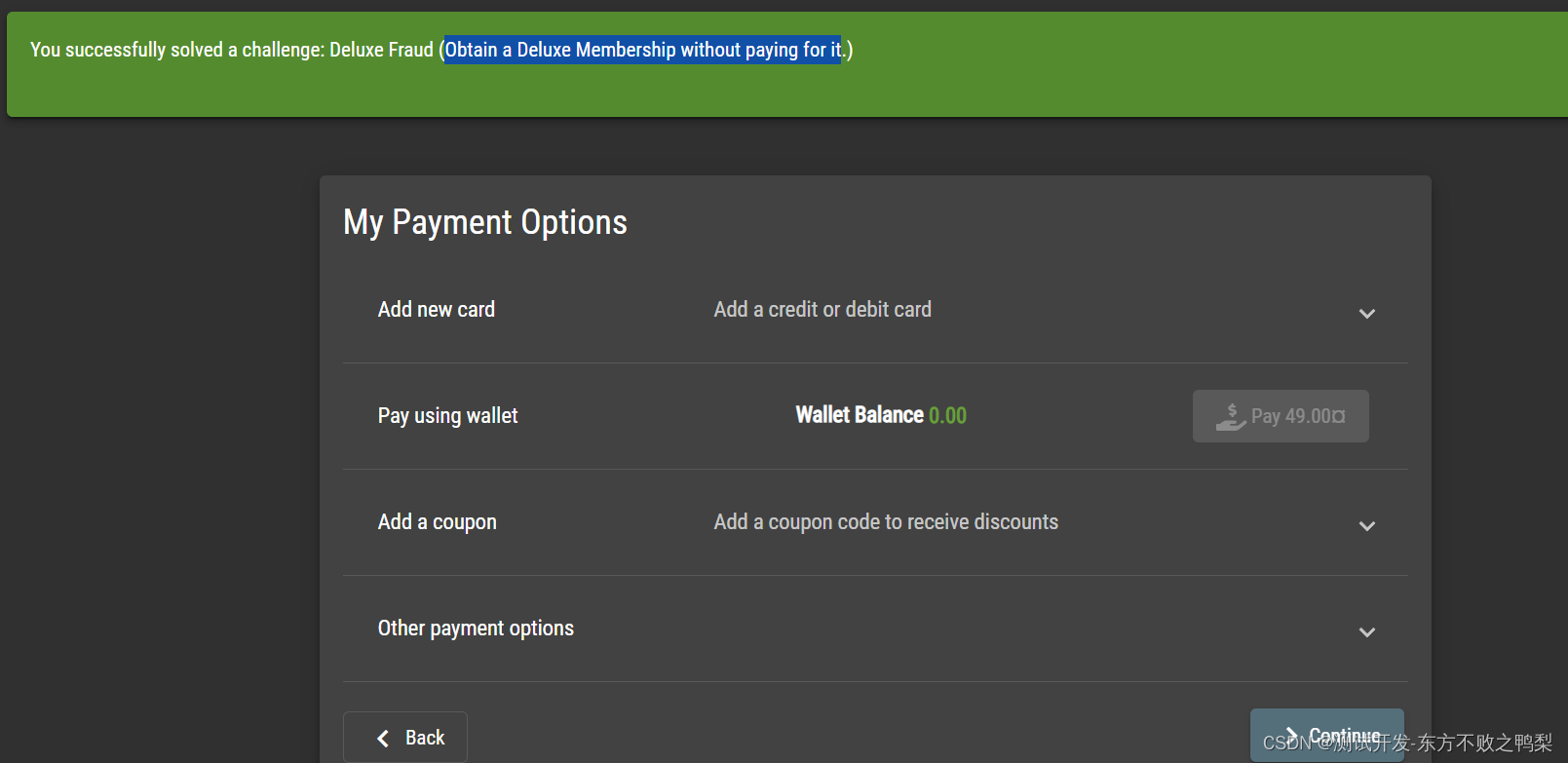

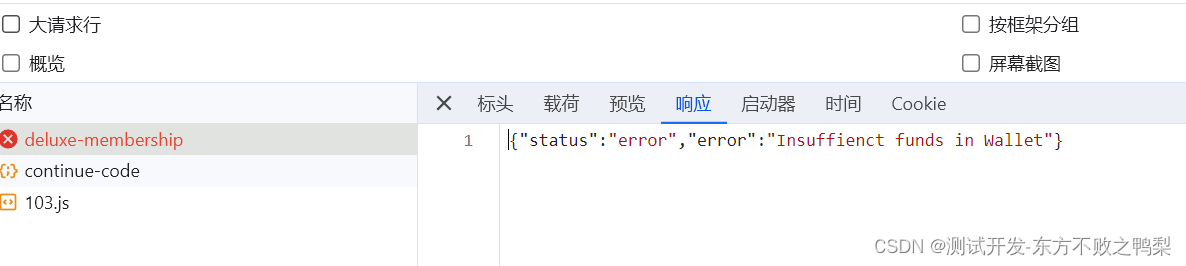

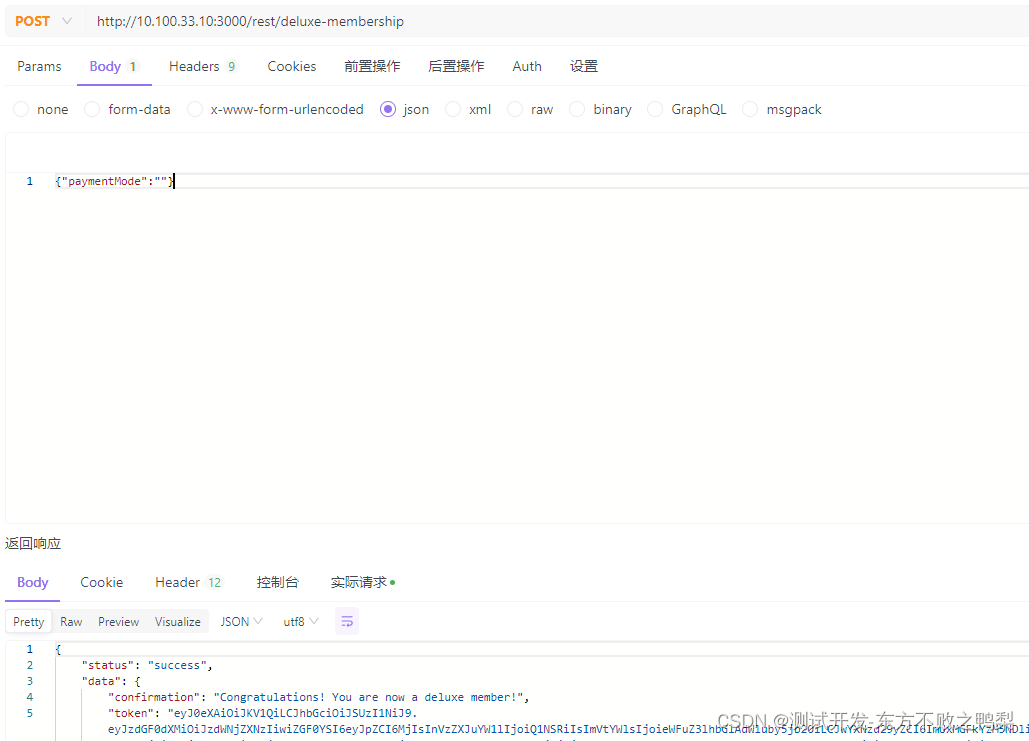

豪华欺诈

无需付费即可获得豪华会员资格,修改continue元素删除diabled属性,然后发送请求。

提示wallet钱不够,抓包,修改请求为空字符串,使后端不知道从哪里扣钱。

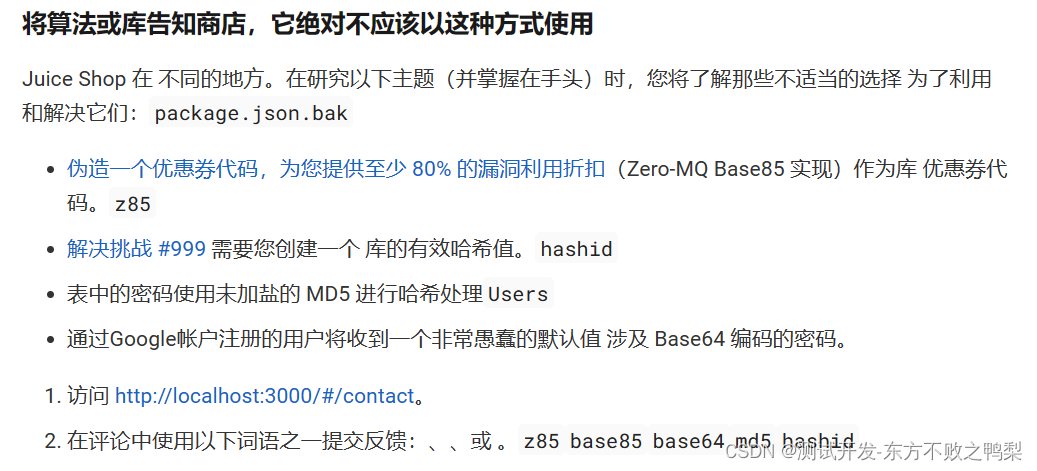

Cryptographic Issues

Weird Crypto

题目要求找到一个加密算法(或加密库),该算法要么

-

根本不应该使用

-

或者对于给定的要求来说是一个糟糕的选择

-

或者以不安全的方式使用

使用“联系我们”表单提交提及滥用算法或库的反馈 Use the Contact Us form to submit a feedback mentioning the abused algorithm or library.

我在feedback的comment输入MD5,然后提交评价,就通过了,可见用到了MD5,但我没有找哪里用到了。

solution

杂项

Privacy Policy

要求阅读隐私政策

使用的任何自动爬虫或爬虫工具都可能解决此问题,打开这个页面就会提示成功

Bully Chatbot

一直给机器发give me a coupon,在contact us查看社交平台,继续发give me a coupon,就会给发优惠券码,通过。

Mass Dispel

Close multiple "Challenge solved"-notifications in one go. 要求一次性关闭多个问题已解决通知

按住shift点击一个通知的关闭按钮X解决

如果问题已被解决,可以重启docker restart 容器id 再次访问,所有通知都会显示,然后操作。

Security Policy安全政策

Behave like any "white hat" should before getting into the action.

互联网俚语中的“白帽子”一词是指有道德的计算机 专门从事渗透的黑客或计算机安全专家 测试和其他测试方法,以确保 组织的信息系统。道德黑客是一个术语 意味着一个更广泛的类别,而不仅仅是渗透测试。对比 配黑帽,一个恶意的黑客,名字来源于西方电影, 传统上,英勇和敌对的牛仔可能会穿白色的衣服 和一顶黑帽子。[2]

-

这个挑战要求你表现得像一个有道德的黑客

-

作为好人之一,你会开始攻击应用程序吗 未经业主同意?

-

您可能还想阅读安全策略或任何漏洞赏金 已到位的计划

security.txt: Proposed standard for defining security policies

网站可能定义security.txt文件,这个文件定义网站的安全策略。

访问url http://localhost:3000/.well-known/security.txt or http://localhost:3000/security.txt

解决问题。

Sensitive Data Exposure

Confidential Document

题目要求找到一个秘密文件。看了solution才知道从哪入手。

在about us 页面有一个文件链接地址 http://10.100.33.10:3000/ftp/legal.md

去掉url中的文件引用,可以看到ftp目录所有文件,随便点击一个,解决该问题。

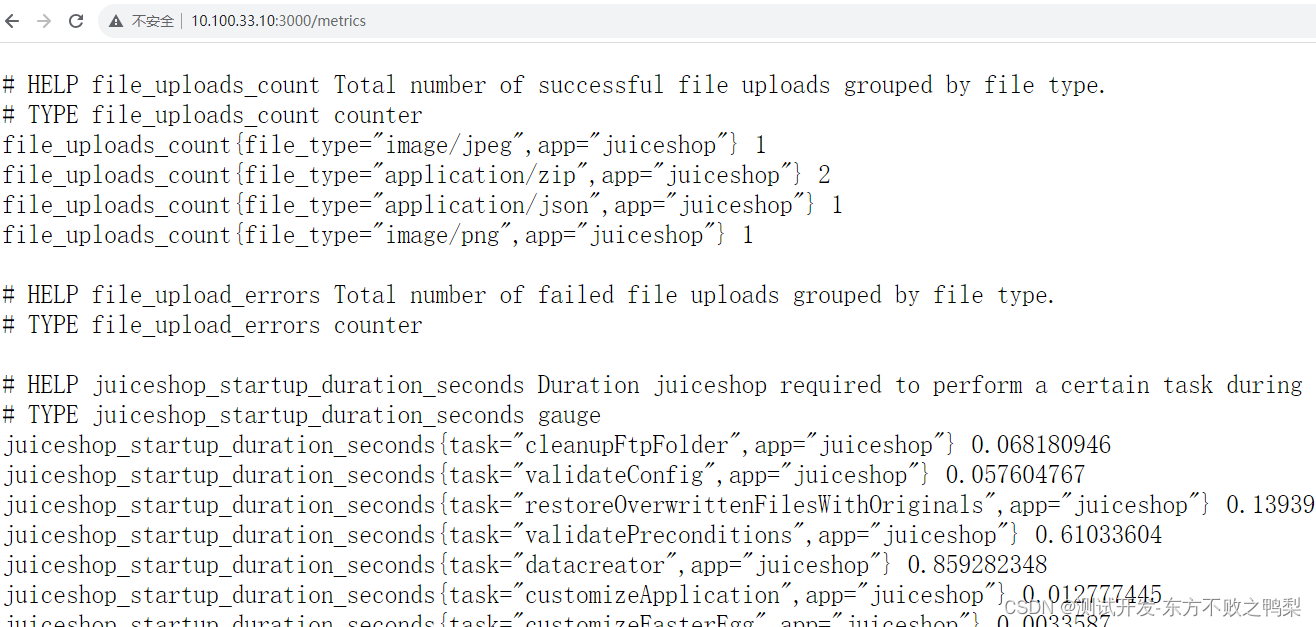

Exposed Metrics

题目要求找到监控端点,提示给了监控用的是prometheus

访问ip:3000/metrics 解决

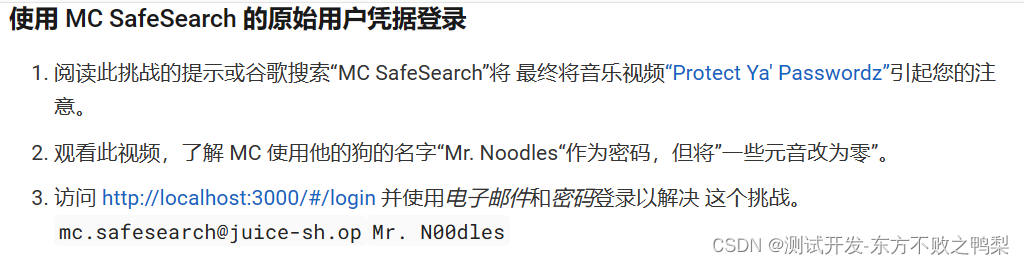

Login MC SafeSearch

使 题目要求用MC SafeSearch 的原始用户凭据登录,仅接受原始密码作为解决方案。使用 SQL 注入或其他攻击不算在内。

-

MC SafeSearch 是一位说唱歌手,他制作了歌曲 “Protect Ya' Passwordz” ,这首歌很好地解释了密码和敏感数据保护。

做这个题需要看youtobe视频,无法看,卒。

solution

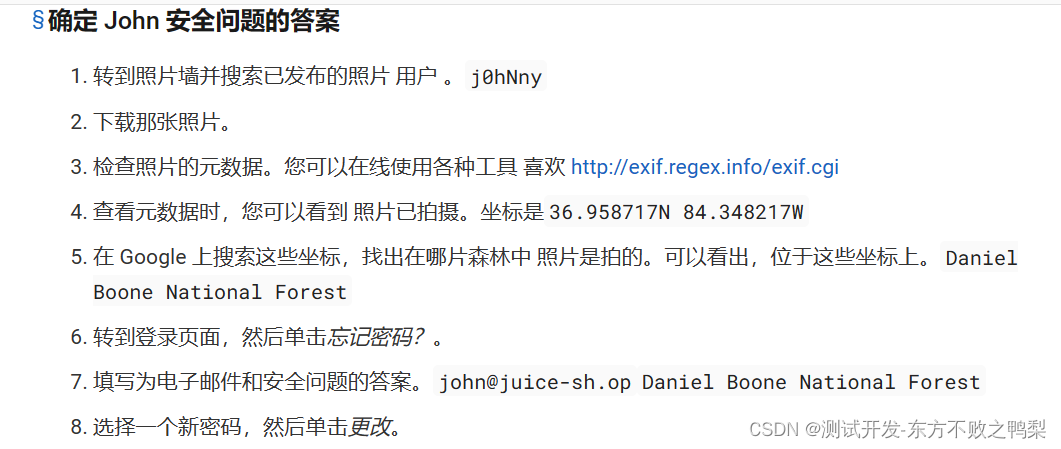

Meta Geo Stalking

Determine the answer to John's security question by looking at an upload of him to the Photo Wall and use it to reset his password via the Forgot Password mechanism.

要求回答john的安全问题,通过查看他上传的照片。

solution

总结:这题的启示是社交网络可能泄露你的安全问题,导致攻击者可以修改你的密码,所以安全问题也没那么安全。

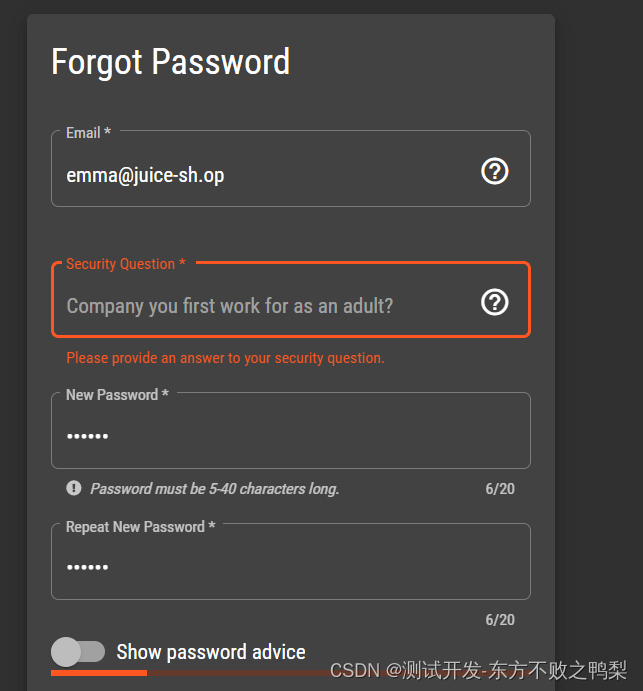

Visual Geo Stalking

Determine the answer to Emma's security question by looking at an upload of her to the Photo Wall and use it to reset her password via the Forgot Password mechanism.

题目要求回答emma的安全问题

重置密码链接,输入email可以看到emma的安全问题是第一个工作的公司。

照片墙中有emma发布的照片,从logo看出答案 答案ITsec 输入为安全问题答案,重置密码解决。

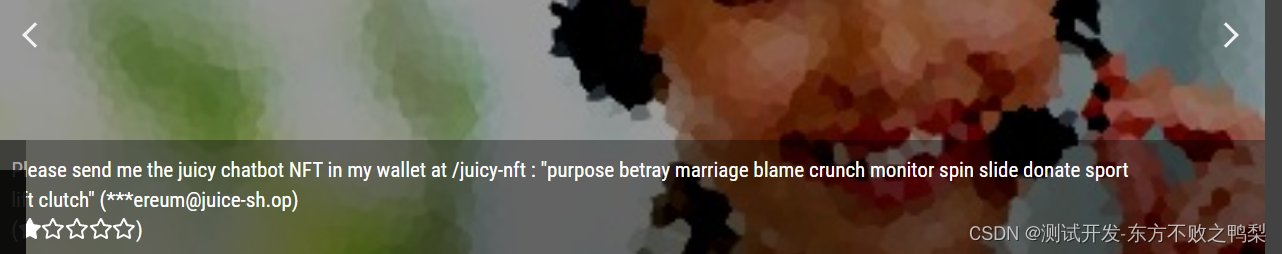

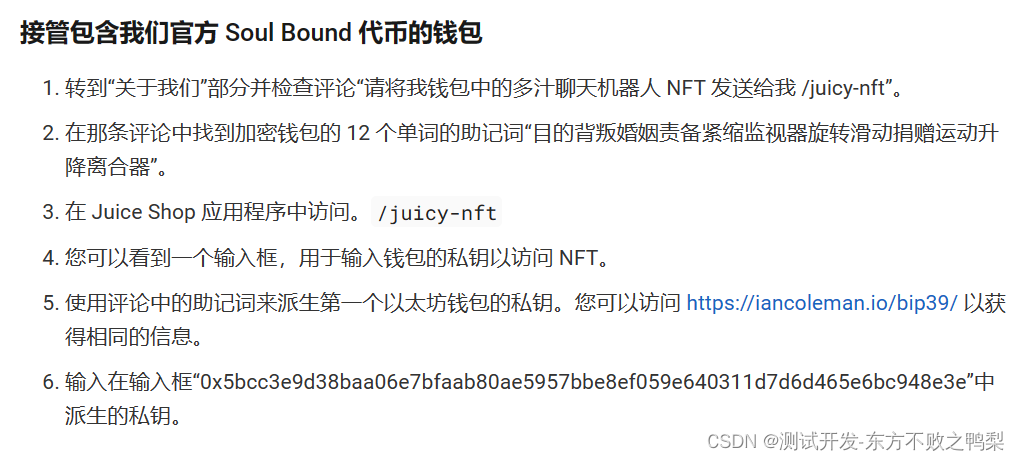

NFT Takeover

Take over the wallet containing our official Soul Bound Token (NFT).题目要求接管官方NTF,无思路。

solution 0x5bcc3e9d38baa06e7bfaab80ae5957bbe8ef059e640311d7d6d465e6bc948e3e

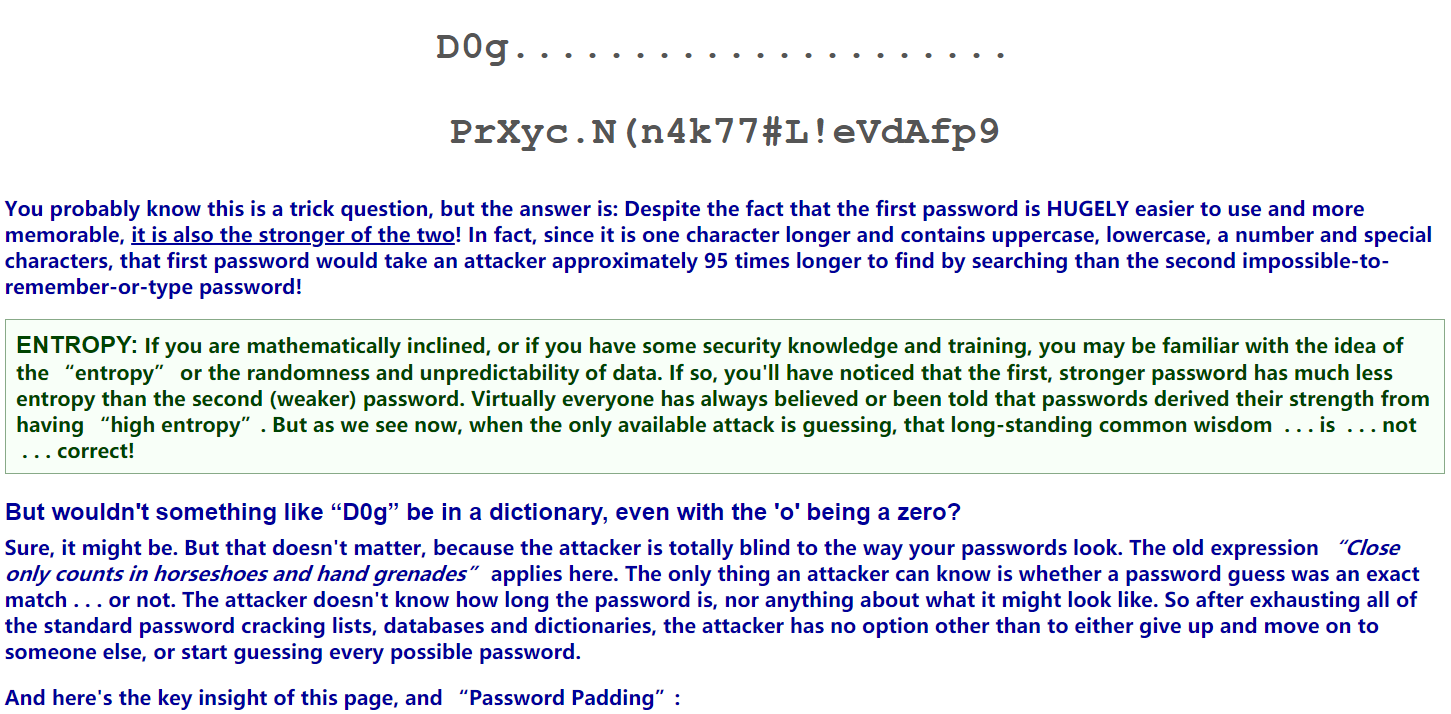

Login Amy

Log in with Amy’s original user credentials. (This could take 93.83 billion trillion trillion centuries to brute force, but luckily she did not read the "One Important Final Note")

搜索93.83 billion trillion trillion centuries

在你的针藏的有多好?网站里发现

可得一个示例密码 D0g…

得到最终密码为 K1f.....................

Security Misconfiguration

Deprecated Interface

Use a deprecated B2B interface that was not properly shut down.

题出的无力吐槽,要求找到一个过期的B2B接口。

在complain菜单,上传文件,筛选的是pdf和zip,查看源码,搜索zip 发现除了pdf和zip,还支持xml,所以上传一个xml文件提交解决这个题。

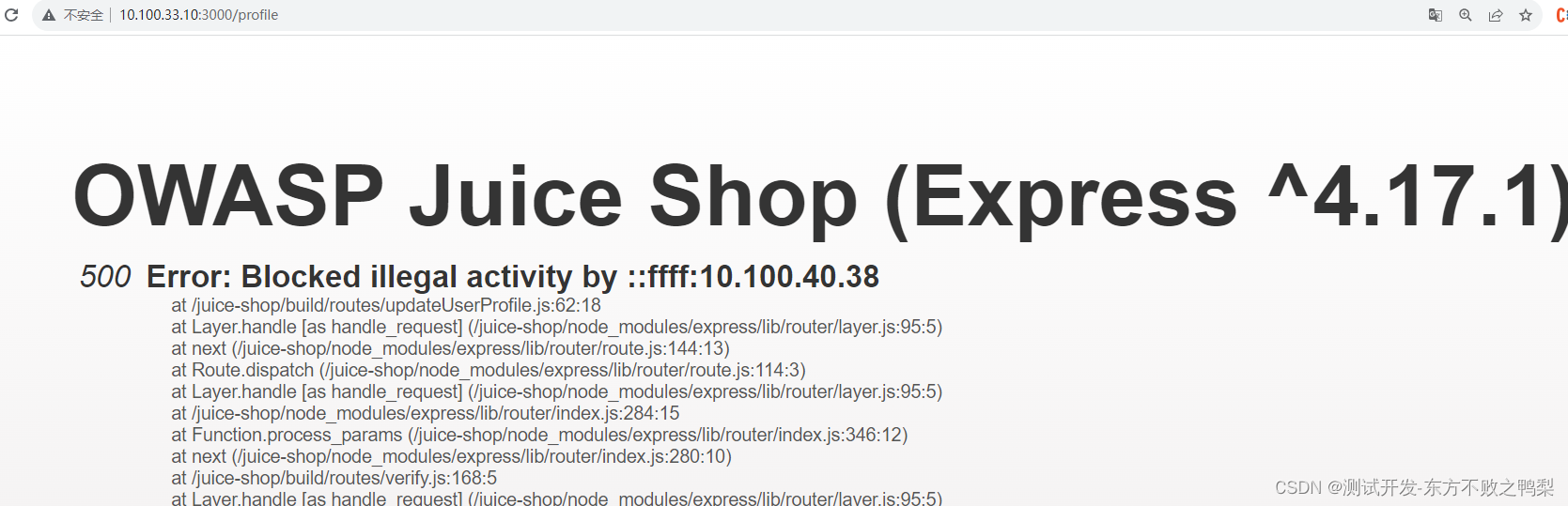

Error Handlingstar_rate

Provoke an error that is neither very gracefully nor consistently handled.

Error Handling - OWASP Cheat Sheet Series

Unvalidated Redirects

Outdated Allowlist

Let us redirect you to one of our crypto currency addresses which are not promoted any longer.