STM32 Customer BootLoader 刷新项目 (二) 方案介绍

STM32 Customer BootLoader 刷新项目 (二) 方案介绍

文章目录

- STM32 Customer BootLoader 刷新项目 (二) 方案介绍

- 1. 需求分析

- 2. STM32 Memery介绍

- 3. BootLoader方案介绍

- 4. 支持指令

1. 需求分析

首先在开始编程之前,我们先详细设计一下BootLoder的方案。

本项目做的BootLoader是在STM32自带的启动一级boot上加了一层,即为二级Boot,其是专门为客户自定义的启动过程中操作软件的后门。主要作用是更新MCU中的软件,在正常启动过程中,CB刷新整个控制器中的软件。

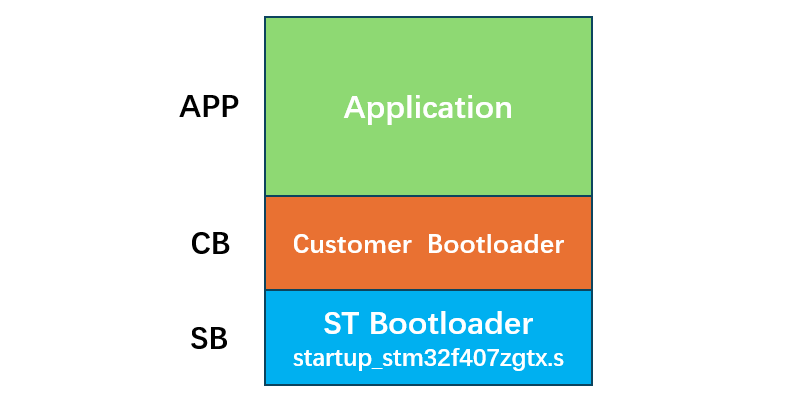

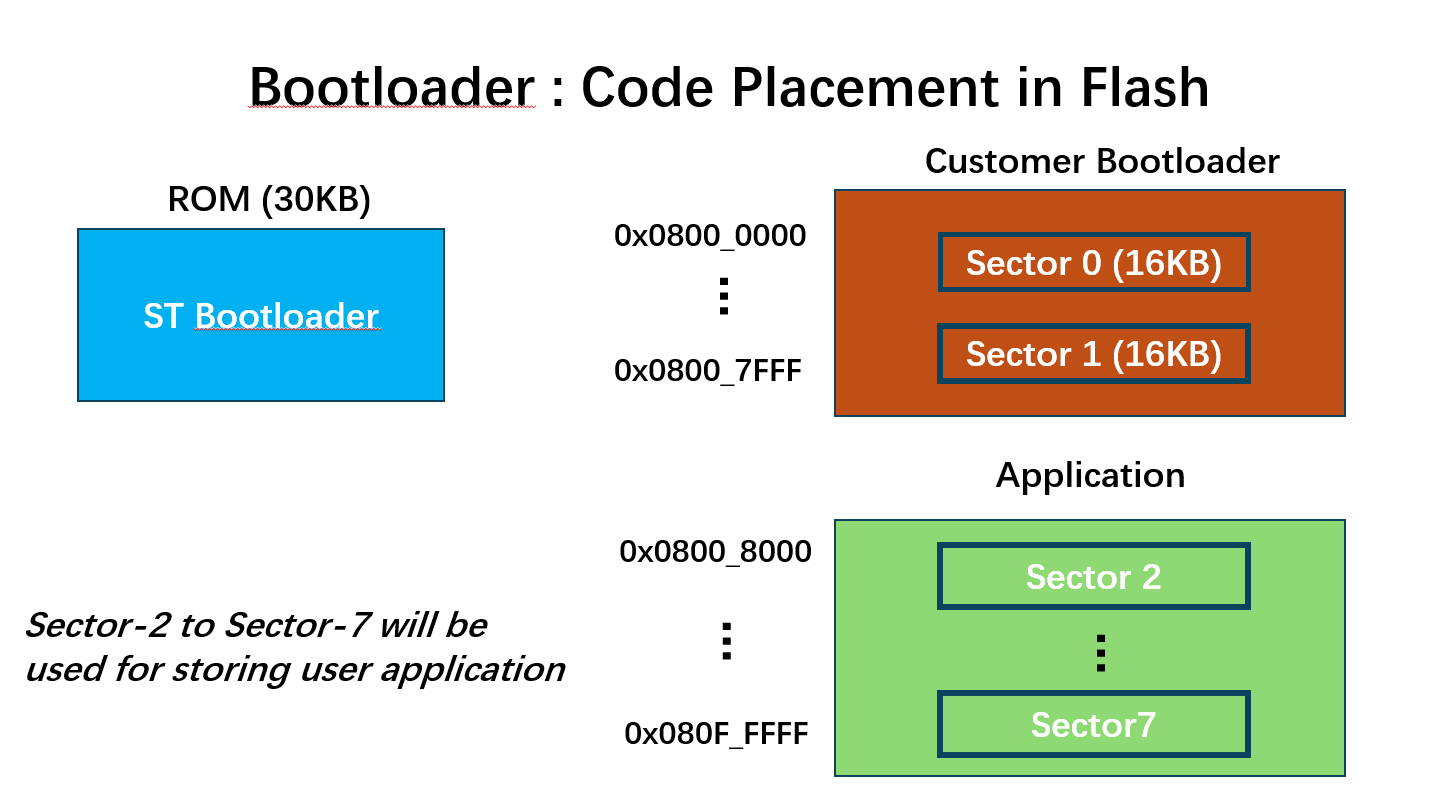

整个软件的代码块如下图所示,最下一层是SB(ST自带的Boot),这里面初始化异常向量表,初始化堆栈和RAM。

第二层是CB(客户定制化的Boot),这里面主要是执行客户所定义的启动逻辑,其中包括刷新整个控制器中的软件,获取软件版本号,擦除指定Sector的代码,使能读/写Flash保护,跳转到指定地址。还可以根据需求进行定制化实现。

第三层是APP应用,是实现控制器中的控制逻辑。

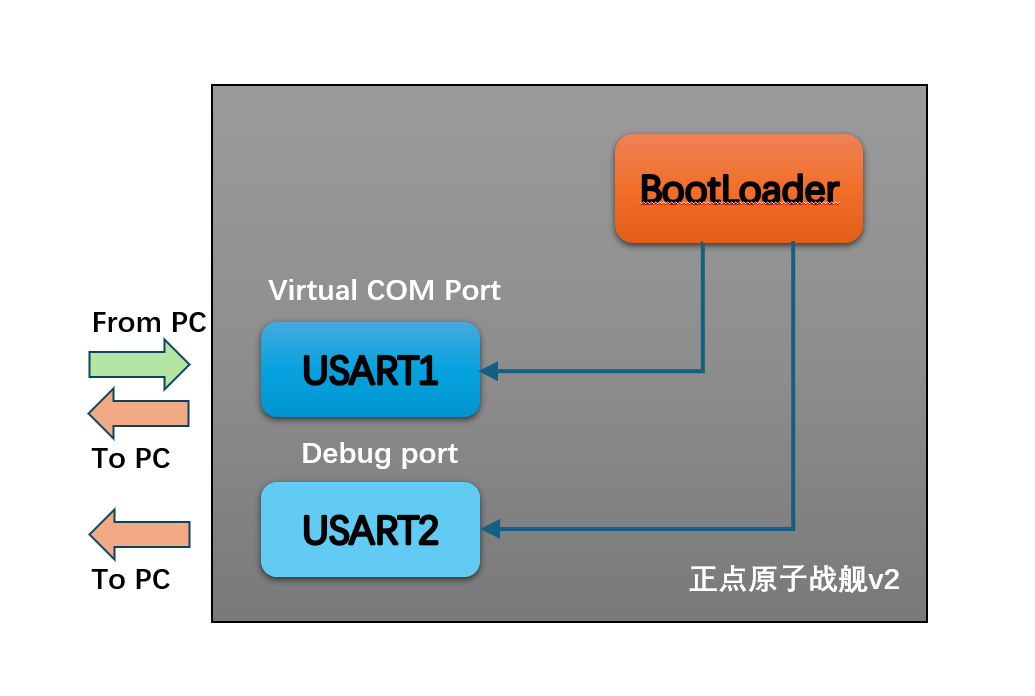

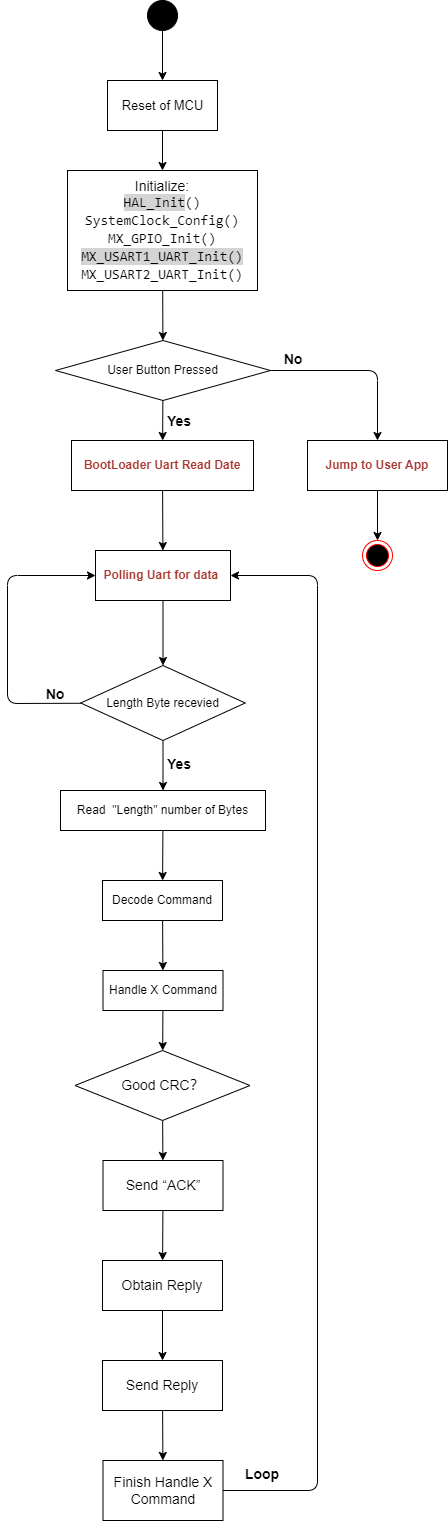

下图是CB的架构图,整个刷新和操作MCU都是通过USART来操作,其中USART1是主要和MCU进行通信、刷新和发送命令的串口,而USART2是Debug 端口,只在调试的时候使用用来输出打印信息,开发阶段完成后,USART2则不再使用。

2. STM32 Memery介绍

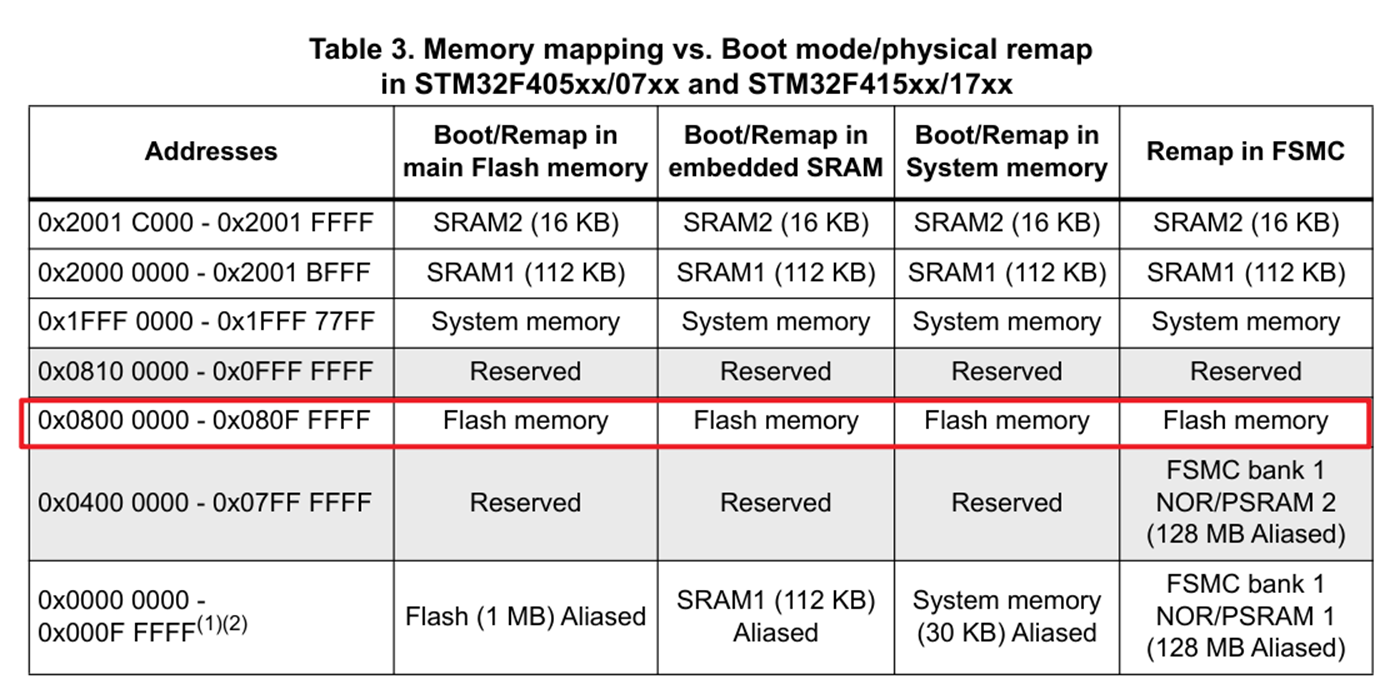

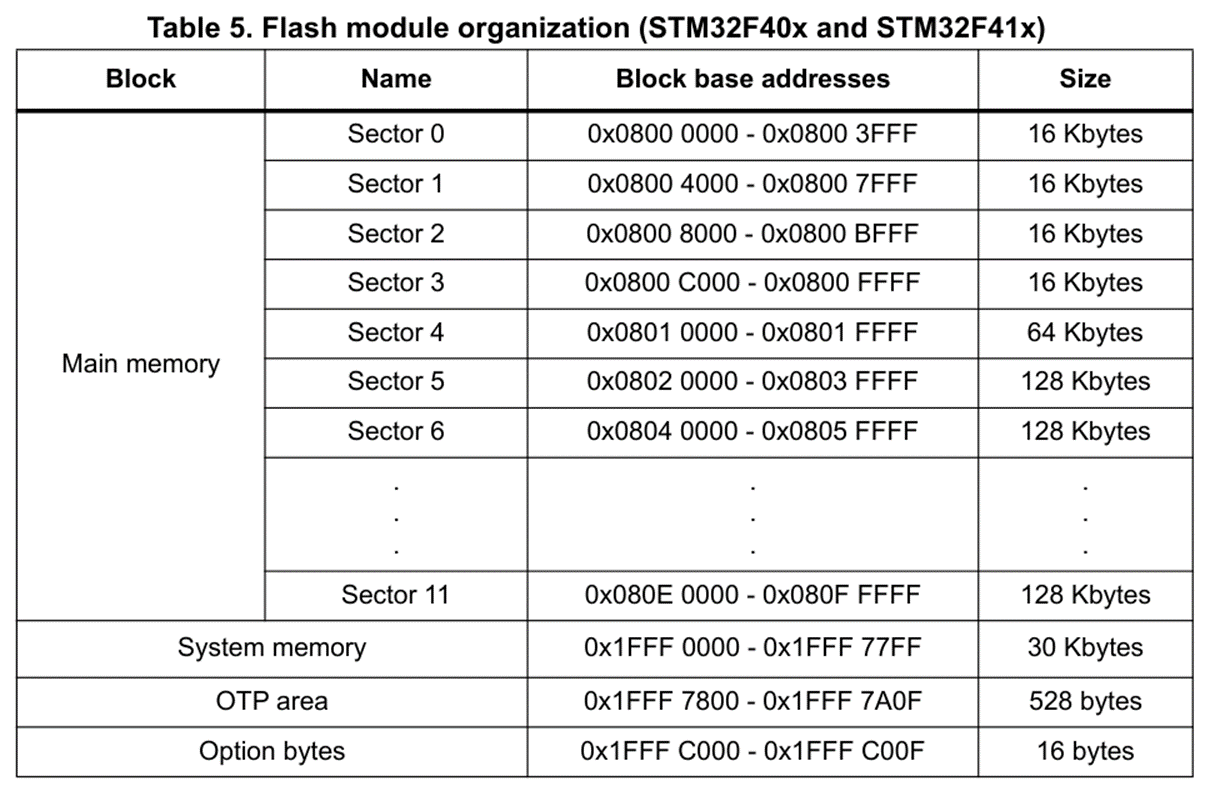

对于实现客户化的BootLoader,对于整个Flash空间,可以从下图中看出,地址范围是0x0800 0000-0x080F FFFF,再看下图中Table 5中,可以看出Sector 0-11,我们选中Sector 0-1作为Customer BootLoader的地址空间,即0x0800 0000-0x0800 7FFFF。剩下Application的地址空间为Sector 2-11。执行完ST的Boot后,跳转到Customer BootLoader,再CB中执行完相应的客户化操作,再跳转到Application,执行应用层程序。

3. BootLoader方案介绍

上面介绍了Memory的内存分配,下面我们可以更加详细的看出三块应用的程序Flash的分配。

板子MCU一上电先从STM32里面的ST BootLoader中先启动,进行异常向量表的初始化和堆栈初始化。后续跳转到Customer BootLoader所在的地址,即为0x0800 0000,通过相应的判断条件进入CB,执行相应的客户化指令。若没有客户的条件,则跳转至应用层程序Application。

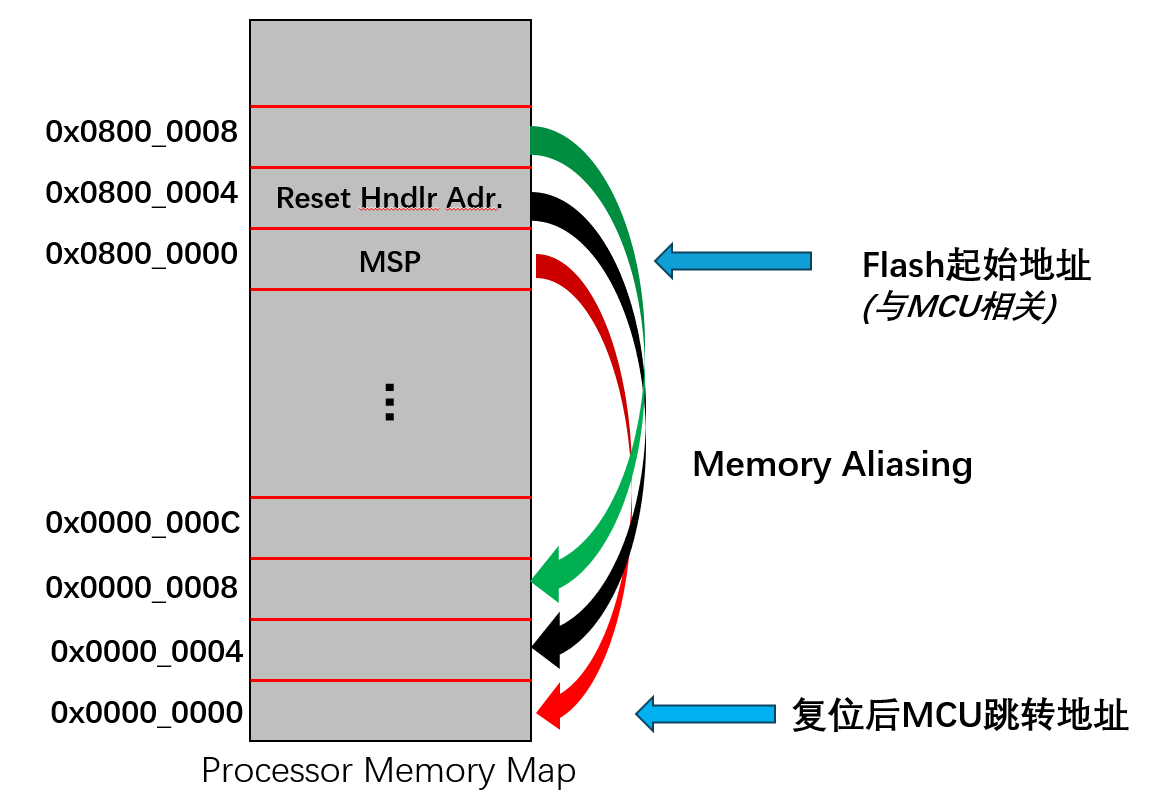

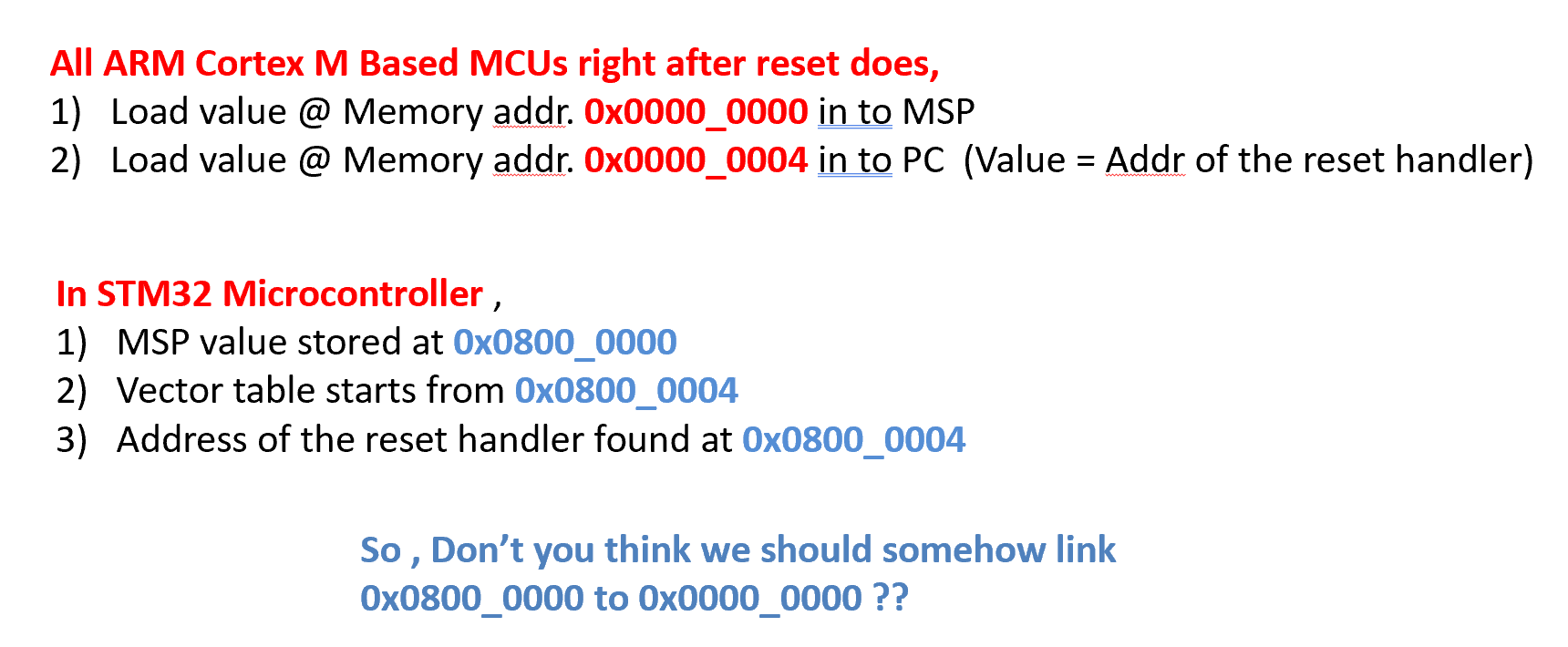

下图则是在CB中的跳转逻辑,将Flash中的程序Aliasing映射到0x0000 0000地址处,实际是从0地址开始启动,0地址存放MSP的栈指针,其中offset 0x0000 0004则为存放PC指针跳转地址,程序执行到此处则开始跳转到相应地址区间。

下图为整个Customer BootLoader中的跳转逻辑,下一篇文章将详细介绍整个Customer BootLoader的程序编写过程。

4. 支持指令

下面是整个Customer BootLoader支持的指令,其中比较重要的是0x55(BL跳转固定地址),0x56(指定擦除扇区),0x57(在不同内存写数据)。后续将详细介绍整个Customer BootLoader的方案实现和代码实现。

| 主机发送 | 命令码 | BootLoader回复 | 备注 |

|---|---|---|---|

| BL_GET_VER | 0x51 | BootLoader版本号(1 byte) | 从MCU中读BootLoader的版本号 |

| BL_GET_HELP | 0x52 | 所有支持的命令码(10 bytes) | 列出BootLoader支持的所有命令 |

| BL_GET_CID | 0x53 | Chip identification number(2 bytes) | 读芯片的识别号 |

| BL_GET_RDP_STATUS | 0x54 | 返回芯片读保护等级(1 byte) | 读行骗Flash的读保护等级 |

| BL_GO_TO_ADDR | 0x55 | 返回成功或错误(1 byte) | BL跳转固定地址 |

| BL_FLASH_ERASE | 0x56 | 返回成功或错误(1 byte) | 指定擦除扇区 |

| BL_MEM_WRITE | 0x57 | 返回成功或错误(1 byte) | 在不同内存写数据 |

| BL_EN_R_W_PROTECT | 0x58 | 返回成功或错误(1 byte) | 使能读/写保护 |

| BL_MEM_READ | 0x59 | 主机请求的内存内容长度 | TO DO |

| BL_READ_SECTOR_STATUS | 0x5A | 所有Sector状态 | 读所有扇区的保护状态 |

| BL_OTP_READ | 0x5B | OTP contents | TO DO |

| BL_DIS_R_W_PROTECT | 0x5C | 返回成功或错误(1 byte) | 该命令用于禁用用户Flash的不同扇区的读写保护功能。该命令将保护状态恢复为默认状态。 |

您的支持是我最大的动力!

系列BootLoader文章:

STM32 Customer BootLoader 刷新项目 (一) STM32CubeMX UART串口通信工程搭建