主机安全管理系统是什么?企业系统购买指南:2024年5款最佳选择

企业对于数据安全和系统稳定性的需求日益增强。

主机安全管理系统(Host Security Management System, HSMS)作为保障服务器及主机环境安全的关键工具,其重要性不言而喻。

HSMS不仅能够有效防御外部攻击,还能监控并防止内部威胁,确保企业核心业务的连续性和数据的完整性。

本文将深入探讨主机安全管理系统的定义、功能,并为您精选2024年市场上八款最佳主机安全管理系统,提供企业购买指南。

一、主机安全管理系统的定义与功能

定义:

主机安全管理系统是一种集成化的安全解决方案,它通过在服务器和主机层面部署安全策略、监控异常行为、实施访问控制、进行漏洞扫描与修复等手段,全面提升系统的防护能力,确保主机环境的稳定性和安全性。

主要功能:

- 入侵检测与防御(IDS/IPS):实时监控网络流量和主机行为,识别并阻止潜在的安全威胁,包括恶意软件、未授权访问等。

- 漏洞管理:定期扫描系统,发现并及时修补已知漏洞,减少被攻击的风险。

- 访问控制与权限管理:实施细粒度的访问控制策略,确保只有授权用户能够访问敏感数据和系统资源。

- 行为审计与合规性:记录并分析用户和系统活动,确保操作符合企业安全政策和行业规范。

- 日志管理与分析:集中收集、存储并分析主机日志,快速响应安全事件,提供事后追溯能力。

- 配置管理与合规性检查:确保主机配置符合最佳安全实践,防止配置错误导致的安全风险。

二、2024年八款最佳主机安全管理系统推荐

1. 域智盾

域智盾是一款专业的企业数据安全解决方案,涵盖了企业数据泄露防护(DLP)、终端安全管理系统、局域网监控、上网行为管理等多个方面。它适用于各企事业单位,特别是大型企业客户,如IT、制造业、软件开发、保险、金融等行业。

企业可以根据自身需求灵活选择相应的模块,建立适合自身特点的安全防护管理。

主要功能:

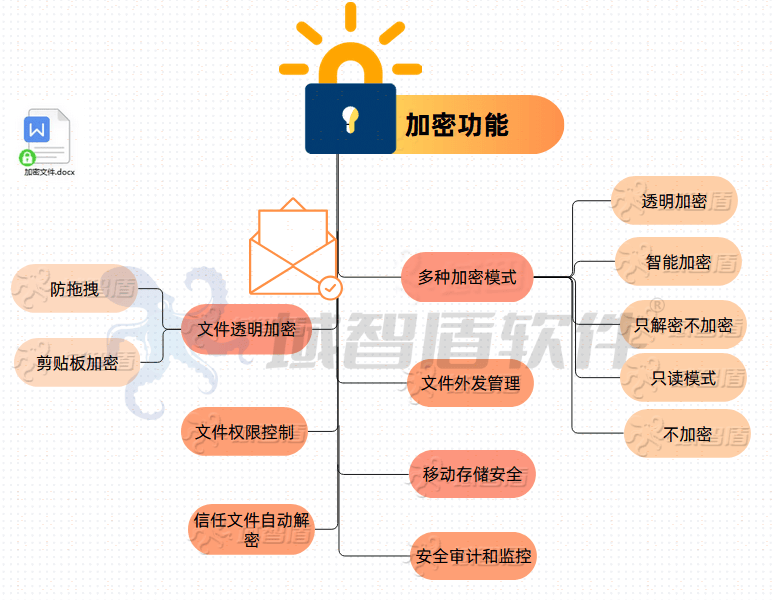

文件加密与保护:

- 采用先进的加密算法和技术,对重要文档数据进行高强度加密保护,确保数据的安全性。

- 支持磁盘加密、数据备份与恢复、权限管理等功能,有效控制数据的访问和传输。

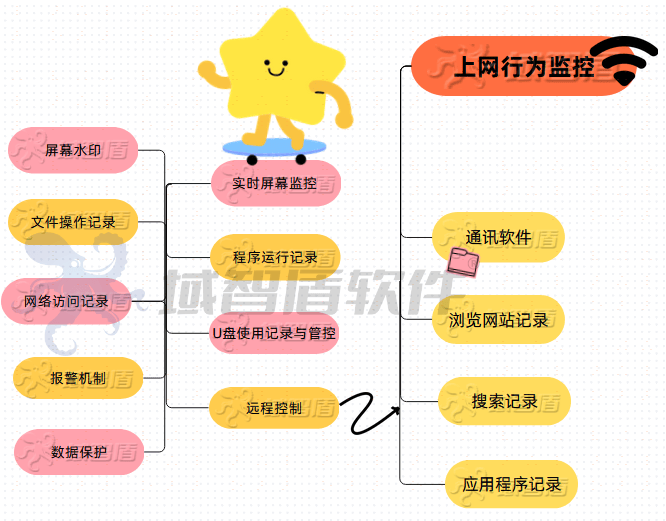

实时监控与记录:

- 可以实时监控员工电脑屏幕,对任一员工电脑进行实时屏幕查看,并有屏幕录像功能,以便调取以前的某一时刻的电脑屏幕使用情况。

- 监控文件操作记录,包括文件的创建、访问、修改、删除等操作,并生成详细的操作日志。

网络行为监控:

- 监控员工的网络行为,如通讯软件的聊天记录(如企业微信等)、网站的浏览和搜索等。

- 设置专门的文件管理模板,导出所有聊天记录,实时查看和下载所有文件。

敏感内容识别与行为管控:

- 具备敏感内容识别功能,自动检测和识别文档中的敏感信息,并采取相应的保护措施。

- 对用户的行为进行细粒度的管控,限制用户对敏感数据的访问和操作。

数据防泄漏:

- 采用多种技术手段防止企业敏感数据的非法泄露,包括加密保护、敏感内容识别、行为管控等。

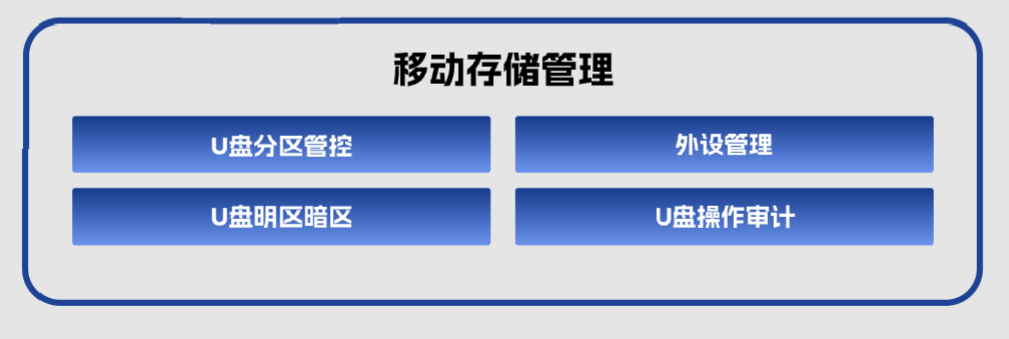

外接设备管理:

对外接设备进行细粒度的权限划分和管理,如U盘、移动硬盘、蓝牙设备等,防止敏感数据通过非法设备外泄。

时间画像功能:

- 基于时间维度对员工电脑使用行为进行统计和分析,帮助企业管理者了解员工的工作效率、加班情况、休息时间等。

- 生成员工电脑使用时间统计报告,详细记录员工每天的电脑使用时间、软件使用情况、网页浏览情况等。

报警机制:

- 设置多种报警机制,如未经授权的软件安装、敏感文件操作等,帮助企业管理者及时发现并处理安全问题。

2.Trend Micro Deep Security

Trend Micro Deep Security是一款全面的主机安全平台,集成了防病毒、防火墙、入侵防御、完整性监控等多种功能,支持物理机、虚拟机及云环境,提供跨平台的安全保护。

3. McAfee MVISION Endpoint

McAfee MVISION Endpoint是一款基于云的主机安全解决方案,通过AI和机器学习技术,实现智能威胁检测与响应,同时简化安全管理和运维流程,提升整体安全效率。

4. Sophos Intercept X

Sophos Intercept X以其先进的威胁检测技术著称,包括深度学习、行为分析等技术,有效防御未知威胁和零日攻击,同时提供强大的端点防护和集中管理功能。

5. SentinelOne Singularity Platform

SentinelOne Singularity Platform是一款端到端的安全平台,通过单一代理实现实时威胁预防、检测、响应和自动化修复,支持跨平台部署,提供全面的主机安全保护。

三、企业购买指南

1. 明确需求:首先,企业需明确自身的安全需求和预算,包括需保护的资产类型、潜在威胁类型、安全合规要求等。

2. 评估兼容性:考虑系统与企业现有IT架构的兼容性,包括操作系统、虚拟化平台、云服务商等。

3. 功能对比:根据需求,对比不同产品的功能特性,如入侵检测能力、漏洞管理效率、日志分析深度等。

4. 试用与评估:尽可能争取产品试用机会,通过实际部署和测试,评估产品的实际效果和用户体验。

5. 服务商支持:考察服务商的技术支持能力、服务响应速度及售后服务质量,确保问题能够得到及时解决。

6. 成本效益分析:综合考虑产品购买成本、维护成本及长期投资回报率,选择性价比最优的方案。

以上就是小编木子分享的全部内容了,如果还想了解更多内容,可以私信评论小编木子哦~