隐私计算,到底是个什么鬼?

转载自:特大号(ID:ITXXXL)

隐私计算市场,真的很奇怪

厂商对成功案例,讳莫如深

客户对具体实践,闭口不谈

但这个市场,就这么“隐私”地起来了

↓

01

那么,隐私计算到底是个啥?

隐私计算的核心要义就是

【数据可用不可见】

举个例子,有这么三兄弟

老大是政府,老二是银行

老三是互联网公司

他们都有一个明显的特征

那就是巨额的“数据资产”

而且他们是自家数据资产的“所有者”

↓

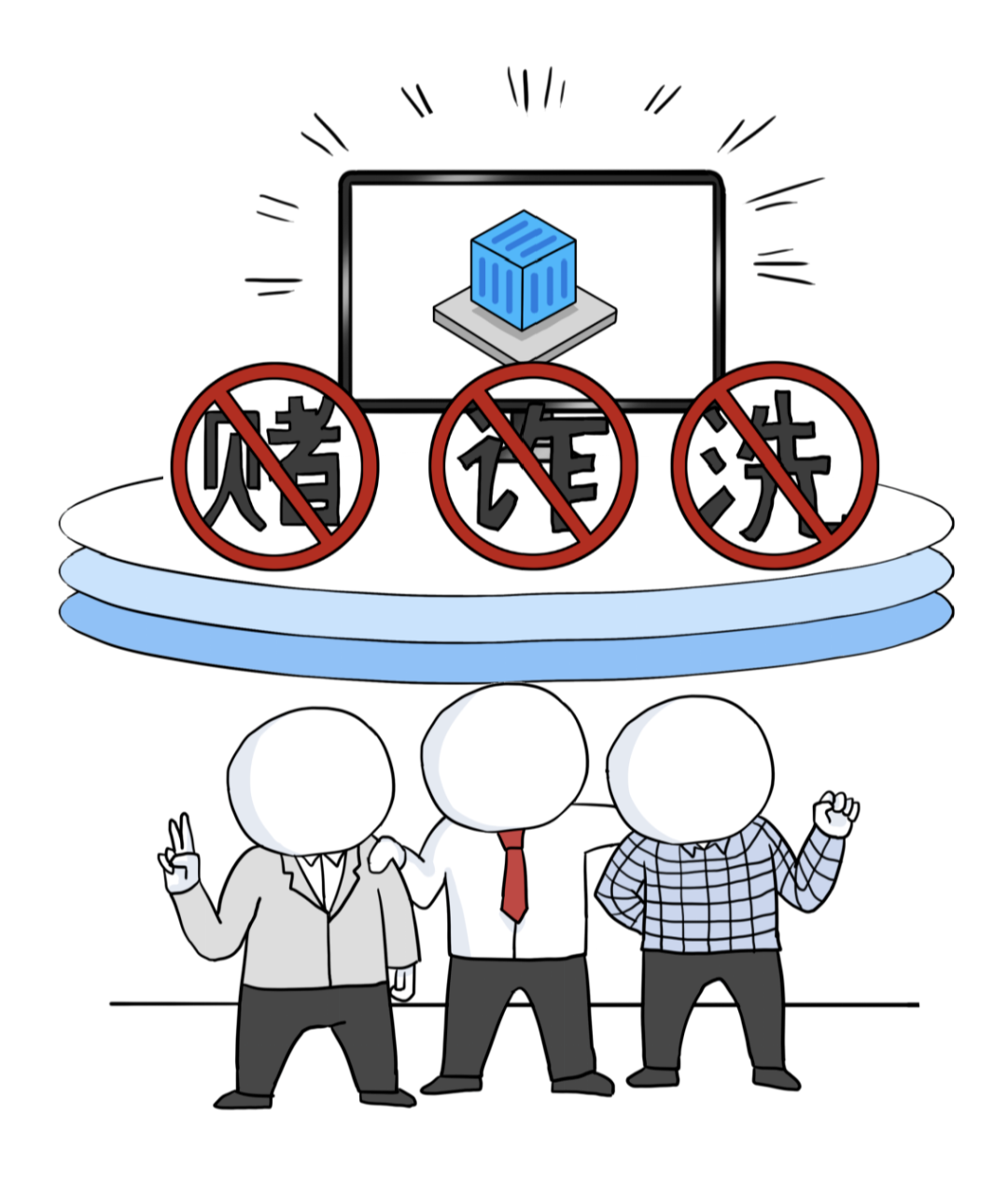

如今,电诈、网络赌钱、洗钱...

让老百姓深受其害

急切需要一个

↓

但是这事,没那么简单

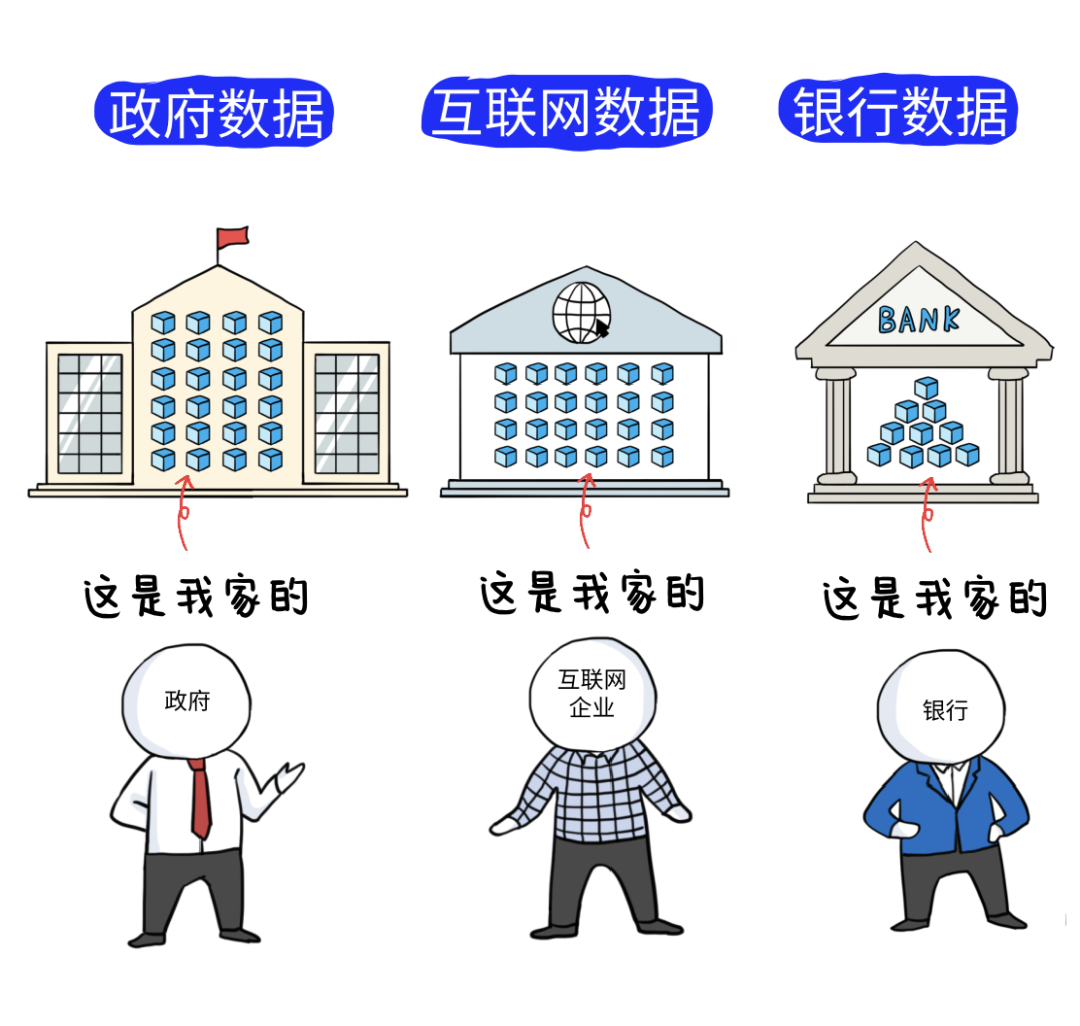

想构建这个平台,必须有三类数据

↓

①政府数据②互联网数据③银行数据

三兄弟要把自家数据“贡献”出来

这事儿才能成

问题是,这些数据都是安身立命的宝贝

谁都不愿意也不敢把自家数据拿出来

怎么办呢?

这时候,隐私计算出场了

在保障原始数据不出自家库的情况下

通过隐私计算,输出“计算结果”

来看看吧

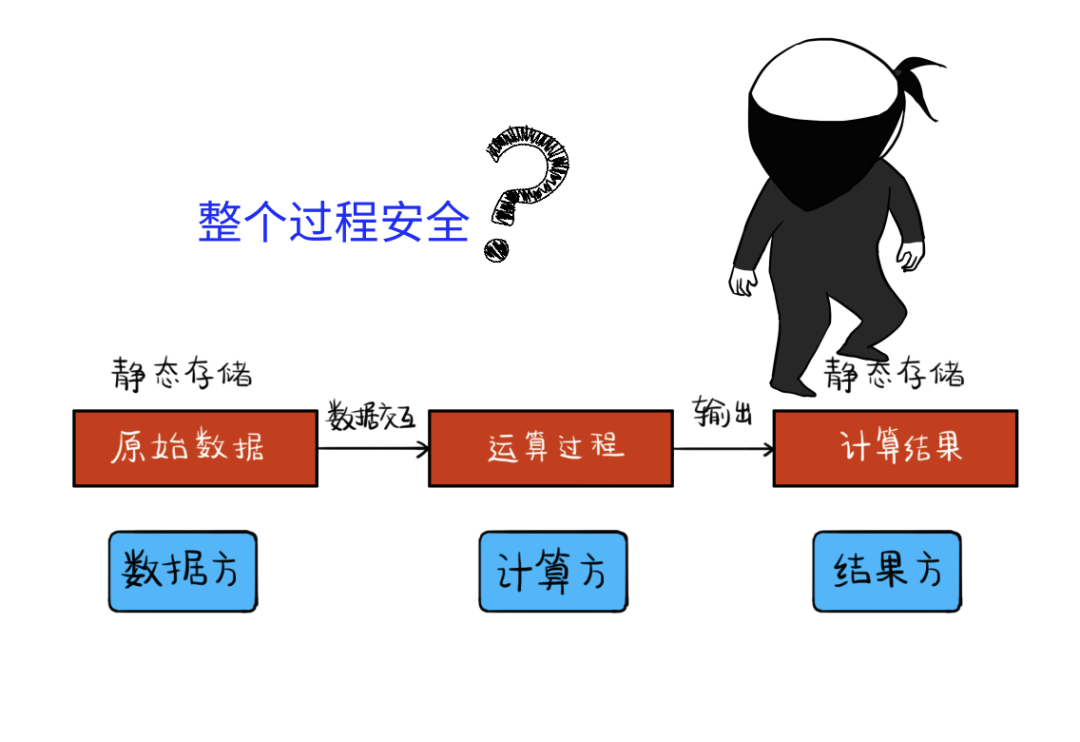

隐私计算的整个流程是这样的

↓

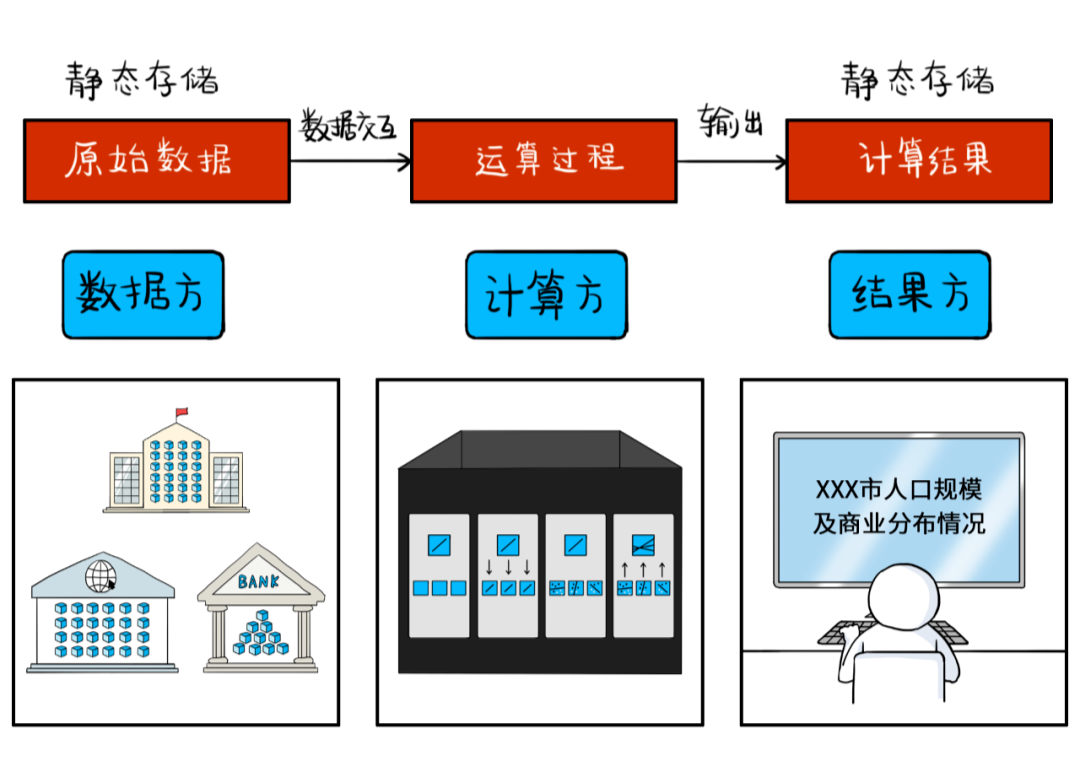

隐私计算从数据使用角色角度看包括三个方面:数据输入方、数据计算方与结果使用方。

使用方需先向输入方以及用户发送申请,经各方同意后方可通过计算方得到结果。

隐私计算通过实现输入隐私与输出隐私,以达到对原始数据和计算结果的保密。

以前,数据拥有方

不能给、不敢给、不愿给

有了隐私计算之后,这些顾虑就打消了

最终

三家齐心协力共同构建了

一个超精密的反赌反诈反洗钱平台

这个故事

其实就是隐私计算最常见的场景

【联合风控】

↓

特别是在金融行业,解决单一金融机构自有数据量小、建模样本数量不足的问题。

通过隐私计算,可以将多家机构数据在不泄露的情况下融合应用,提高模型的准确性。用于信贷风险评估、供应链金融、多头借贷..

02

隐私计算最常见的应用场景?

除了【联合风控】场景

还有三大最常见的应用场景

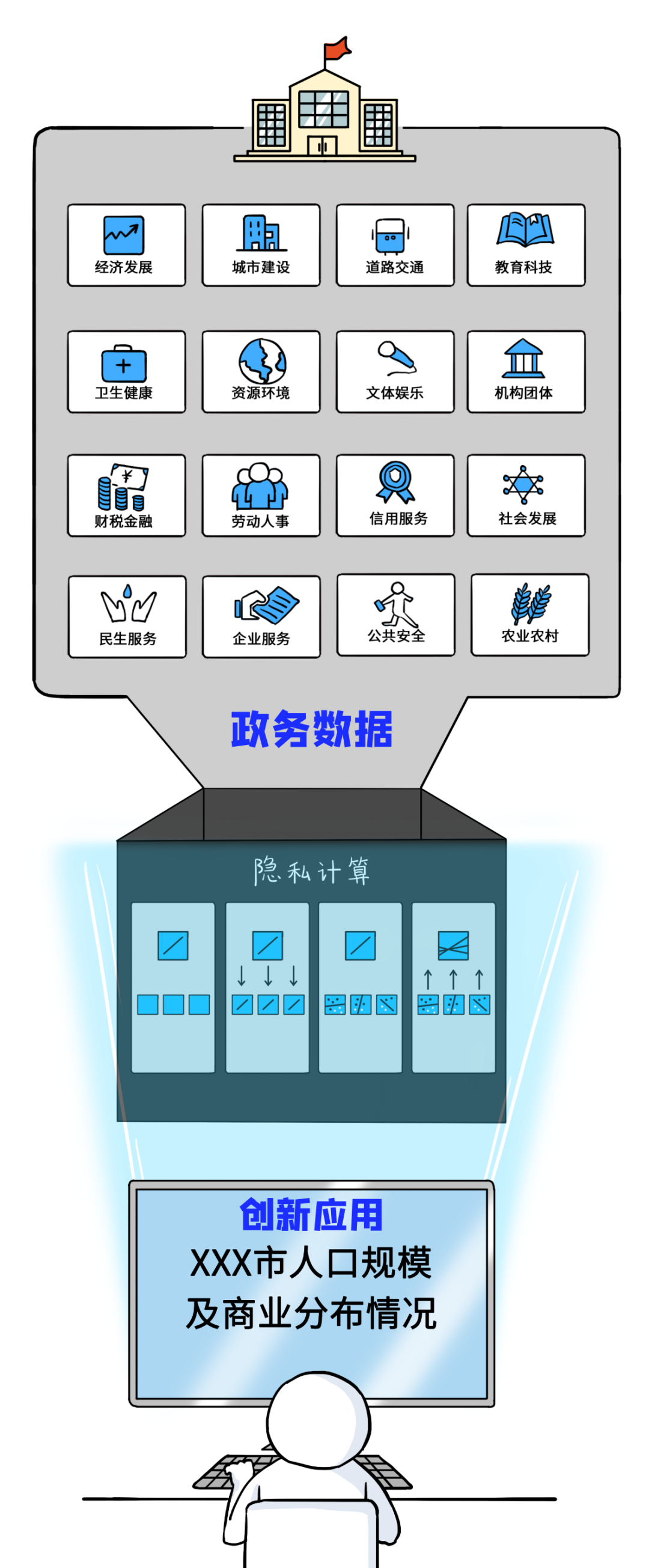

场景二:政务数据安全共享开放

政府有大量的社保、公积金、财税数据...

数据价值极大,但是使用难度也极大

通过隐私计算与其他技术的结合

能让政务数据安全流通

并为社会创造价值

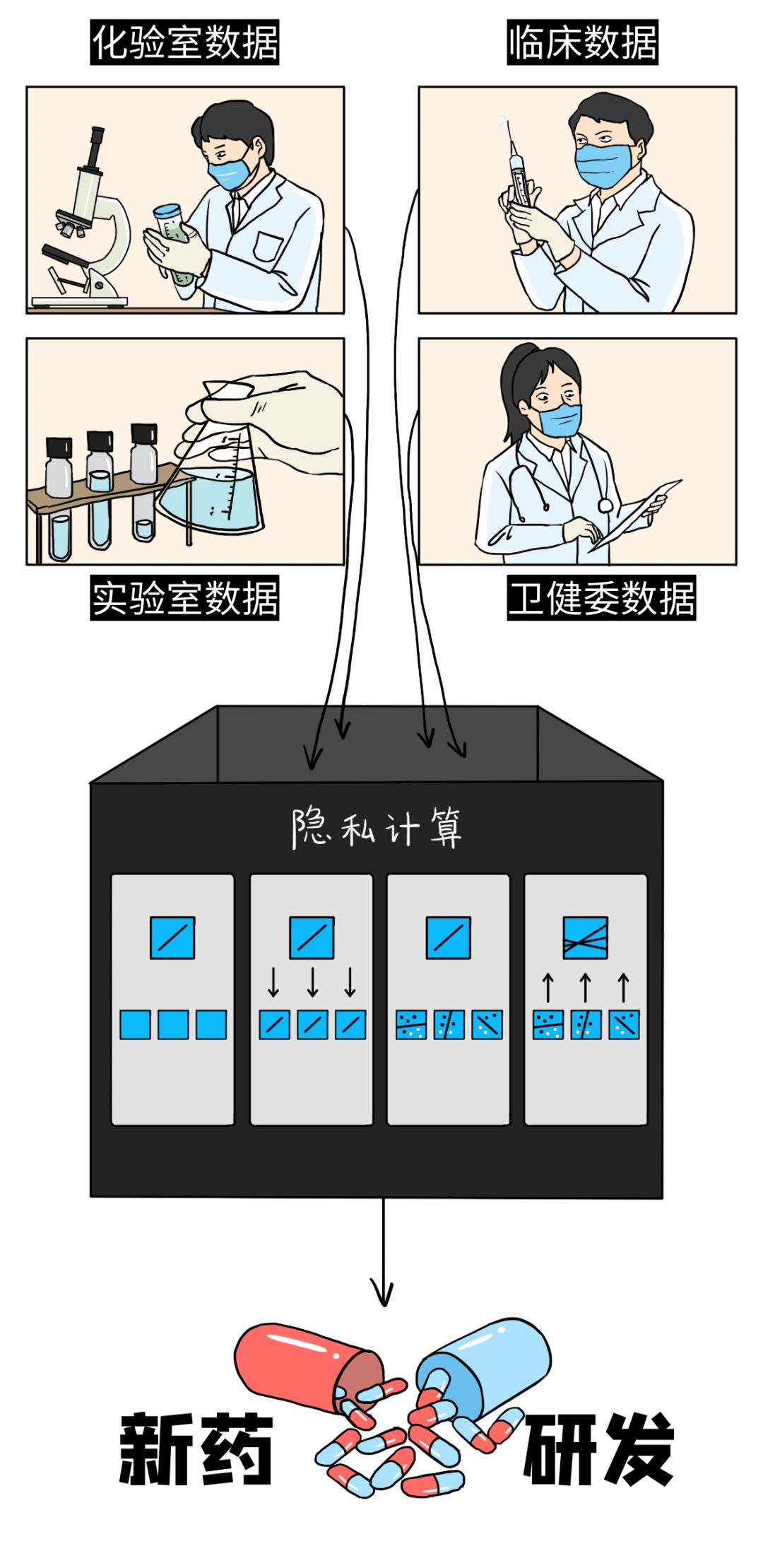

场景三:医药研发、医疗攻坚

医疗数据对于患者而言极为隐私

通过隐私计算,输入不同数据源

比如,医院数据、科研室数据、卫健委数据...

进行新药研发、病症攻坚等

↓

场景四:联合营销

跨行业数据融合重构用户画像

用户画像数据都是多维的

浏览数据、购买数据、转化数据、交通数据...

可能来自不同平台,通过隐私计算撮合

用户画像就能描绘得更加精准

03

隐私计算有哪些主要的技术?

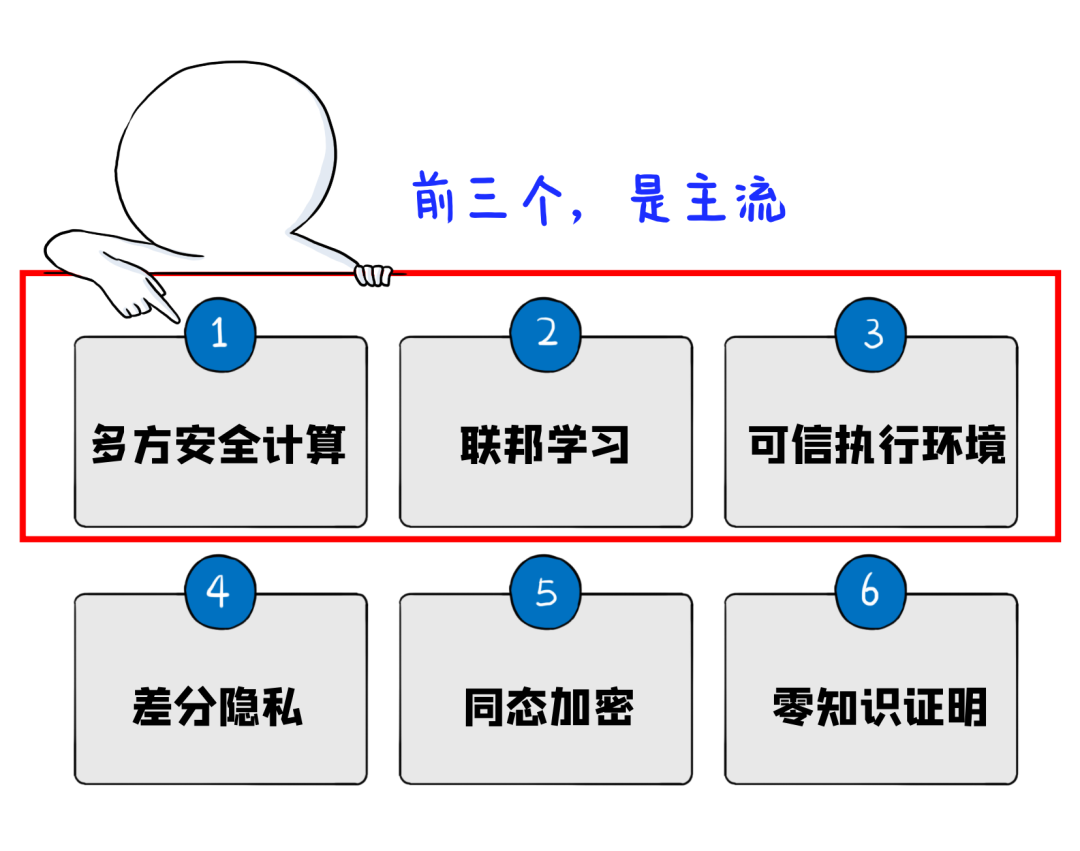

目前隐私计算技术,主要包括

↓

①多方安全计算 ②联邦学习 ③机密计算(包括可信执行环境)④差分隐私(包括本地差分隐私)⑤同态加密 ⑥零知识证明

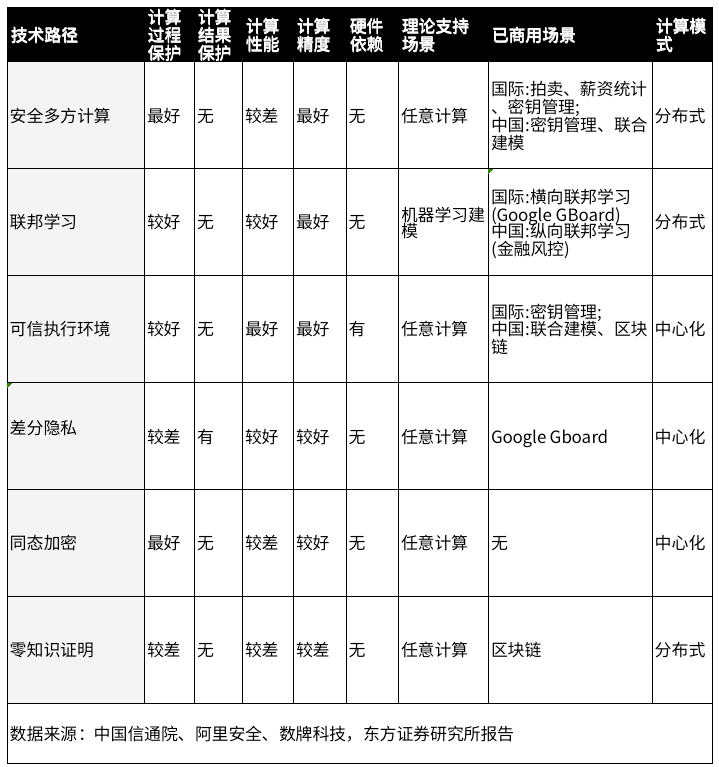

每种技术分别有不同的优劣势

隐私计算路径对比

↓

①多方安全计算:复杂度最高,对算力要求高、但是安全级别最高,现在能支持的功能较少。

②可信执行环境:运算效率最快,但前提是“信任硬件”,因此容易受到硬件成本、对硬件厂商信任度的制约。

③联邦学习:不收集原始数据而是通过模型来完成计算,但是模型难以完全保密;但开发难度相对轻松。

RECOMMEND

推荐阅读

01

《深入浅出隐私计算》

推荐理由

资深隐私计算专家,10余年金融和安全行业经验,港交所隐私计算项目深度参与者,工程经验丰富;系统讲解6大类隐私计算技术的工作原理、应用方法、开发框架、案例实践。

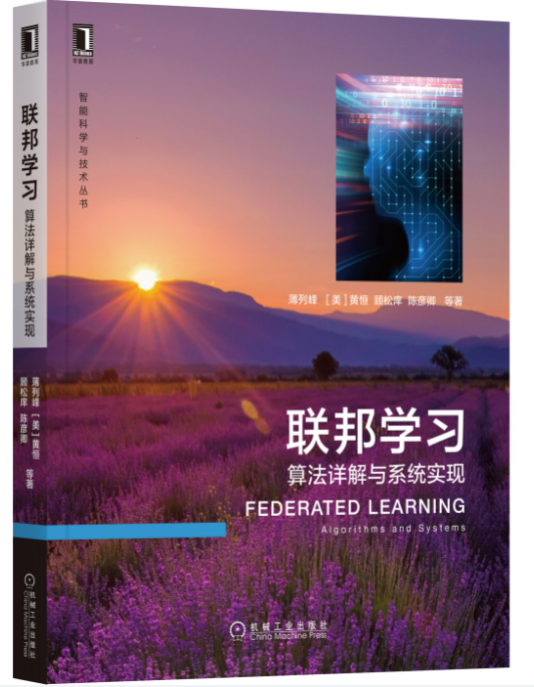

02

《实用安全多方计算导论》

推荐理由

国际著名密码学家撰写的安全多方计算领域入门佳作,国际安全多方计算联盟推荐,斯坦福大学、布朗大学等名校采用,中国科学院院士王小云、阿里巴巴集团副总裁朋新宇专门作序,任奎、张秉晟、郁昱、陈宇、汪骁教授倾力推荐。

03

《联邦学习:算法详解与系统实现》

推荐理由

机器学习技术在最近20年飞速发展,从一个个数学概念逐渐演变成一个个算法实现,为工业界和学术界带来了新的力量。然而,最近几年,数据隐私保护问题愈发受到人们的关注,研究者们开始开发各种技术来进行数据层面的隐私保护。联邦学习作为其中一项重要技术,势必迎来新的发展前景。本书将从概念、应用场景到具体的先进算法,再到最后的系统实现,对联邦学习技术进行全盘的梳理与总结,希望给读者一些启发。

04

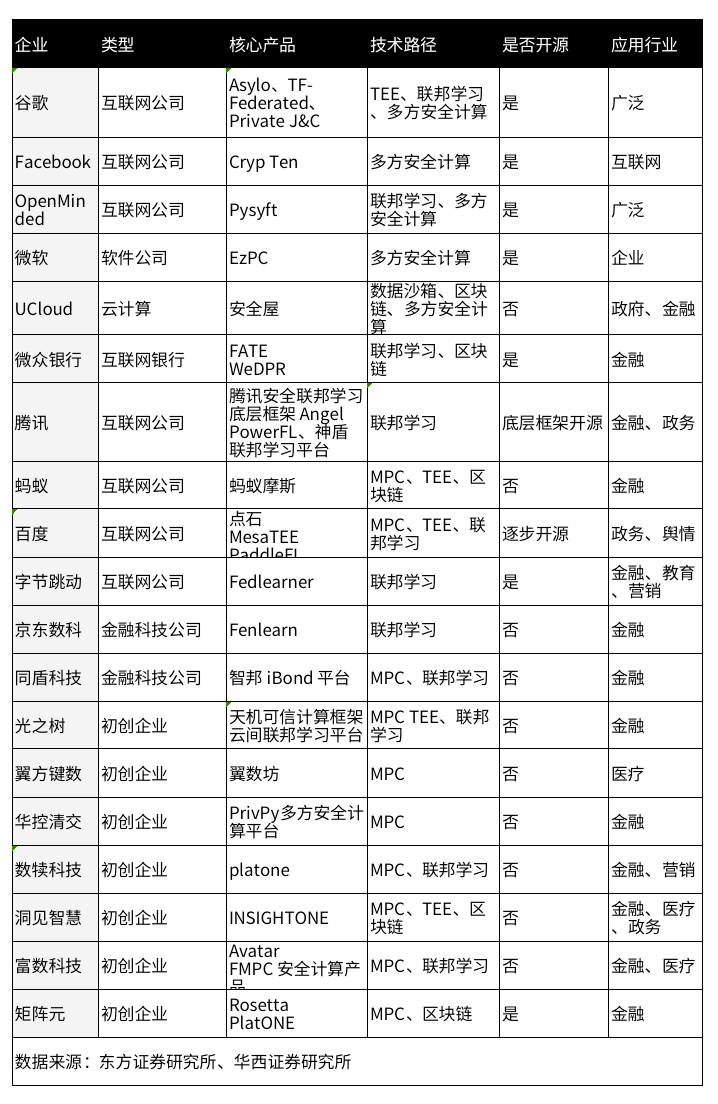

隐私计算厂商和主要产品对比

还是看一张表吧

各路诸侯,一目了然

↓

05

目前,客户对隐私计算的质疑

①对隐私计算平台本身的质疑

如何证明隐私计算平台没有获取到客户的明文?

或者至少不能还原或推断出有用的信息?

②对数据全流程安全防护的质疑

数据从客户授权、采集、加工、融合、应用…

如何确保端到端的全流程安全防护?

③对隐形建设成本过高的质疑

隐私计算涉及多个系统改造

涉及多个部门参与

是否会影响上层正常业务?

要跨防火墙、私有云、DMZ区...

是否会涉及网络架构调整?

④对异构隐私平台互联互通的质疑

目前不同隐私平台和产品

由不同厂商提供,存在不互通

由此实现了形成了新的孤岛

06

隐私计算,是个慢热TOB跑道

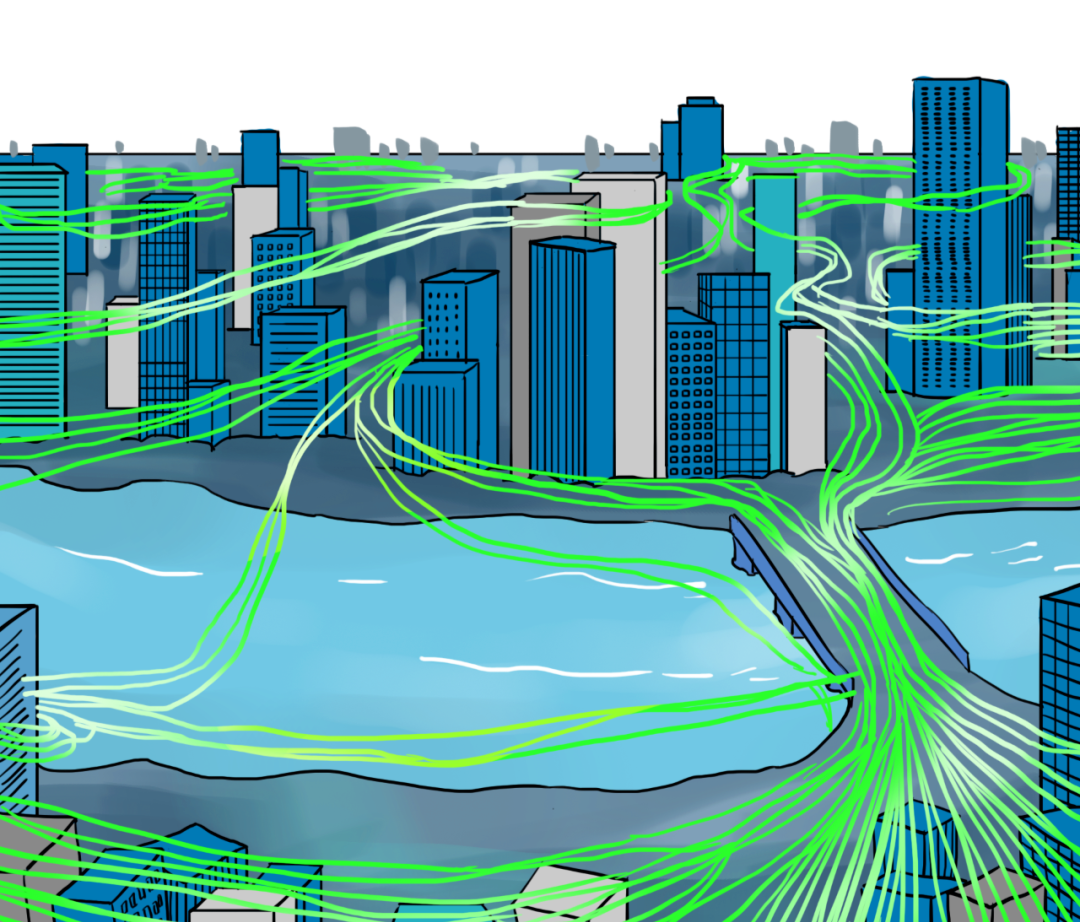

①数字经济时代

强烈的数据流通需求,需要隐私计算

数据是数字经济时代的关键生产要素,跨领域、跨行业、跨地域数据流通是释放数据价值的关键!

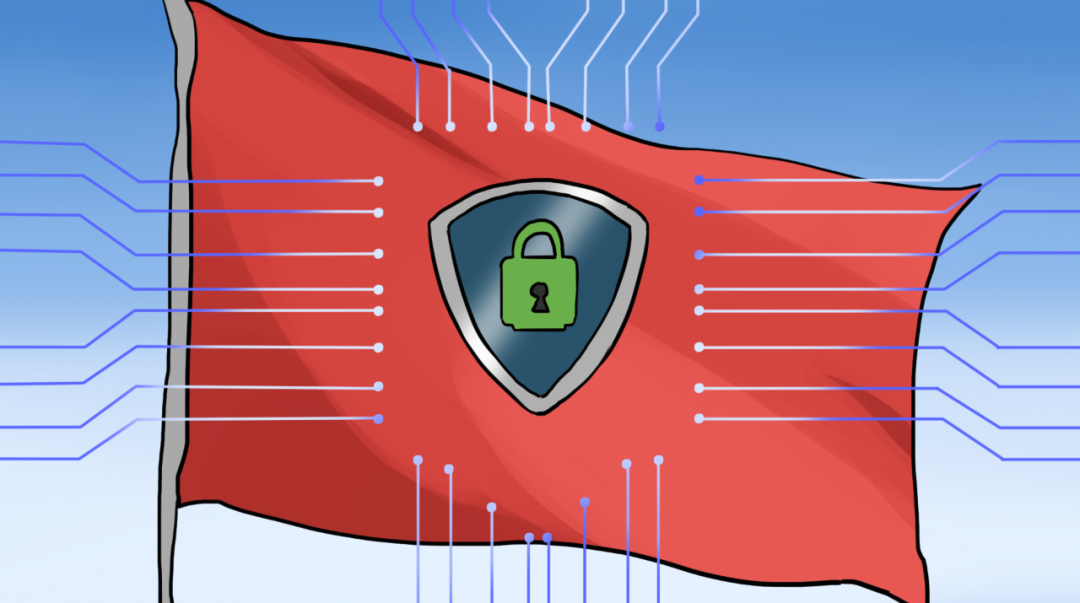

②政策环境

为隐私计算发展提供新机遇

近年来我国数据立法进程不断加快,尤其强调数据应用过程中的数据安全。《中华人民共和国网络安全法》《中华人民共和国数据安全法》和《中华人民共和国个人信息保护法》逐步完善了国家数据相关立法的顶层设计,着重强调了流通过程中的数据安全和个人隐私。

所以,数字经济之下

如何安全得用好数据

成为一个绕不过去的坎

隐私技术和相关数据保护技术

必将是一个慢热且充满前景的赛道

更多精彩回顾

资讯 |《Java核心技术》基于Java 17全面升级!

干货 |再见了Java8,Java17:我要取代你

资讯 | Java核心技术大会2022 · 重磅发布

书单 |今天,Java27岁了!

新书 | 红蓝攻防:构建实战化网络安全防御体系

书讯 |6月书讯(上)| 浅夏读新书,与世间万物一起成长

书讯 |6月书讯(下)| 人机物三元融合,开启新世界大门