伪装成NodeJS的勒索病毒,勒索呼伦贝尔的空气

前言

前几天在微步上看到一个有意思的贴子,有人中了一个伪装成NodeJS程序的勒索病毒,然后把样本上传到了微步,并寻找帮助,如下:

这个样本目前VT上还没有,但是从当时的检测结果是显示0/25,笔者对新出现的一些恶意软件都会比较好奇,这究竟是一款怎么样的勒索病毒?趁周未有空,跟大家一起简单分析研究一下。

勒索

首先从微步上下载到样本,运行之后,桌面上的一些快捷方式被修改加密了,如下:

修改后的快捷方式,内容如下:

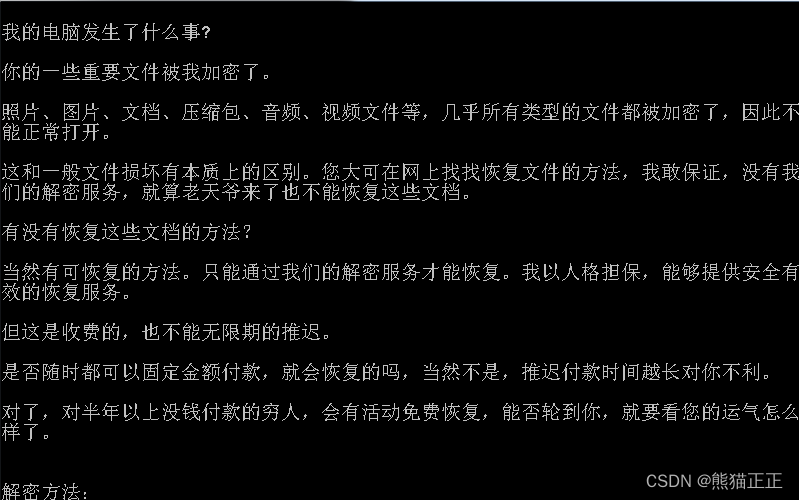

并弹出勒索提示信息框,如下:

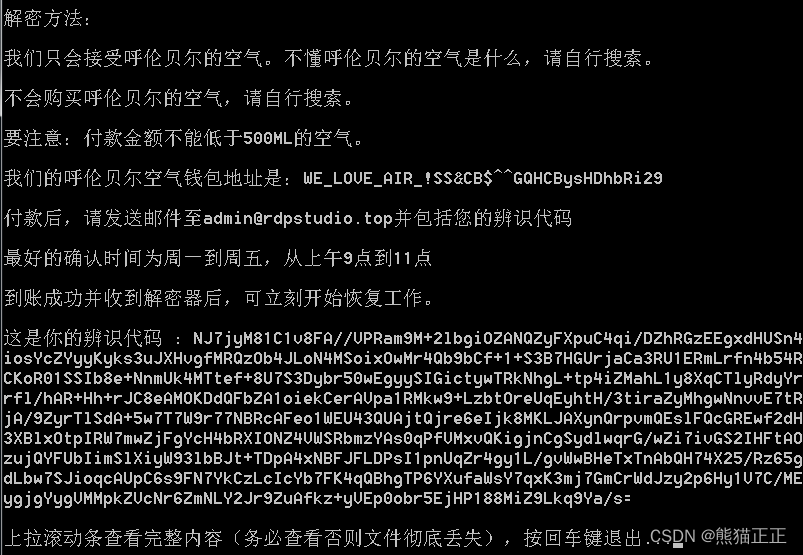

解密方法,需要受害者提供呼伦贝尔的空气,如下:

勒索提示信息中黑客提供了一个邮箱地地址:admin@rdpstudio.top,同时提供了一个呼伦贝尔空气钱包地址:

WE_LOVE_AIR_!SS&CB$^^GQHCBysHDhbRi29,我们爱空气,猜测作者难倒是个环保人士。

分析

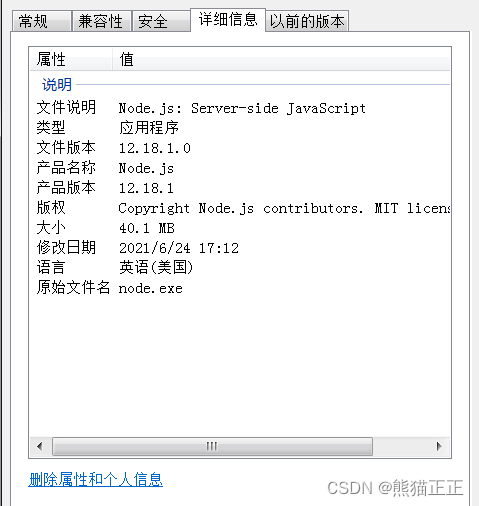

样本伪装成NodeJS程序,如下所示:

动态调试,程序会读取程序中的JS脚本,如下所示:

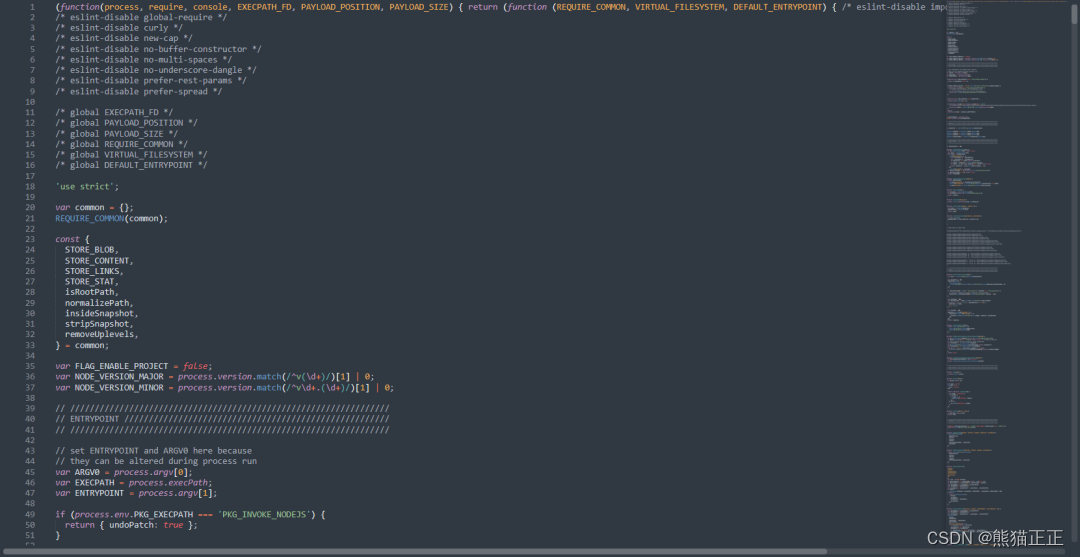

脚本代码,如下所示:

通过调试分析该程序把勒索病毒脚本代码,打包patch到nodejs程序中,网上有相关的开源的勒索病毒demo实例,github地址:

https://github.com/rulyox/node-encrypter

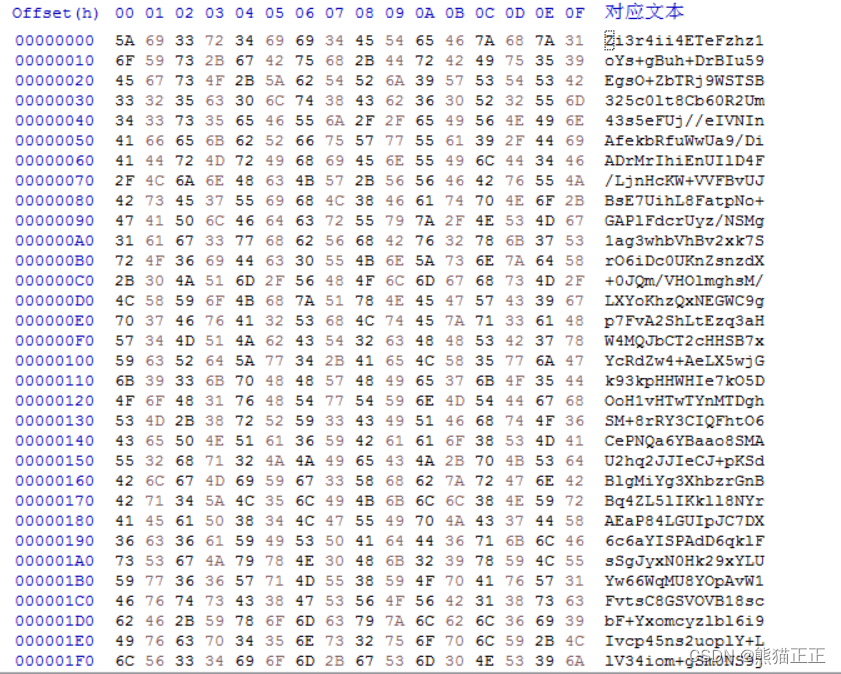

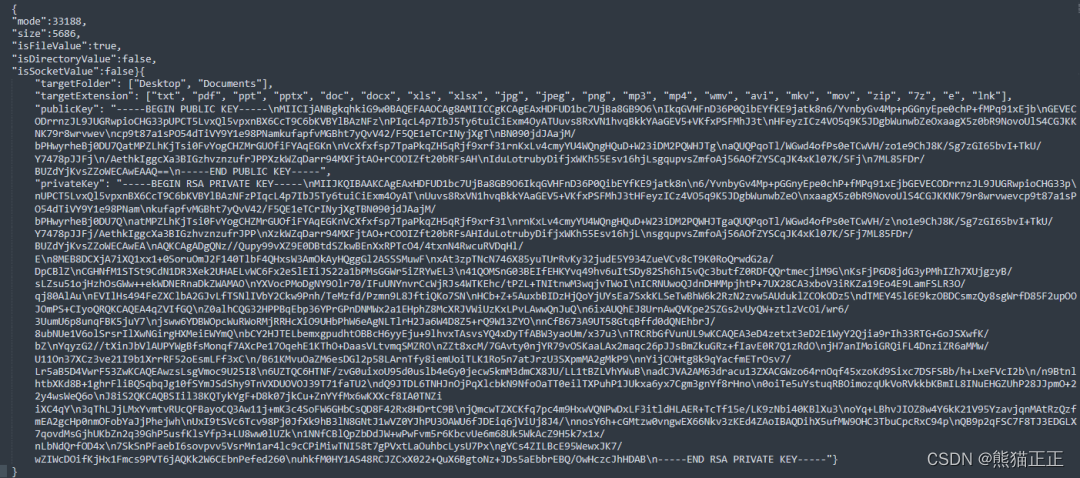

https://github.com/EL-MTN/Ransomware,笔者从该程序中dump到config文件信息,如下所示:

里面包含加密的密钥信息,公钥和RSA私钥,同时该勒索病毒会加密Desktop和Documents两个目录下的后缀名为:"txt", "pdf", "ppt", "pptx", "doc", "docx", "xls", "xlsx", "jpg", "jpeg", "png", "mp3", "mp4", "wmv", "avi", "mkv", "mov", "zip", "7z", "e", "lnk"等的文件,但是程序好像存在BUG,也可能是笔者的环境导致的,笔者在运行勒索病毒的过程中,程序还会弹出了一些错误信息,如下所示:

不知道中招的那个兄弟是怎么中招的,从哪里下载到这个勒索病毒样本的?通过分析发现这款勒索病毒只是加密了指定目录下的指定的后缀名文件,并没有对系统进行全盘加密,可能作者只是搞的好玩。

总结

这个勒索可能仅仅只是作者好玩弄的,但在真实的勒索攻击场景中,通过打包捆绑程序传播勒索病毒也是一种比较常见的勒索攻击方式之一,一些主流的勒索病毒也都曾通过种方式来传播勒索病毒,勒索病毒真的是越来越多了,笔者每周都会收到很多勒索病毒的攻击案例,最近一段时间国内出现的勒索病毒家族主要以:Sodinokibi、DarkSide、LockBit、Locky、CryLock、Conti这几个比较多,一些主流的勒索病毒家族其实一直在变种,黑客组织通过使用不同的攻击技术,以逃避各种安全产品的检测,使用的技术也越来越成熟了,目前主流的几款勒索病毒家族都是没有办法解密的,只能等黑客赚够了退休了,公布密钥才行,就像此前Avaddon勒索病毒黑客组织一样,公布了二千多个解密密钥。

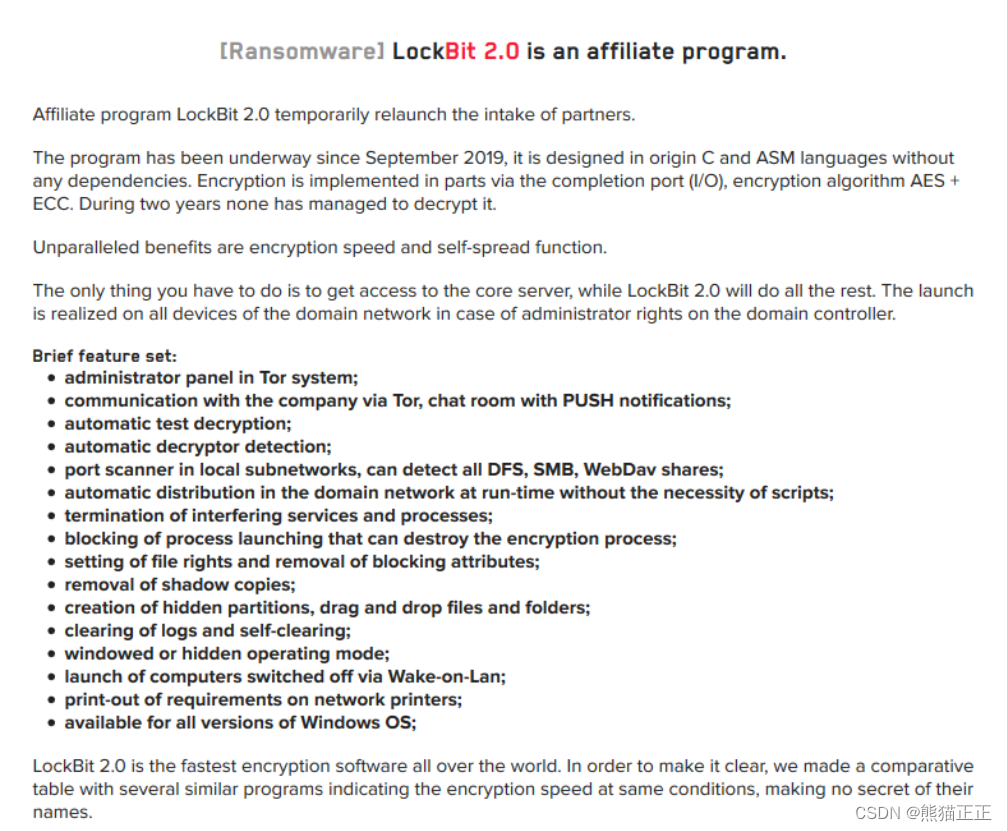

最近LockBit这款勒索病毒家族,推出了2.0版的RAAS服务,如下所示:

这款号称是全球加密速度最快的勒索病毒,还专门做了一个表,来对比其他勒索病毒家族,如下:

同时这款勒索病毒在2.0服务中还专门提供了一个新型的窃密木马,用于窃密企业的核心数据,真的是做到了“勒索+窃密”两不误,服务“一条龙”,相关窃密木马家族信息,如下:

勒索病毒黑客组织一直在更新变化,勒索攻击已经成为了全球最大的网络安全威胁,随着“双重”勒索和“三重”勒索的流行以及越来越多的受害者选择交付赎金,导致从事勒索病毒的黑客组织越来越多,未来几年勒索攻击仍然将是全球最大的威胁,现在大部分黑客组织都是为了逐利,勒索的巨大利润一定会吸引更多的黑客组织加入进来,未来勒索的方式可能会更多,同时也会有更多的勒索运营模式产出,黑客组织其实一直在持续运营,也从来没有停止过攻击,总是在寻找着下一个攻击目标,就像Sodinokibi黑客组织说的,他们未来会更“努力”,一定会有更多的受害者,可能未来勒索的形式会不一样,勒索的支付方式也会出现新的变化,但勒索攻击不会停止,黑客组织的网络犯罪活动不会停止。

好了,就写到这里吧,恶意软件分析与研究,是一款非常有意思的工作,但这项工作确实需要安全研究人员付出更多的时间和精力,需要对各种家族的样本进行持续不断的跟踪分析,因为黑客组织一直在变,所以样本就一直在变,在跟踪分析的过程中你会发现很多有价值的信息,最后呼伦贝尔的空气究竟是什么?谁能告诉我,我百度了一下,基本都是广告,到现在还没弄明白啥是呼伦贝尔的空气......难倒就是“呼伦贝尔的空气”。