一文教你学会java代码审计

《网安面试指南》![]() http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484339&idx=1&sn=356300f169de74e7a778b04bfbbbd0ab&chksm=c0e47aeff793f3f9a5f7abcfa57695e8944e52bca2de2c7a3eb1aecb3c1e6b9cb6abe509d51f&scene=21#wechat_redirect

http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484339&idx=1&sn=356300f169de74e7a778b04bfbbbd0ab&chksm=c0e47aeff793f3f9a5f7abcfa57695e8944e52bca2de2c7a3eb1aecb3c1e6b9cb6abe509d51f&scene=21#wechat_redirect

《Java代码审计》![]() http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484219&idx=1&sn=73564e316a4c9794019f15dd6b3ba9f6&chksm=c0e47a67f793f371e9f6a4fbc06e7929cb1480b7320fae34c32563307df3a28aca49d1a4addd&scene=21#wechat_redirect

http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484219&idx=1&sn=73564e316a4c9794019f15dd6b3ba9f6&chksm=c0e47a67f793f371e9f6a4fbc06e7929cb1480b7320fae34c32563307df3a28aca49d1a4addd&scene=21#wechat_redirect

一、前置知识

本文主要讲解基础的代码审计思路与方法技巧,适合有一定java基础,无审计经验的同学学习。

二、漏洞挖掘

1、配置信息

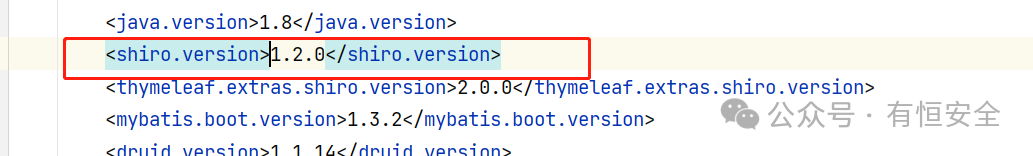

先看pom.xml,了解到使用了哪个依赖库以及版本,从而可以确定是否存在漏洞。

图中Shiro<=1.2.4版本,存在shiro550反序列化漏洞,

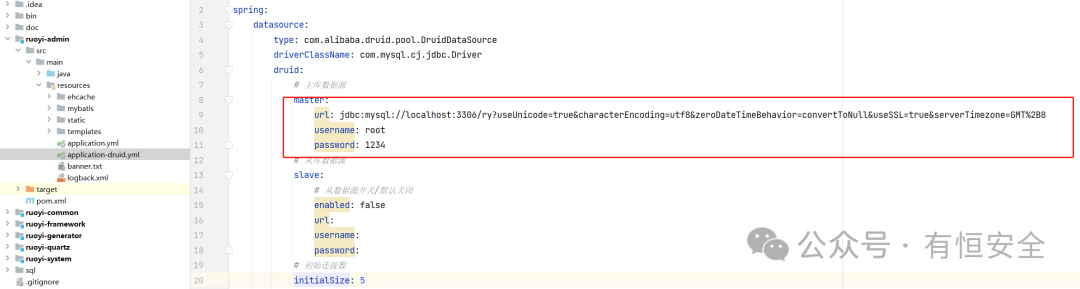

application.yml

该配置文件可能存在数据库或其他组件的连接信息,如数据库连接信息。

漏洞关键字:Fastjson <=1.2.83Jackson <=2.9.2POI < 3.11 DOS XXEShiro <= 1.24Spring 5.0.x < 5.0.6 1Spring 4.3.x < 4.3.7

2、配置不当

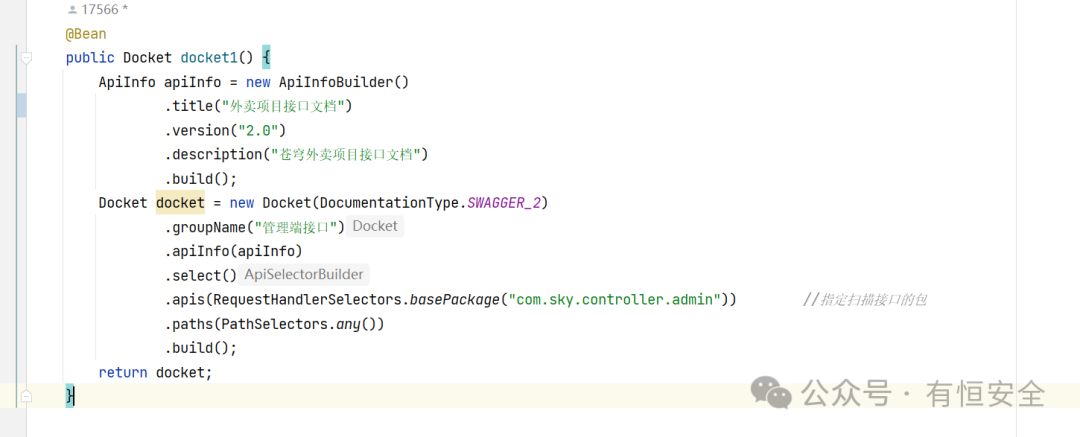

2.1swagger接口文档泄露

图下的就是将com.sky.controller.admin包下的所有接口扫描成swagger接口调试文档。

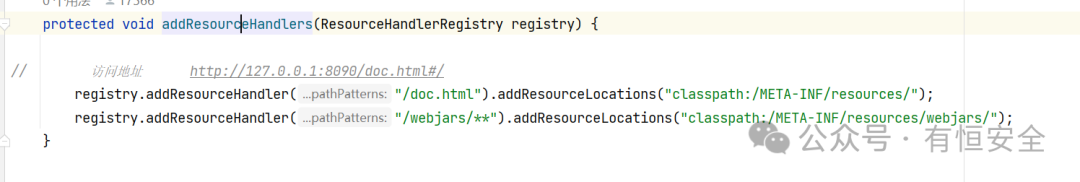

这就是访问swagger调试文档访问地址。

在项目审计中,swagger接口文档是不应该被用户访问的,接口文档可直接就是存在漏洞问题。

搜索关键字:doc.htmlswaggeraddResourceHandlersDocket

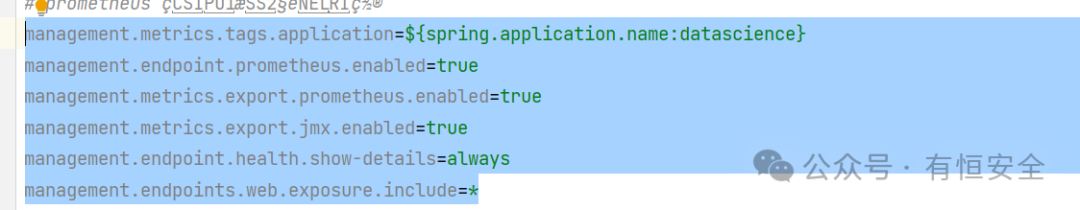

2.2 springboot-actuator接口未授权

这个配置确实是将所有 Actuator 端点都暴露出来,包括了 /actuator/* 下的所有端点。这意味着所有的监控和管理端点都会对外公开,包括健康检查、信息显示、配置信息、metrics 等。某些端点可能包含敏感信息,比如 /actuator/env 端点可能会暴露应用程序的环境变量。

搜索关键字:management.endpoints.web.exposure.include=*endpoints.env.enabled=trueendpoints.enabled = truemanagementactuator

3.未授权访问

3.1过滤器:

该方法判断了请求url是否包含了/login.html或者register.html,如果包含就放行。

所以我们可以http://127.0.0.1/login.html/../admin/test的方法绕过过滤。

关键字:doFilterFilter

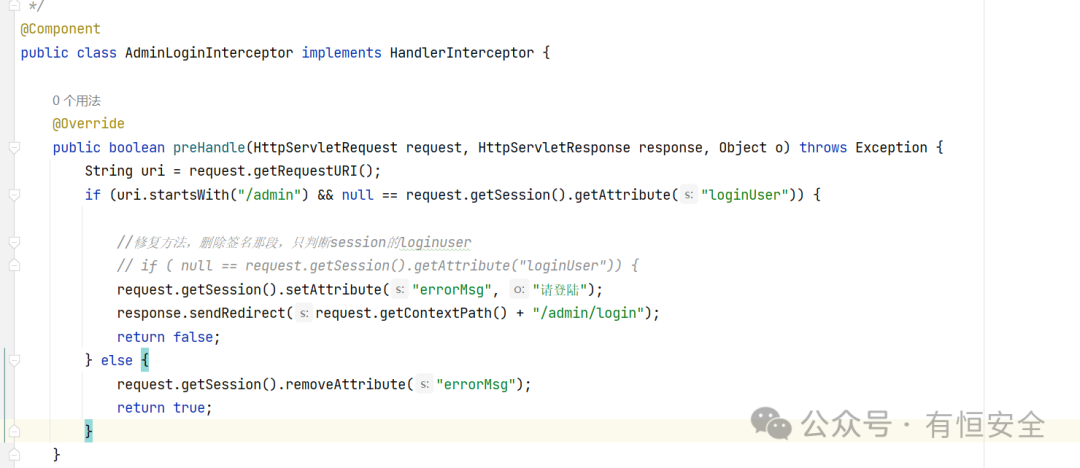

3.2拦截器:

如果路径的开头是以/admin开头并且Session中的loginUser属性为 null,就会判断是否登录。

利用:构造结构路径为/;/admin或//admin后访问(不影响解析),即可绕过登录限制。

关键字:InterceptoraddInterceptors

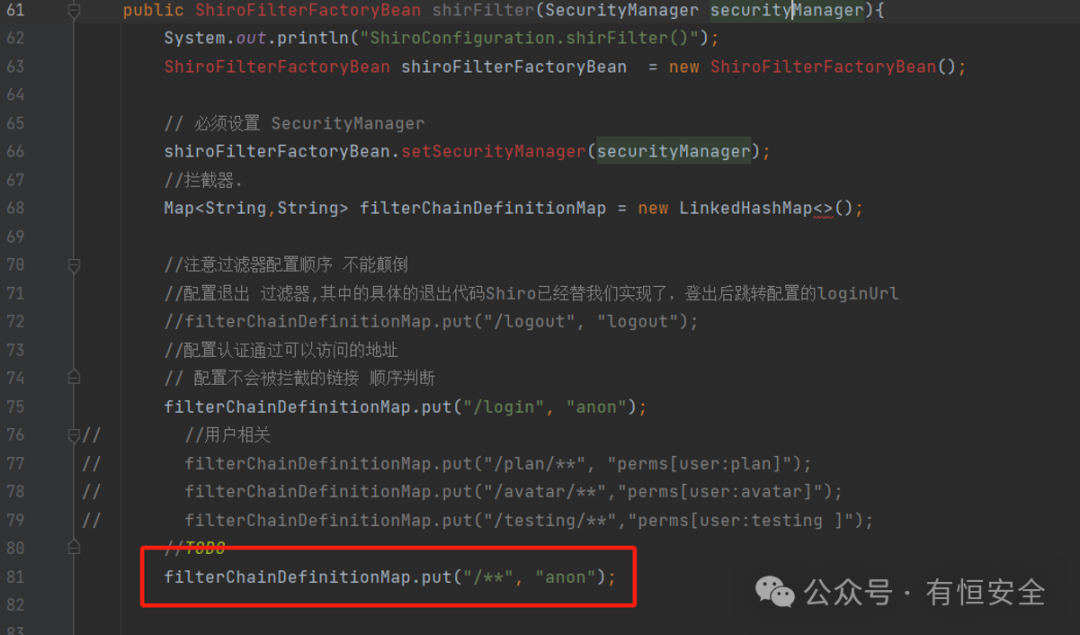

3.3shiro:

在shiro过滤器中对所有路径配置了anon匿名拦截器,即不需要认证校验。

关键字:anonauthcshiro

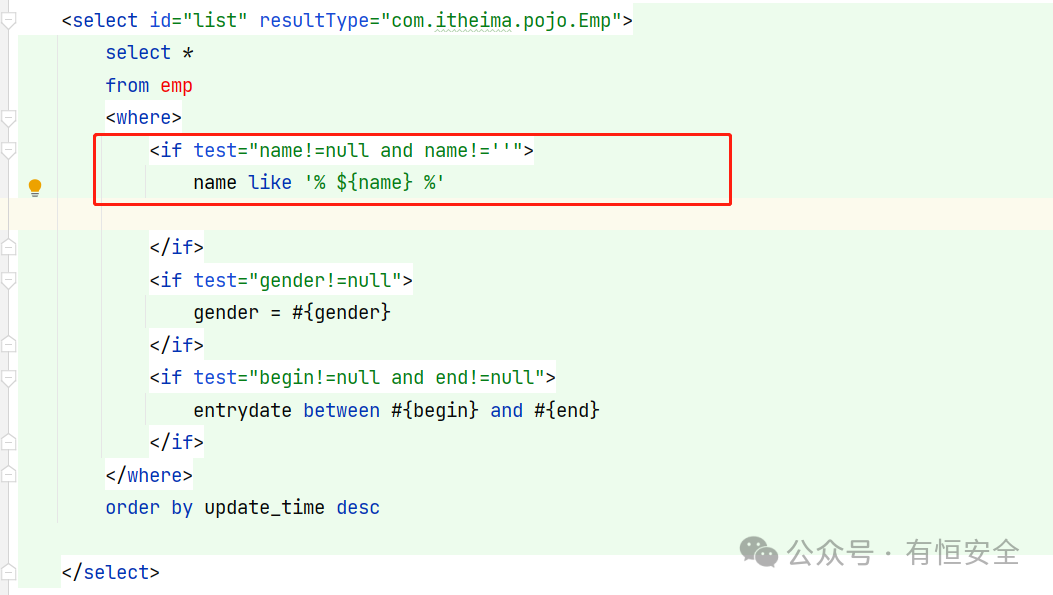

4、SQL注入

现在大部分项目都是基于mybatis操作数据库,不使用预编译的情况就可能会导致sql注入漏洞。

简单介绍一下预编译与拼接:

占位符:#{},预编译指的是在执行 SQL 语句之前,先将 SQL 语句中的占位符(如 ?)替换为占位符对应的实际值,然后将这个已经编译好的 SQL 语句发送给数据库执行。

拼接符:${},可以用来替换 SQL 语句中的任何部分,包括表名、列名、条件等等。在执行 SQL 语句之前,MyBatis 会将 ${} 中的内容替换为相应的参数值,然后将得到的 SQL 语句发送给数据库执行。

mybatis中有些地方不能使用预编译的,这种场景下就容易出现sql注入漏洞:

动态 SQL 中的表名、列名:如果在动态 SQL 中使用 ${} 来表示表名、列名等标识符,因为这些标识符是在 SQL 解析阶段确定的,无法使用预编译参数来替换。动态 SQL 中的 SQL 语句片段:例如在 <sql> 或 <selectKey> 等元素中使用 ${},这些片段是在 SQL 解析阶段确定的,也无法使用预编译参数来替换。动态 SQL 中的 ORDER BY 字段:如果在 ORDER BY 子句中使用 ${} 来表示排序字段,因为排序字段是在 SQL 解析阶段确定的,同样无法使用预编译参数来替换。LIKE 操作中的模糊查询字符串:如果在 LIKE 操作中使用 ${} 来表示模糊查询的字符串,因为这个字符串是直接拼接到 SQL 语句中的,不会被预编译。

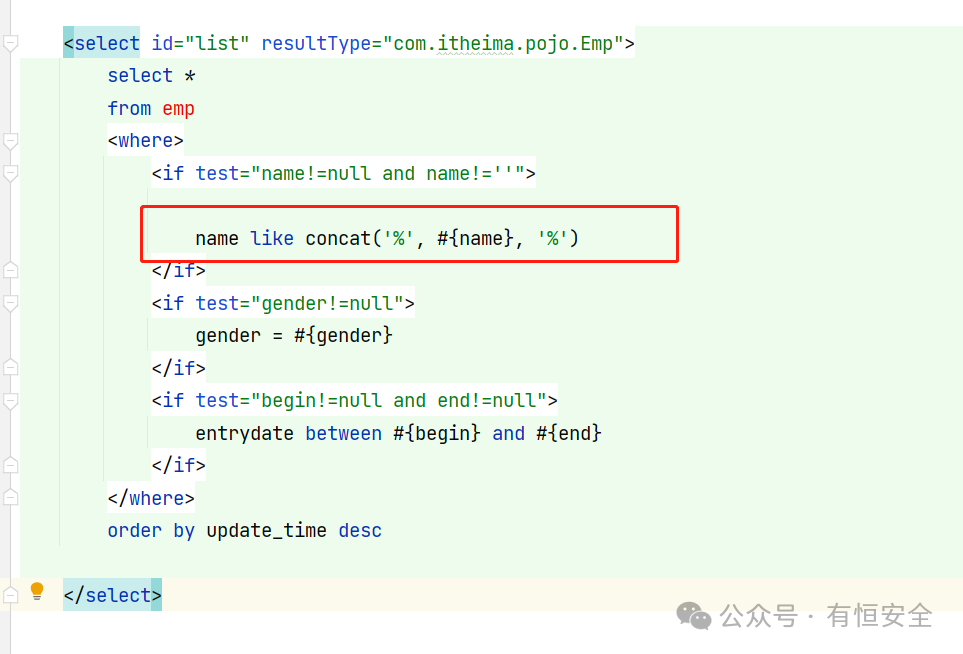

如图:模糊查询处无法直接使用预编译,直接使用预编译会报错。

安全写法:使用concat将%%与预编译组合起来。

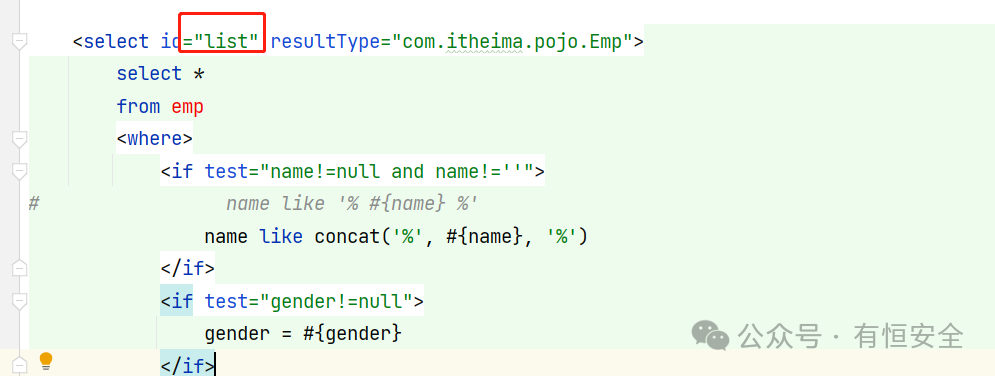

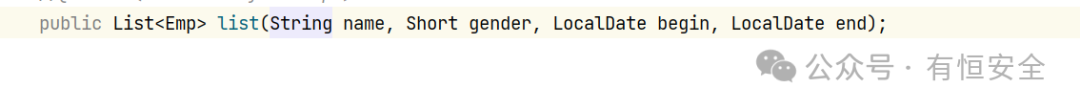

根据此处的sql语句,跟进查看哪个函数调用了该sql。

进行跟进

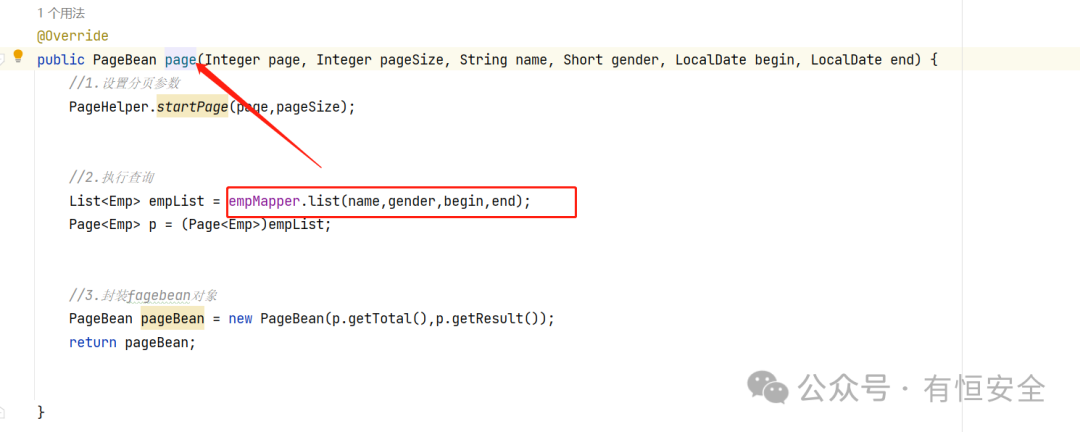

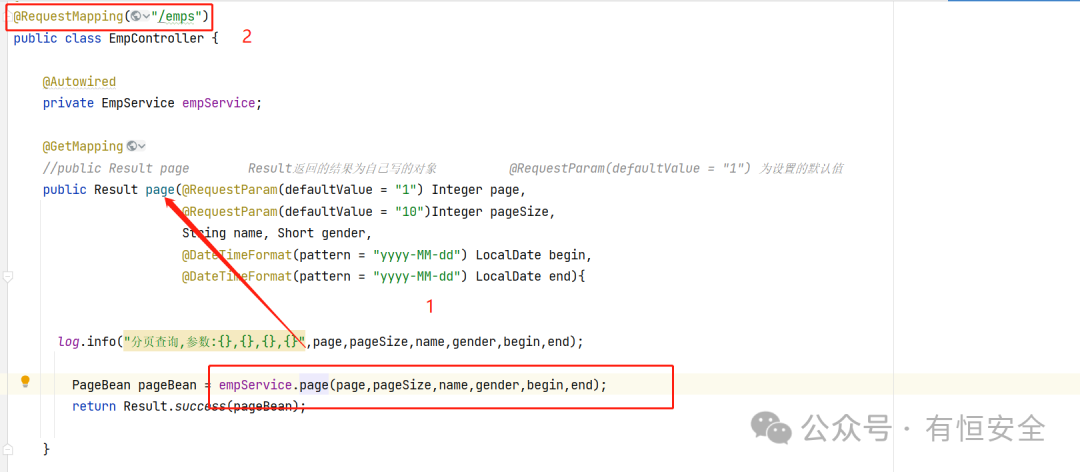

发现了是page调用了list,而且name可控,继续跟进是哪个函数调用了page。

发现了是controller层的page调用了,访问的接口为emps,即http://127.0.0.1/emps,而且name参数可控。

漏洞点2:

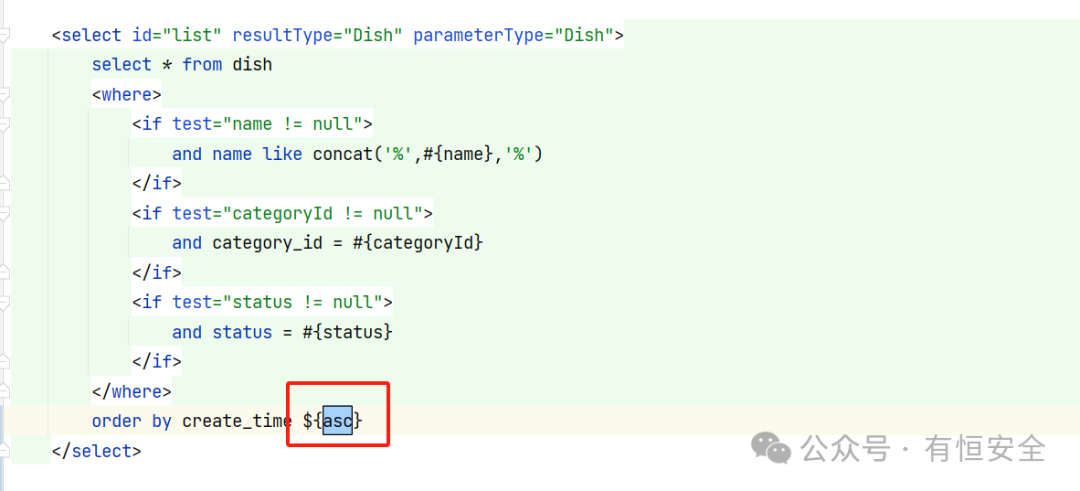

order by后是无法使用预编译的,这种地方也容易存在sql注入。

通过上面说的方法,一步一步跟,查看是那个访问接口调用了该sql语句(此处省略)

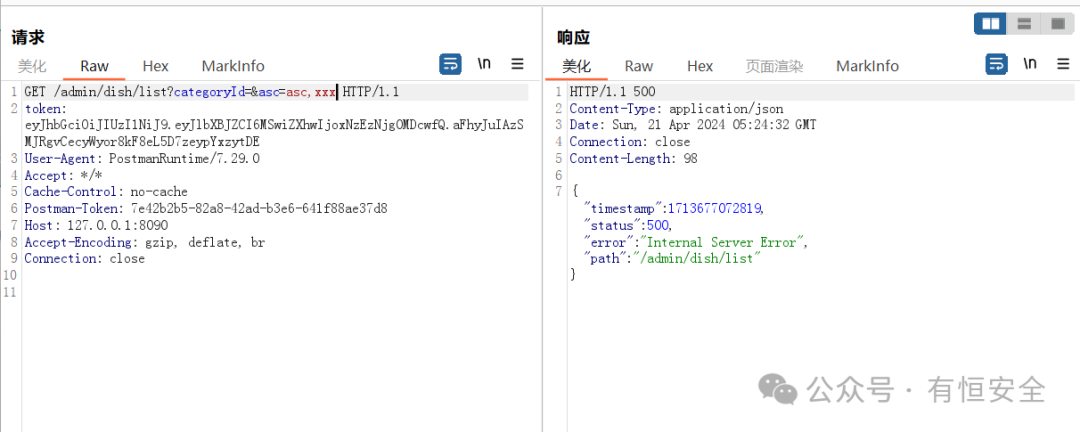

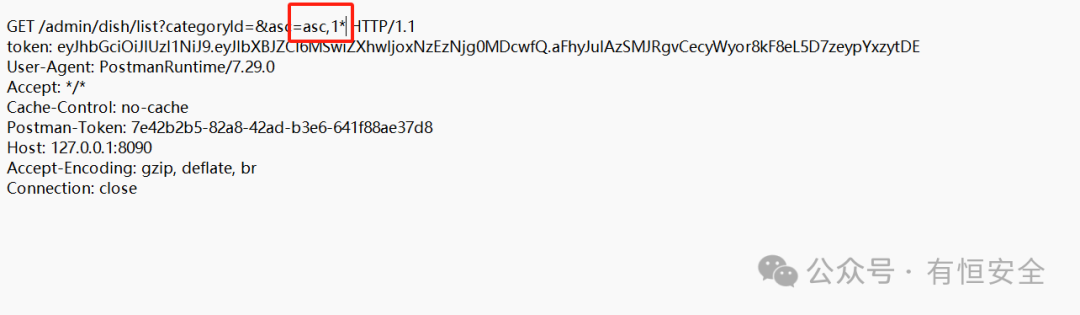

此处asc参数为漏洞点。

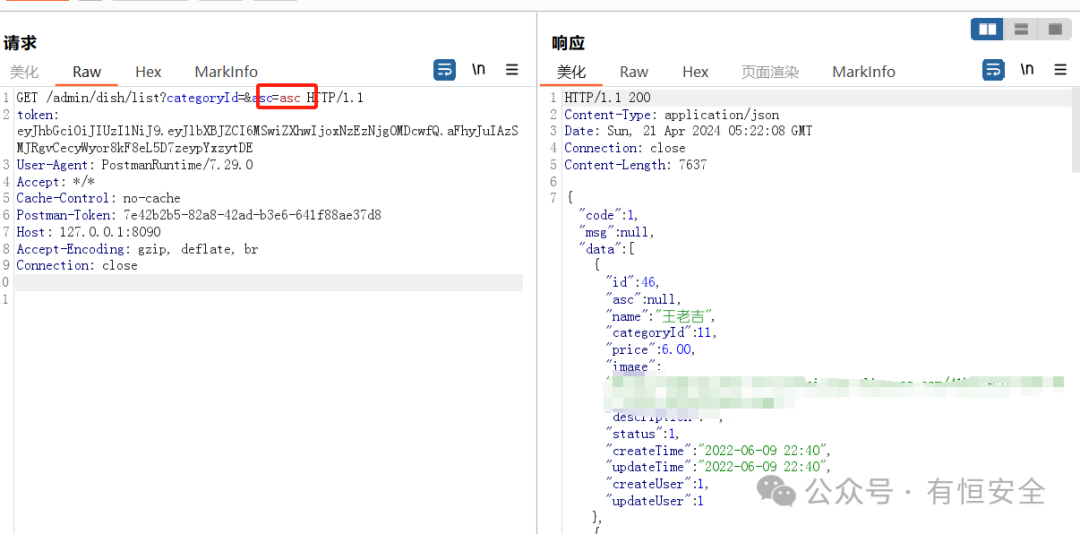

输入asc=asc,id,(asc=asc,sql列名),回显正常。

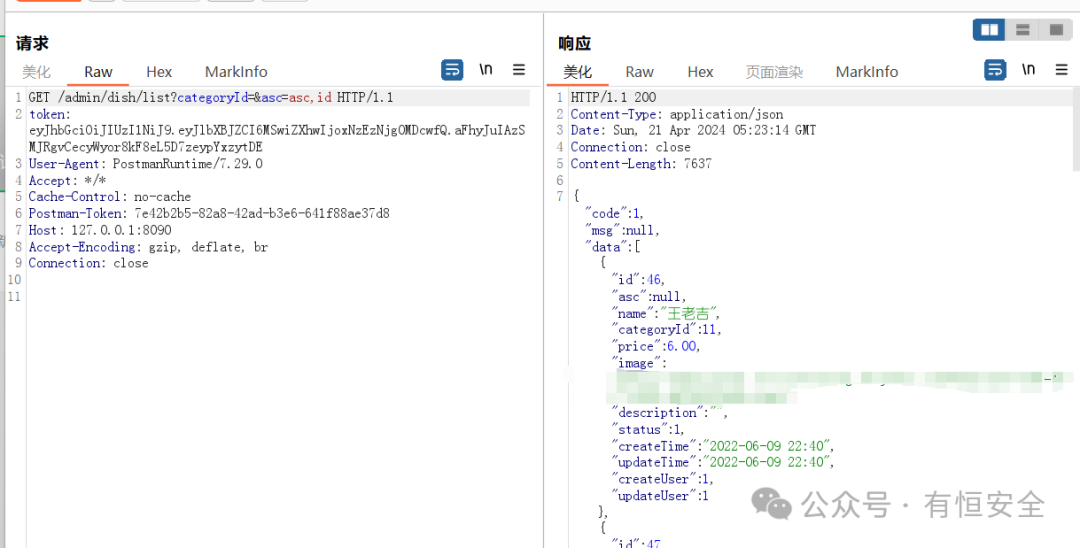

输入asc=asc,xxx,(asc=asc,不存在的sql列名),无回显数据。

将数据包放到sqlmap跑一下

5.ssrf

现在大部分java代码中的ssrf漏洞都不支持伪协议,基本只能进行内网探测,危害也相对较低。

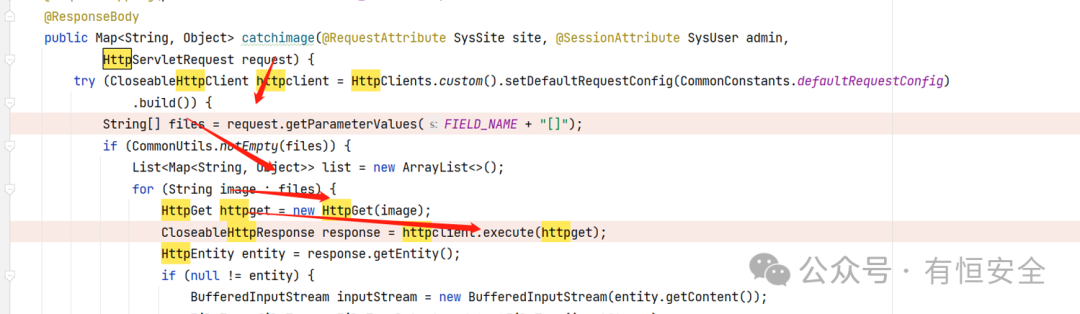

漏洞示例,httpclients:

这段代码只支持http请求,无法进行伪协议。

关键字:HttpClientHttpClientsHttpURLConnectionopenConnection支持伪协议函数:openConnectionURLConnectionopenStream

6.文件操作类型漏洞

文件操作类型漏洞包括:文件上传,文件下载,文件读取,文件删除等。

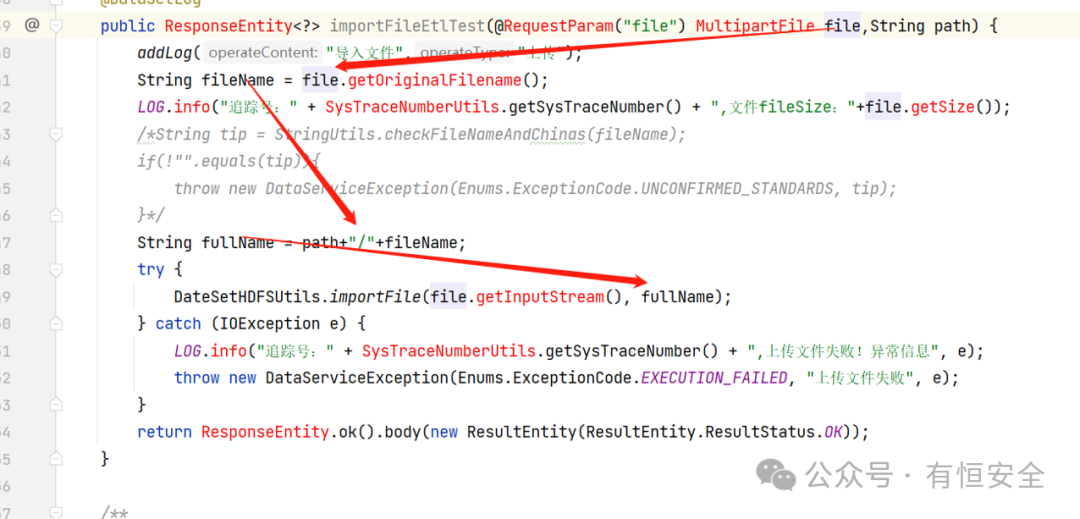

漏洞示例:文件名file可控而且没有对后缀进行过滤,存在文件上传漏洞,文件操作类型漏洞在白盒中还是挺多的,大多都是文件上传目录穿越。

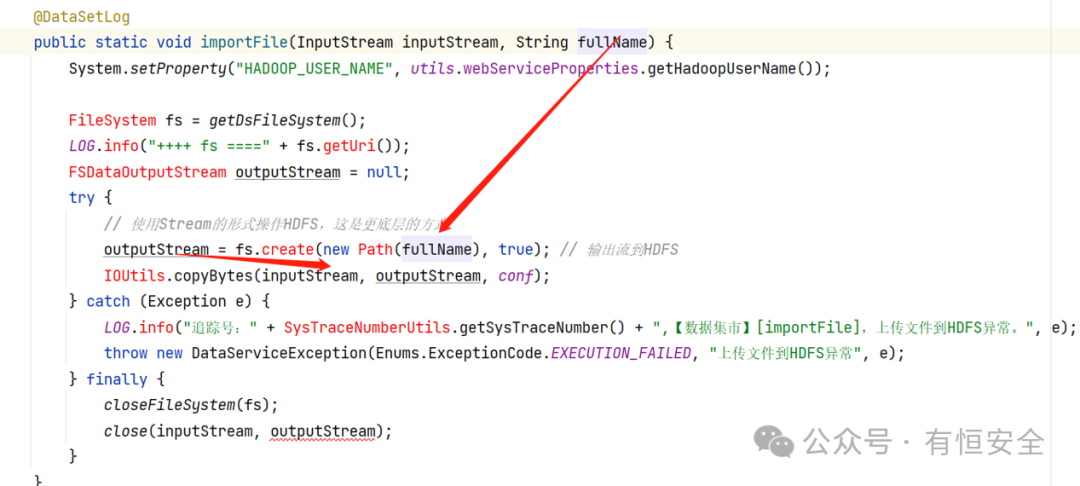

关键字:new FileOutputStreamdownloaduploadFile.createTempFiletransferTonew FileInputStreamIOUtils.readFullyIOUtils.writeFileReaderfs.openfile.exists()file.delete()

7.XXE

xxe漏洞现在已经不多了,遇到的次数也很少,一般出现在支持xml文件导入或者csv,xslx文件导入(POI组件)的地方。

漏洞示例:这段代码读取xml文件,但没有明确禁用外部实体解析,所以存在xxe漏洞。

修复方法:

SAXReader reader = new SAXReader();// 这是优先选择. 如果不允许DTDs (doctypes) ,几乎可以阻止所有的XML实体攻击setFeature("http://apache.org/xml/features/disallow-doctype-decl", true);// 如果不能完全禁用DTDs,最少采取以下措施,必须两项同时存在setFeature("http://xml.org/sax/features/external-general-entities", false);// 防止外部实体POCsetFeature("http://xml.org/sax/features/external-parameter-entities", false);// 防止参数实体POC

关键字:SAXReaderSAXBuilderXMLReaderFactory.createXMLReader();DocumentBuilderFactoryXPathExpressionDocumentHelper.parseTextTransformerFactoryUnmarshallerStringReader组件:POI < 3.11 DOS XXE

8.RCE

存在可以执行命令或者代码的函数就可能存在RCE漏洞。

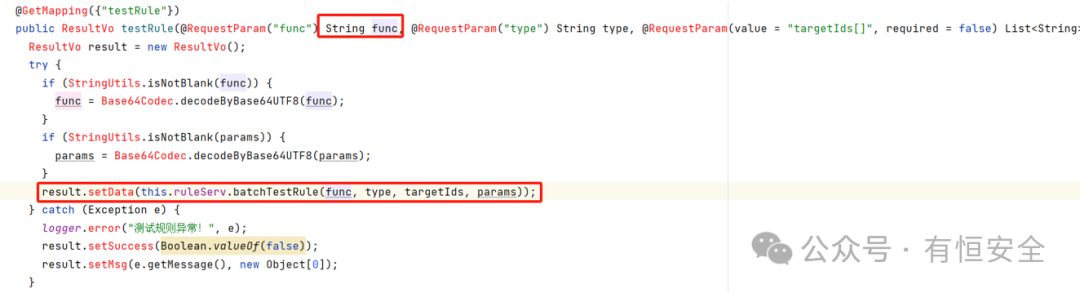

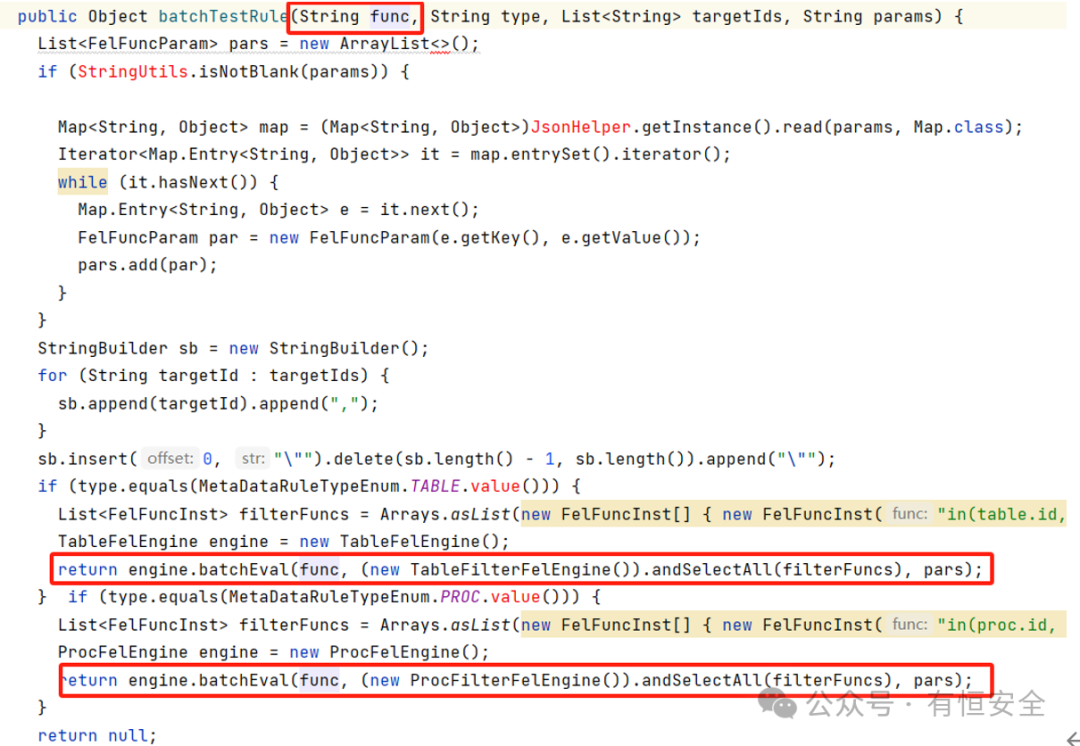

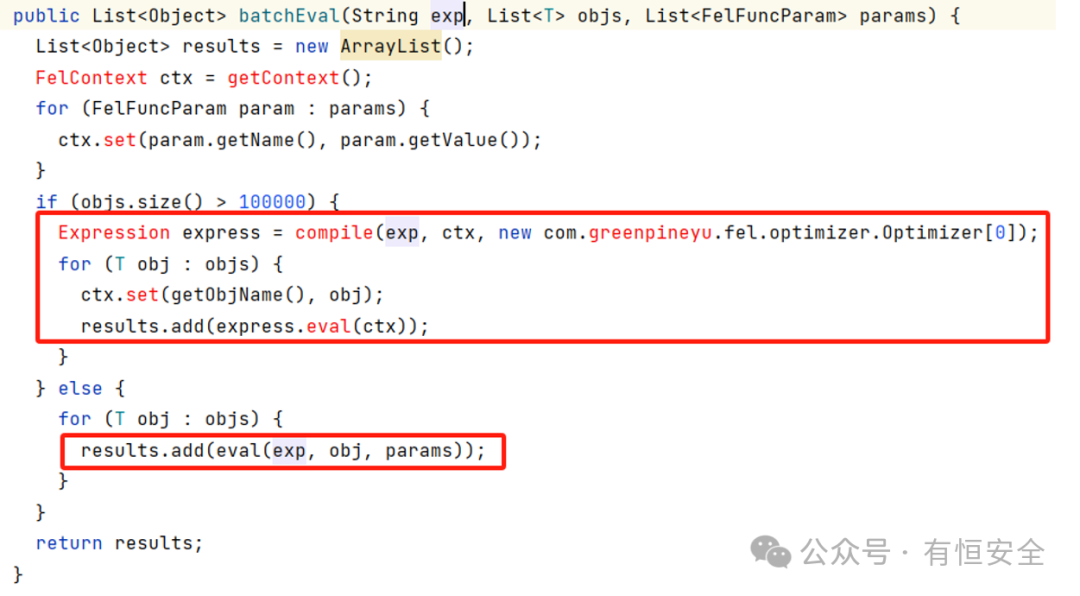

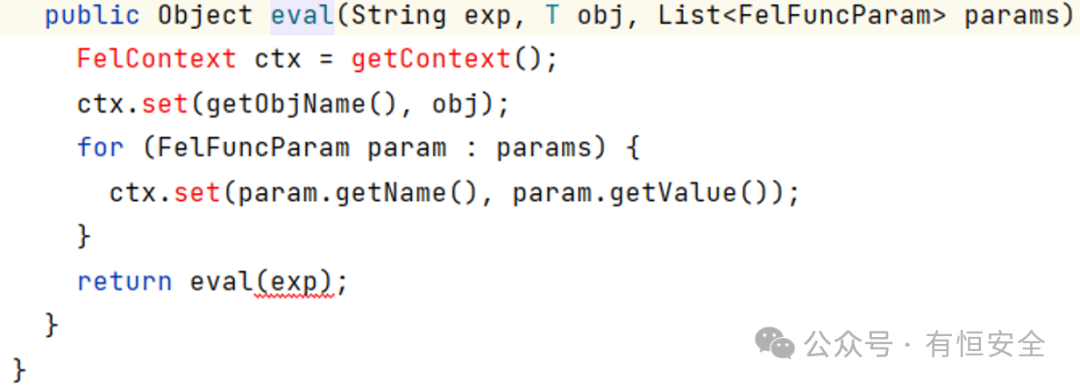

漏洞案例:

在该接口中将接口传参未做过滤直接传递到继承了FelEngineImpl类的工具类中执行并返回结果,可以通过传入如导致代码注入从而执行任意命令

关键字:ProcessBuilderexecsystem()commandRuntime.getRuntime().exec()ProcessUNIXProcessProcessImplProcessBuilder.start()GroovyShell.evaluate()evalclassLoader$$BCEL$$ServiceLoaderToolProvider.getSystemJavaCompiler()getSystemClassLoaderJavaFileObjectJdbcRowSetImplTemplatesImplTransformerFactoryImplresolveClassloadClassjavax.el.ELProcessor

9.逻辑缺陷

逻辑缺陷一般出在判断条件处,例如esle if,动态sql中的if判断。若开发写的if判断条件有逻辑问题,就会出现漏洞。

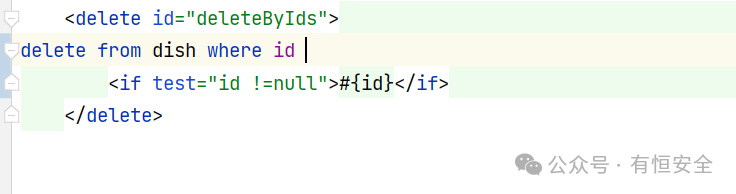

漏洞案例:

这段动态sql语句中的if判断条件,判断id是否为空,不为空就删除指定id的数据。但是如果用户输入的id参数为空,这会导致生成一个类似于 delete from dish where id 的 SQL 查询语句。在这种情况下,没有指定具体的条件来限制删除操作,因此这个删除语句会删除整个表中的数据,而不管 id 参数是否为空

无具体关键字,需要对项目代码逐条分析查看,判断是否存在逻辑问题。