ApkScan-PKID 查壳工具下载使用以及相关技术介绍

ApkScan-PKID 查壳工具下载与使用

文章目录

- ApkScan-PKID 查壳工具下载与使用

- 前言

- 一、 关于壳的介绍

- 二、 关于壳的技术资料

- 三、 APKSCAN-PKID的下载

- 四、 APKSCAN-PKID的使用

- 总结

前言

一、 关于壳的介绍

1、壳的功能:壳最本质的功能就是实现加载器,壳是指在一个程序的外面再包裹上另外一段代码,保护里面的代码不被非法修改或反编译的程序。它们一般都是先于程序运行,拿到控制权,然后完成它们保护软件的任务,深入点就是在apk外面再套一层壳,在运行的时候这层壳会把真正的apk的dalvik指令集释放出来,为apk加壳是目前主流的防护方案,真正的源码是隐藏在壳之下的,要想拿到源码研究其逻辑就要先想办法将壳脱掉,所以我们拿到一个apk要逆向的第一步就是用查壳工具看下这个apk文件是否加壳,以及加了什么壳,然后想办法把壳脱掉,拿到dex文件再去分析。

注意:壳绝对不能改变原来代码的执行流程;加壳程序也不能对源程序有任何的影响。

2、apk的组成原理:apk壳和pc端的都差不多,只是在处理不同的文件格式dex和exe中会有差别;导致不同的加壳;Android上的应用安装文件是apk格式的,这个apk文件其实就是个归档文件压缩包,把应用相关的源码、资源文件、配置文件等等都归档打包,直接解压之后就能得到app的dalvik指令集dex文件,然后再反编译为smali,还可以再反编译为Java,这样就几乎等同于拿到了app就能拿到可读性还蛮清晰的源码。

3、Android Dex文件加壳原理:Android APK加壳过程中,牵扯到三个角色:加壳程序(加密源程序为解壳数据、组装解壳程序和解壳数据)、解壳程序(解密解壳数据,并运行时通过DexClassLoader动态加载)、(源程序)需要加壳处理的被保护代码

二、 关于壳的技术资料

Dex文件结构:https://blog.csdn.net/androidsecurity/article/details/8664778

APK加壳原理简述:https://blog.csdn.net/amurocrash/article/details/79103189

Android APK加壳技术方案【1】:https://blog.csdn.net/androidsecurity/article/details/8678399

Android APK加壳技术方案【2】:https://blog.csdn.net/androidsecurity/article/details/8809542

Android4.0内存Dex数据动态加载技术https://blog.csdn.net/androidsecurity/article/details/9674251

三、 APKSCAN-PKID的下载

Windows版下载地址:https://www.jb51.net/softs/603472.html#downintro2

Java版下载地址:https://pan.baidu.com/s/1rDfsEvqQwhUmep1UBLUwSQ 密码: wefd

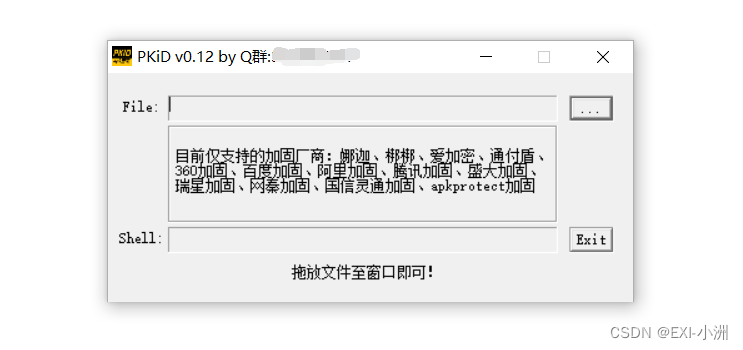

四、 APKSCAN-PKID的使用

Windows解压后双击即可打开,选择apk路径或直接拖放至exe中

Java版的需要用到Java环境

下载JAVA1.8链接: https://www.java.com/zh_CN/download/windows-64bit.jsp

JDK安装教程:https://blog.csdn.net/ACE_U_005A/article/details/114840497

启动步骤

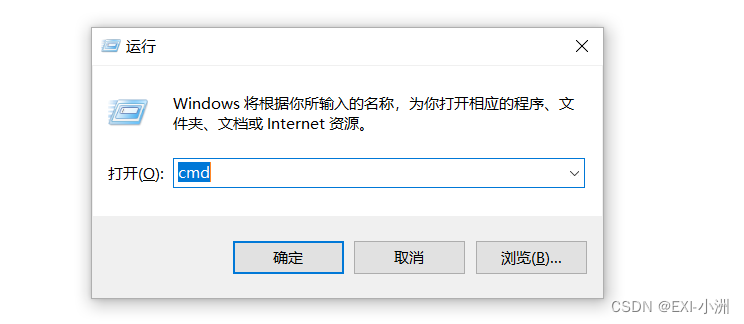

1、环境安装好了之后就快捷键(Windows+R),在弹出窗口输入cmd进入命令窗口

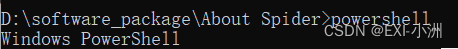

2、输入指令:powershell进入ps:

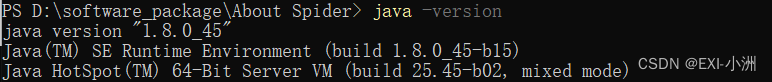

3、输入指令:java -version检测java环境:

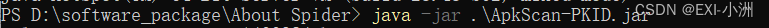

4、输入指令:java -jar .\ApkScan-PKID.jar启动pkid:

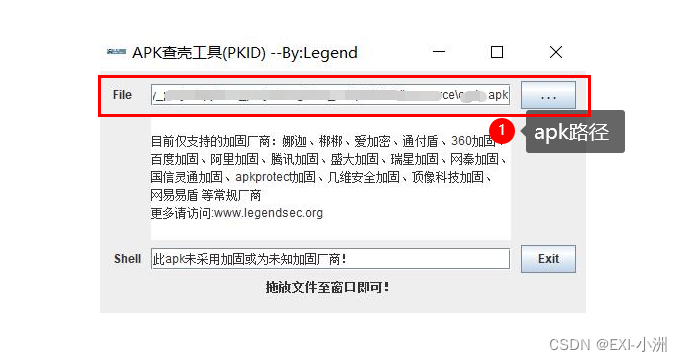

5、弹出程序后选择apk路径或直接将apk拖动至程序窗口中,即可进行查壳

总结

ApkScan-PKID 查壳工具更多请访问:www.legendsec.org