有关RIPv2认证技术与网络安全综合实验

有关RIPv2认证技术与网络安全综合实验

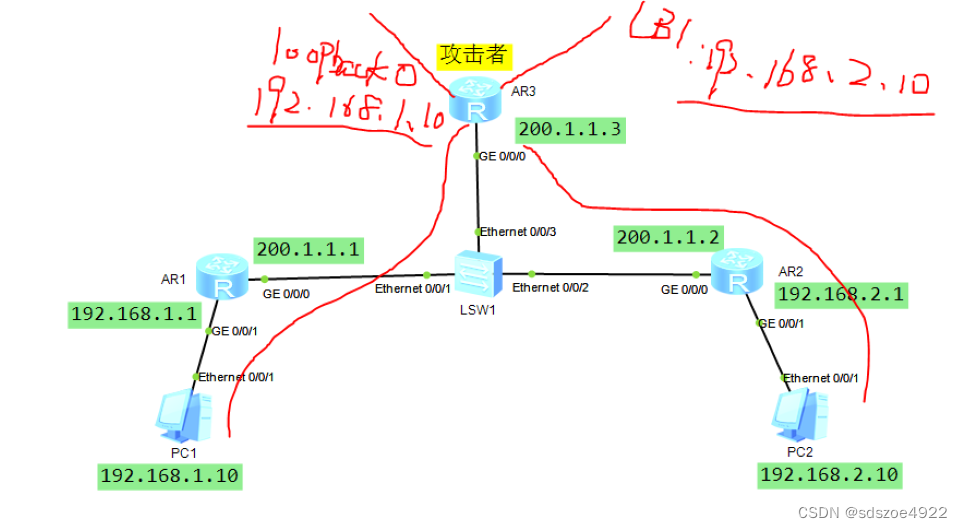

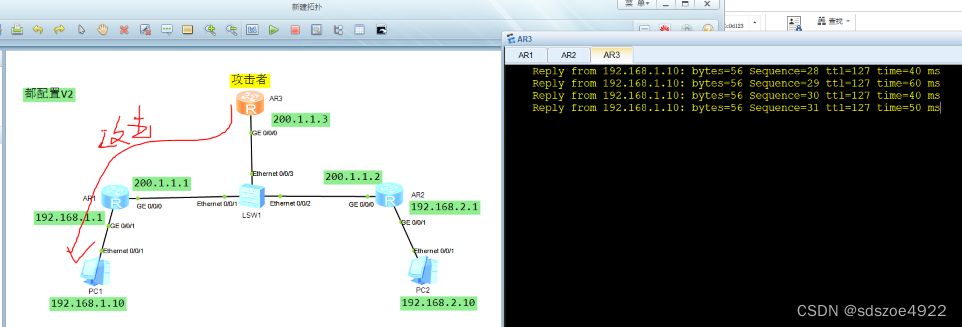

实验拓扑如下:

理论知识:

比较

RIPv1:广播式通信,255.255.255.255;不支持认证,有类不带掩码;不支持VLSM和CIDR

RIPV2:组播通信,221.0.0.9;支持认证(明文认证和加密认证等),无类带掩码,支持VLSM和CIDR;

实验的内容:依据上面拓扑,AR1和AR2采用RIP路由进行通信,AR3作为攻击者,通过技术手段想获得AR1和AR2上的通信数据(事实上有能力获得这样的数据,面对这样的威胁,你作为网络管理人员如何避免这种风险)

攻击者AR3在其上配置两个loop back地址假冒PC1和PC2,让通信的双方误以为通信的目标就是自己要找的对象,从而获得数据流量的欺骗。

实验步骤:

1.完成基本配置

sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys AR1

[AR1]undo in e

Info: Information center is disabled.

[AR1]int g0/0/1

[AR1-GigabitEthernet0/0/1]ip add 192.168.1.1 24

[AR1-GigabitEthernet0/0/1]int g0/0/0

[AR1-GigabitEthernet0/0/0]ip add 200.1.1.1 24

[AR1-GigabitEthernet0/0/0]

sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys AR2

[AR2]undo in e

Info: Information center is disabled.

[AR2]int g0/0/0

[AR2-GigabitEthernet0/0/0]ip add 200.1.1.2 24

[AR2-GigabitEthernet0/0/0]int g0/0/1

[AR2-GigabitEthernet0/0/1]ip add 192.168.2.21 24

[AR2-GigabitEthernet0/0/1]

sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys AR3

[AR3]undo in e

Info: Information center is disabled.

[AR3]int g0/0/0

[AR3-GigabitEthernet0/0/0]ip add 200.1.1.3 24

[AR3-GigabitEthernet0/0/0]

2.配置RIP路由(两端都配置为RIP v2)

SYS

Enter system view, return user view with Ctrl+Z.

[AR1]rip 1

[AR1-rip-1]ver 2

[AR1-rip-1]net 192.168.1.0

[AR1-rip-1]net 200.1.1.0

[AR1-rip-1]

SYS

Enter system view, return user view with Ctrl+Z.

[AR1]rip 1

[AR1-rip-1]ver 2

[AR1-rip-1]net 192.168.1.0

[AR1-rip-1]net 200.1.1.0

[AR1-rip-1]

[AR3]rip 1

[AR3-rip-1]ver 2

[AR3-rip-1]net 200.1.1.0

[AR3-rip-1]

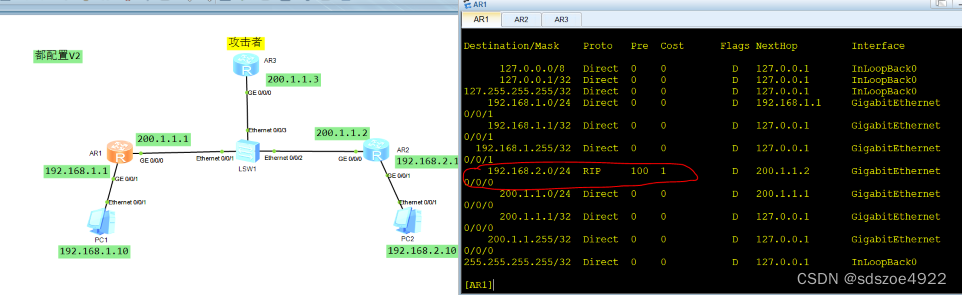

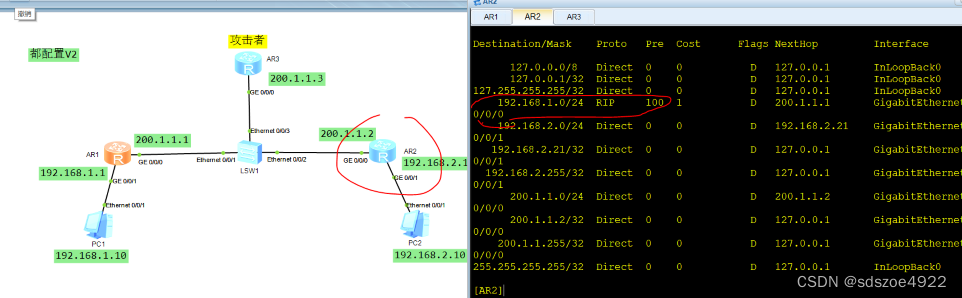

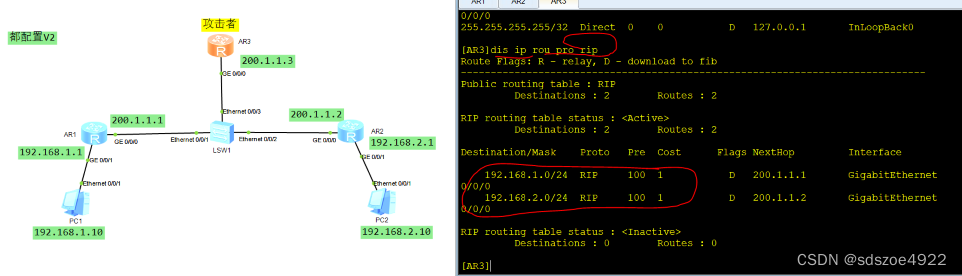

小结:攻击者也是用了RIP V2,而且只是宣告了自己所在的200.1.1.0网段,路由表中竟然有了AR1和AR2的路由信息。

从AR3上使用大的数据包进行目标攻击

[AR3]ping -c 100000 192.168.1.10 对PC1发起大数据包的连续攻击

[AR3]dis ip rou pro rip 从攻击者的路由器上能看到到达两个终端的路由条目

给AR1和AR2进行明文认证,

[AR1]int g0/0/0

[AR1-GigabitEthernet0/0/0]rip authentication-mode simple huawei123

[AR2]int g0/0/0

[AR2-GigabitEthernet0/0/0]rip authentication-mode simple huawei123

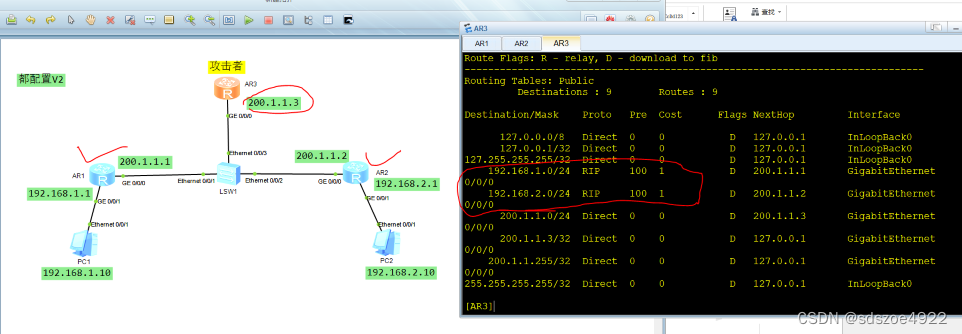

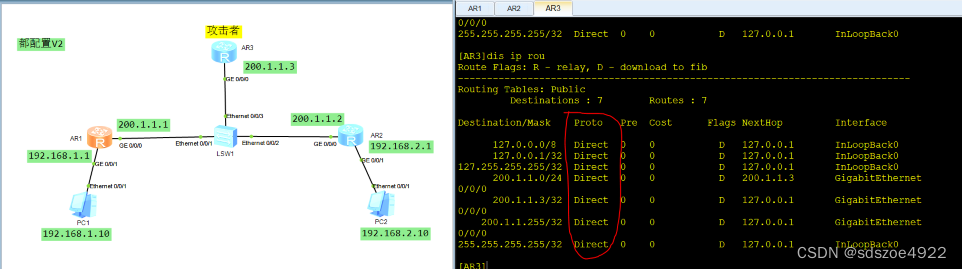

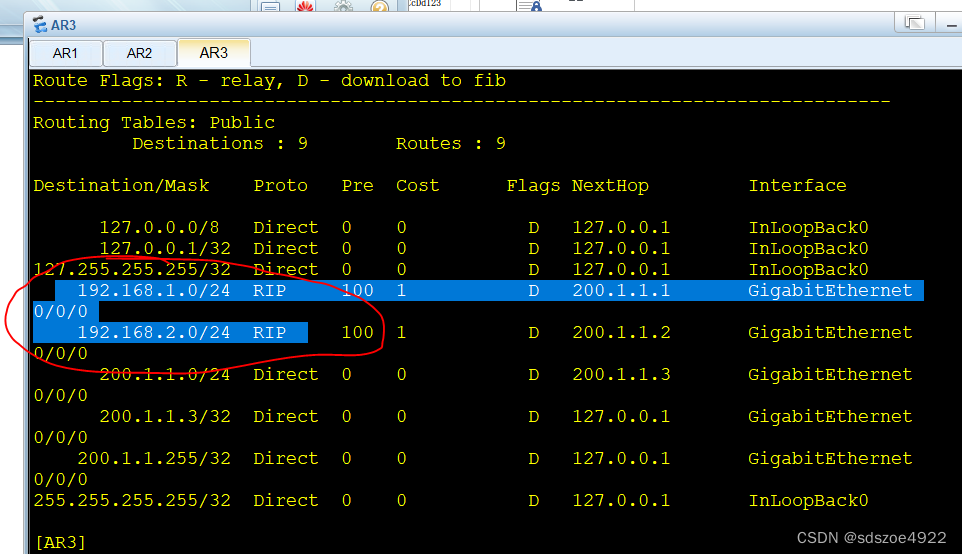

两端的路由器经过明文认证后,攻击者的路由器上经过时间的老化,已经没有了之前到两个终端的路由表项了,如下图所示,只剩下了直连的路由。

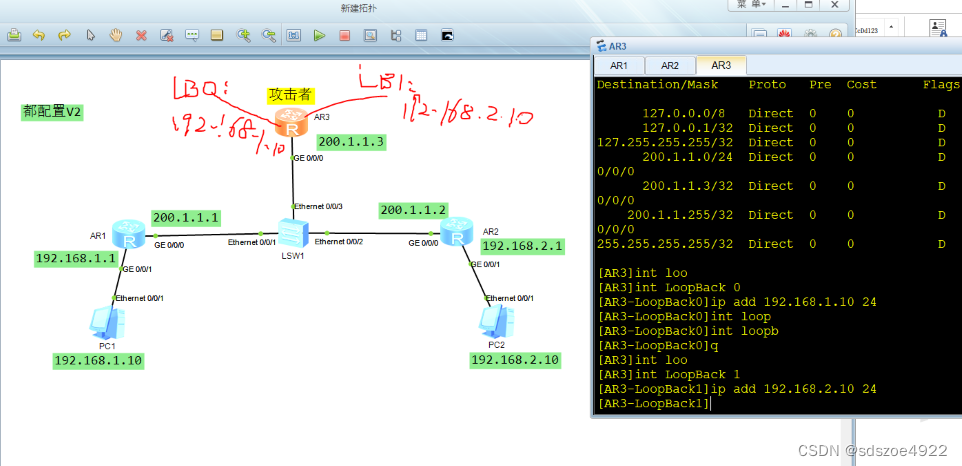

但是攻击者并没有放弃继续进行活动,攻击者在自己的路由器上配置两个回环地址来假冒PC1和PC2,准备做流量欺骗。

查看自己的路由表

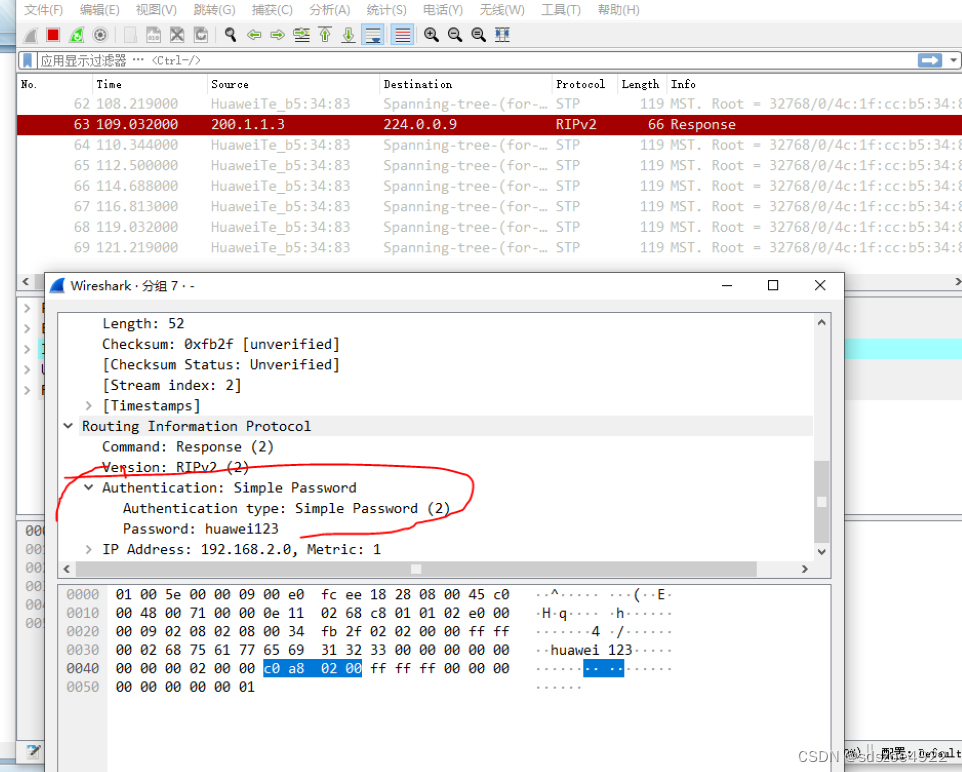

通过抓包能看到明文密码,AR3攻击者也做明文认证,攻击者的路由器中又有了目标路由。

小结:明文密码不可取,需要更进一步做加密认证。