Zenmap

Zenmap

Zenmap 本身作为一款端口扫描的工具无法直接判断一台服务器是否存在具体的漏洞,但它可以帮助你识别服务器上的开放端口、运行的服务以及操作系统信息,通过这些信息,需要你自己凭借经验推测可能存在的漏洞,或者结合其他工具进行进一步的漏洞扫描。

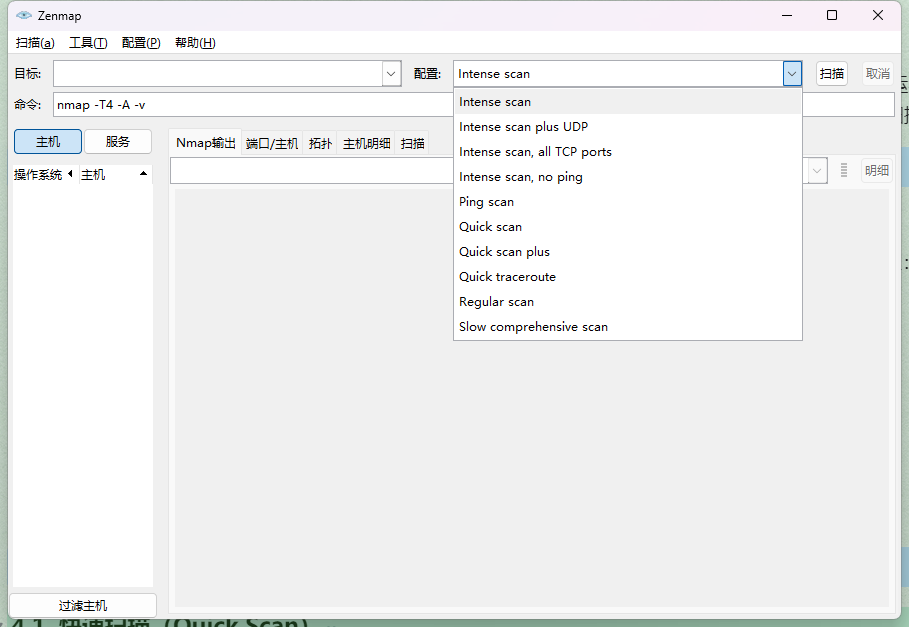

Zenmap界面概览

-

目标: 输入你要扫描的目标IP地址、域名或者子网。例如

192.168.1.1 或example.com。 -

配置文件: 从下拉菜单中选择扫描类型(Profile)。Zenmap 提供了一些预定义的扫描类型:

- Intense scan: 深入扫描所有端口并检测服务和版本。

- Quick scan: 扫描常见端口,速度较快。

- Ping scan: 仅检测目标是否存活(在线)。

- Custom scan: 自定义扫描选项,适用于高级用户。

-

命令: 界面下方显示相应的Nmap命令行。你可以直接编辑命令,以自定义扫描。

基本扫描操作

快速扫描模式(Quick Scan)

步骤:

- 在

Target 字段中输入目标 IP 或域名。 - 在

Profile 中选择 Quick scan。 - 点击

Scan 按钮,开始扫描。 - 扫描结果会显示在

Nmap Output 选项卡中,显示开放端口和基本服务信息。

深度扫描模式(Intense Scan)

步骤:

- 在

Target 字段中输入目标。 - 在

Profile 中选择 Intense scan。 - 点击

Scan 以执行深度扫描。这种扫描类型会检测目标上的所有端口,并尝试识别服务和版本信息。

Ping 扫描模式

步骤:

- 输入目标地址。

- 选择

Ping scan 配置文件,仅用于检查主机是否存活。 - 扫描结果将显示目标是否在线,但不包含端口信息。

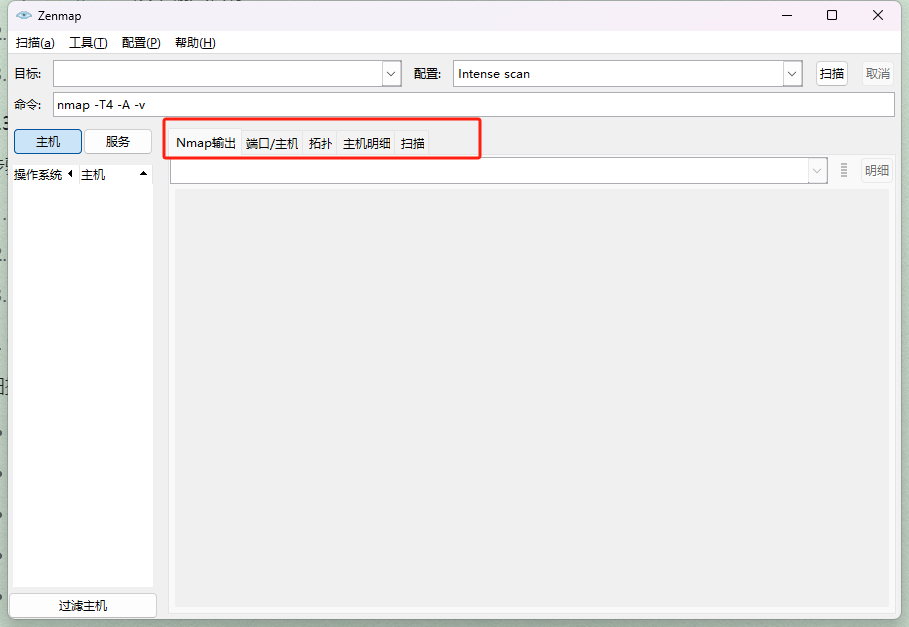

查看扫描结果

扫描完成后,结果会显示在多个选项卡中:

-

Nmap Output(Nmap输出) : 以文本形式显示 Nmap 扫描的输出结果。

-

Ports/Hosts(端口/主机) : 以图形方式显示扫描的开放端口和对应的主机。

-

Topology(拓扑) : 显示扫描结果的网络拓扑图。

-

Host Details(主机明细) : 提供目标主机的详细信息,如操作系统和服务版本。

-

Scans(扫描) : 列出你在当前会话中执行的所有扫描记录。

保存与比较扫描结果

- 点击

扫描>保存扫描 保存扫描结果为.nmap 格式,方便日后参考。 - 你可以通过

工具> 结果对比 比较不同扫描之间的差异,例如检查网络中的变化。

自定义端口扫描

添加特定的端口范围或使用不同的扫描技术:

- 扫描指定端口:

nmap -p 80,443 192.168.1.1 - 使用服务检测:

nmap -sV 192.168.1.1

常用Nmap命令总结

虽然Zenmap自动生成命令,你仍可以通过以下常用命令进一步理解其功能:

- 全端口扫描:

nmap -p- 192.168.1.1 - 版本检测:

nmap -sV 192.168.1.1 - 操作系统识别:

nmap -O 192.168.1.1 - 服务指纹识别:

nmap -A 192.168.1.1

故障排查

- 无法扫描的原因: 检查是否有防火墙或ACL(访问控制列表)阻止了你的扫描。

- 权限问题: 某些扫描需要管理员权限,请以管理员身份运行Zenmap。

**

以下是一些常见的扫描配置文件及其含义:

**

Intense Scan(密集扫描)

配置文件:Intense Scan

含义:

-

执行全面的扫描,包括端口扫描、服务探测、操作系统指纹识别和版本检测。

-

默认选项包括:

-

-sS:TCP SYN 扫描(半开扫描)。 -

-sV:服务版本检测。 -

-O:操作系统指纹识别。 -

-T4:增加扫描速度(默认速度)。 -

-A:启用所有高级扫描选项(包括 OS 检测、服务版本检测、脚本扫描等)。 -

--script:执行 Nmap 脚本(根据扫描的配置文件)。

-

示例命令:

nmap -sS -sV -O -T4 -A <target>

Ping Scan( Ping 扫描)

配置文件:Ping Scan

含义:

-

仅用于检测目标主机是否在线,不进行端口扫描。

-

默认选项包括:

-

-sn:只进行主机发现,不进行端口扫描。 -

-PE:使用 ICMP Echo 请求(ping)进行主机发现。 -

-PP:使用 ICMP 时间戳请求进行主机发现。 -

-PS:使用 TCP SYN 请求进行主机发现(可以指定端口)。 -

-PU:使用 UDP 请求进行主机发现(可以指定端口)。

-

示例命令:

nmap -sn <target>

Quick Scan(快速扫描)

配置文件:Quick Scan

含义:

-

执行快速扫描,仅检测最常见的端口,并执行服务探测。

-

默认选项包括:

-

-sS:TCP SYN 扫描。 -

-T4:增加扫描速度。 -

--top-ports:扫描最常用的 100 个端口(默认值可以在配置中调整)。

-

示例命令:

nmap -sS -T4 --top-ports 100 <target>

Quick Scan Plus(快速扫描Plus)

配置文件:Quick Scan Plus

含义:

-

比

Quick Scan 更详细的扫描,包括版本检测和服务探测。 -

默认选项包括:

-

-sS:TCP SYN 扫描。 -

-sV:服务版本检测。 -

-T4:增加扫描速度。 -

--top-ports:扫描最常用的 1000 个端口(默认值可以在配置中调整)。

-

示例命令:

nmap -sS -sV -T4 --top-ports 1000

Regular Scan( 定期扫描)

配置文件:Regular Scan

含义:

-

执行常规的全面扫描,包括基本的端口扫描和服务探测,但不包含高级特性。

-

默认选项包括:

-

-sS:TCP SYN 扫描。 -

-sV:服务版本检测。 -

-T3:标准扫描速度(比 T4 慢)。

-

示例命令:

nmap -sS -sV -T3 <target>

Xmas Scan( 圣诞扫描)(这个是机翻的中文)

配置文件:Xmas Scan

含义:

-

使用 Xmas 扫描(设置 TCP 标志位 FIN、PSH 和 URG),可以帮助绕过某些防火墙和入侵检测系统。

-

默认选项包括:

-

-sX:Xmas 扫描。

-

示例命令:

nmap -sX <target>

Stealth Scan(隐形扫描)

配置文件:Stealth Scan

含义:

-

进行隐蔽的扫描,尽量减少被检测到的风险。

-

默认选项包括:

-

-sS:TCP SYN 扫描(半开扫描)。

-

示例命令:

nmap -sS <target>

OS Scan(操作系统扫描)

配置文件:OS Scan

含义:

-

专门用于操作系统指纹识别。

-

默认选项包括:

-

-O:操作系统指纹识别。

-

示例命令:

nmap -O <target>

Service Version Detection(服务版本检测)

配置文件:Service Version Detection

含义:

-

主要用于服务版本检测。

-

默认选项包括:

-

-sV:服务版本检测。

-

示例命令:

nmap -sV <target>