CentOS 6.5 安全加固

CentOS 6.5安全加固及性能优化

我们可以通过调整系统参数来提高系统内存、CPU、内核资源的占用,通过禁用不必要的服务、端口,来提高系统的安全性,更好的发挥系统的可用性。通过自己对Linux了解,对系统调优做了如下小结。

说明:经常玩Linux系统的朋友多多少少也知道些系统参数优化和怎样增强系统安全性,系统默认的一些参数都是比较保守的,所以我们可以通过调整系统参数来提高系统内存、CPU、内核资源的占用,通过禁用不必要的服务、端口,来提高系统的安全性,更好的发挥系统的可用性。通过自己对Linux了解,对系统调优做了如下小结:

1、清空防火墙并设置规则

[root@localhost~]# iptables -F #清楚防火墙规则

[root@localhost~]# iptables -L #查看防火墙规则

[root@localhost~]# iptables -A INPUT -p tcp --dport 80 -j ACCEPT

[root@localhost~]# iptables -A INPUT -p tcp --dport 22 -j ACCEPT

[root@localhost~]# iptables -A INPUT -p tcp --dport 53 -j ACCEPT

[root@localhost~]# iptables -A INPUT -p udp --dport 53 -j ACCEPT

[root@localhost~]# iptables -A INPUT -p udp --dport 123 -j ACCEPT

[root@localhost~]# iptables -A INPUT -p icmp -j DROP

[root@localhost~]# iptables -P INPUT DROP

[root@localhost~]# /etc/init.d/iptables save

2、添加普通用户sudo权限

[root@localhost~]# useradd [用户]

[root@localhost~]# echo "123456" | passwd --stdin [用户] #设置密码

[root@localhost~]# vi /etc/sudoers #或visudo打开,添加user用户所有权限

root ALL=(ALL) ALL

[用户] ALL=(ALL) ALL

3、禁止root远程登录

[root@localhost~]# vi /etc/ssh/sshd_config

PermitRootLogin no

PermitEmptyPasswords no #禁止空密码登录

UseDNS no #关闭DNS查询

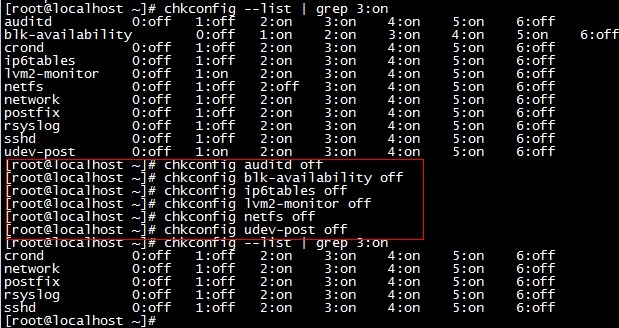

4、关闭不必要的服务

5、注释掉系统不需要的用户和用户组

cp /etc/passwd /etc/passwdbak #修改之前先备份

vi /etc/passwd #编辑用户,在前面加上#注释掉此行

#adm:x:3:4:adm:/var/adm:/sbin/nologin

#lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin

#sync:x:5:0:sync:/sbin:/bin/sync

#shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown

#halt:x:7:0:halt:/sbin:/sbin/halt

#uucp:x:10:14:uucp:/var/spool/uucp:/sbin/nologin

#operator:x:11:0:operator:/root:/sbin/nologin

#games:x:12:100:games:/usr/games:/sbin/nologin

#gopher:x:13:30:gopher:/var/gopher:/sbin/nologin

#ftp:x:14:50:FTP User:/var/ftp:/sbin/nologin #注释掉ftp匿名账号

cp /etc/group /etc/groupbak #修改之前先备份

vi /etc/group #编辑用户组,在前面加上#注释掉此行

#adm:x:4:root,adm,daemon

#lp:x:7:daemon,lp

#uucp:x:14:uucp

#games:x:20:

#dip:x:40:

#news:x:9:13:news:/etc/news:

6、关闭重启 Ctrl+Alt+delete

[root@localhost ~]# vi /etc/init/control-alt-delete.conf

#exec /sbin/shutdown -r now "Control-Alt-Deletepressed" #注释掉

7、调整文件描述符大小

[root@localhost ~]# echo '* - nofile 65535 ' >> /etc/security/limits.conf

重启生效

[root@localhost ~]# ulimit -n

65535

8、去除系统相关信息

[root@localhost ~]# echo "Welcome to Server" >/etc/issue

[root@localhost ~]# echo "Welcome to Server" >/etc/redhat-release

9、修改history 记录

[root@localhost ~]# vi /etc/profile #修改记录20个

HISTSIZE=20

10、内核参数优化

[root@localhost ~]# vi /etc/sysctl.conf #末尾添加如下参数

net.ipv4.tcp_syncookies = 1 #1是开启SYN Cookies,当出现SYN等待队列溢出时,启用Cookies来处,理,可防范少量SYN***,默认是0关闭

net.ipv4.tcp_tw_reuse = 1 #1是开启重用,允许讲TIME_AIT sockets重新用于新的TCP连接,默认是0关闭

net.ipv4.tcp_tw_recycle = 1 #TCP失败重传次数,默认是15,减少次数可释放内核资源

net.ipv4.ip_local_port_range = 4096 65000 #应用程序可使用的端口范围

net.ipv4.tcp_max_tw_buckets = 5000 #系统同时保持TIME_WAIT套接字的最大数量,如果超出这个数字,TIME_WATI套接字将立刻被清除并打印警告信息,默认180000

net.ipv4.tcp_max_syn_backlog = 4096 #进入SYN宝的最大请求队列,默认是1024

net.core.netdev_max_backlog = 10240 #允许送到队列的数据包最大设备队列,默认300

net.core.somaxconn = 2048 #listen挂起请求的最大数量,默认128

net.core.wmem_default = 8388608 #发送缓存区大小的缺省值

net.core.rmem_default = 8388608 #接受套接字缓冲区大小的缺省值(以字节为单位)

net.core.rmem_max = 16777216 #最大接收缓冲区大小的最大值

net.core.wmem_max = 16777216 #发送缓冲区大小的最大值

net.ipv4.tcp_synack_retries = 2 #SYN-ACK握手状态重试次数,默认5

net.ipv4.tcp_syn_retries = 2 #向外SYN握手重试次数,默认4

net.ipv4.tcp_tw_recycle = 1 #开启TCP连接中TIME_WAIT sockets的快速回收,默认是0关闭

net.ipv4.tcp_max_orphans = 3276800 #系统中最多有多少个TCP套接字不被关联到任何一个用户文件句柄上,如果超出这个数字,孤儿连接将立即复位并打印警告信息

net.ipv4.tcp_mem = 94500000 915000000 927000000

net.ipv4.tcp_mem[0]:低于此值,TCP没有内存压力;

net.ipv4.tcp_mem[1]:在此值下,进入内存压力阶段;

net.ipv4.tcp_mem[2]:高于此值,TCP拒绝分配socket。内存单位是页,可根据物理内存大小进行调整,如果内存足够大的话,可适当往上调。上述内存单位是页,而不是字节。

配置完毕之后重启系统即可生效

11、给一下文件加不可更改属性,从而防止非授权用户获得权限

chattr +i /etc/passwd

chattr +i /etc/shadow

chattr +i /etc/group

chattr +i /etc/gshadow

chattr +i /etc/services #给系统服务端口列表文件加锁,防止未经许可的删除或添加服务

lsattr /etc/passwd /etc/shadow /etc/group /etc/gshadow /etc/services #显示文件的属性

注:执行以上权限修改之后,就无法添加删除用户了。果再要添加删除用户,需要先取消上面的设置,等用户添加删除完成之后,再执行上面的操作。

chattr -i /etc/passwd #取消权限锁定设置

chattr -i /etc/shadow

chattr -i /etc/group

chattr -i /etc/gshadow

chattr -i /etc/services #取消系统服务端口列表文件加锁

现在可以进行添加删除用户了,操作完之后再锁定目录文件

12、禁止非root用户执行/etc/rc.d/init.d下的系统命令

chmod -R 700 /etc/rc.d/init.d/*

chmod -R 777 /etc/rc.d/init.d/* #恢复默认设置

13、限制不通文件的权限

chattr +a .bash_history #避免删除.bash_history或者重定向到/dev/null

chattr +i .bash_history

chmod 700 /usr/bin #恢复 chmod 555 /usr/bin

chmod 700 /bin/ping #恢复 chmod 4755 /bin/ping

chmod 700 /usr/bin/vim #恢复 chmod 755 /usr/bin/vim

chmod 700 /bin/netstat #恢复 chmod 755 /bin/netstat

chmod 700 /usr/bin/tail #恢复 chmod 755 /usr/bin/tail

chmod 700 /usr/bin/less #恢复 chmod 755 /usr/bin/less

chmod 700 /usr/bin/head#恢复 chmod 755 /usr/bin/head

chmod 700 /bin/cat #恢复 chmod 755 /bin/cat

chmod 700 /bin/uname #恢复 chmod 755 /bin/uname

chmod 500 /bin/ps #恢复 chmod 755 /bin/ps

14、使用yum update 更新系统时不升级内核,只更新软件包

由于系统与硬件的兼容性问题,有可能升级内核后导致服务器不能正常启动,这是非常可怕的,没有特别的需要,建议不要随意升级内核。

cp /etc/yum.conf /etc/yum.confbak

修改yum的配置文件 vi /etc/yum.conf 在[main]的最后添加 exclude=kernel*

直接在yum的命令后面加上如下的参数:yum --exclude=kernel* update

查看系统版本cat /etc/issue

查看内核版本uname -a

15、关闭Centos自动更新

chkconfig --list yum-updatesd #显示当前系统状态

yum-updatesd #0:关闭 1:关闭 2:启用 3:启用 4:启用 5:启用 6:关闭

service yum-updatesd stop #关闭 开启参数为start

# 停止 yum-updatesd: [确定]

service yum-updatesd status #查看是否关闭

yum-updatesd # 已停

chkconfig --level 35 yum-updatesd off #禁止开启启动(系统模式为3、5)

chkconfig yum-updatesd off #禁止开启启动(所有启动模式全部禁止)

chkconfig --list yum-updatesd #显示当前系统状态

yum-updatesd # 0:关闭 1:关闭 2:启用 3:关闭 4:启用 5:关闭 6:关闭

16、关闭多余的虚拟控制台

我们知道从控制台切换到 X 窗口,一般采用 Alt-F7 ,为什么呢?因为系统默认定义了 6 个虚拟控制台,

所以 X 就成了第7个。实际上,很多人一般不会需要这么多虚拟控制台的,修改/etc/inittab ,注释掉那些你不需要的。

cp /etc/inittab /etc/inittabbak

vi /etc/inittab

# Run gettys in standard runlevels

1:2345:respawn:/sbin/mingetty tty1

#2:2345:respawn:/sbin/mingetty tty2

#3:2345:respawn:/sbin/mingetty tty3

#4:2345:respawn:/sbin/mingetty tty4

#5:2345:respawn:/sbin/mingetty tty5

#6:2345:respawn:/sbin/mingetty tty6

17、删除[mysql]历史命令记录

用户登陆[数据库]后执行的SQL命令也会被MySQL记录在用户目录的.mysql_history文件里。如果数据库用户用SQL语句修改了数据库密码,也会因.mysql_history文件而泄漏。所以我们在shell登陆及备份的时候不要在-p后直接加密码,而是在提示后再输入数据库密码。另外这两个文件我们也应该不让它记录我们的操作,以防万一。

cd

cp .bash_history .bash_historybak #备份

cp .mysql_history .mysql_historybak

rm .bash_history .mysql_history

ln -s /dev/null .bash_history

ln -s /dev/null .mysql_history

18、服务器禁止ping

cp /etc/rc.d/rc.local /etc/rc.d/rc.localbak

vim /etc/rc.d/rc.local #在文件末尾增加下面这一行

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

参数0表示允许 1表示禁止

19、防止IP欺骗

编辑host.conf文件并增加如下几行来防止IP欺骗***。

vim /etc/host.conf

order bind,hosts

multi off

nospoof on

20、自动注销账号登录

vim /etc/profile

修改"HISTSIZE="

后面加入下面这行:

TMOUT = 300

300,表示5分。这样,如果系统中登陆的用户在5分钟内都没有动作,那么系统会自动注销这个账户。

21、限制SU切换

vim /etc/pam.d/su

文件中找到#auth required pam_wheel.so use_uid,去掉前面的注释#。

22、只允许某一个IP地址登录服务器

vim /etc/hosts.deny (禁止所有)

sshd :ALL

vi /etc/hosts.allow

允许内容

书写格式(改成自自需要的IP或IP段)

ssh允许单个ip

sshd:192.168.220.1

ssh允许ip段

sshd:192.168.220.

telnet允许单个ip

in.telnetd:192.168.220.1

telnet允许ip段

in.telnetd:192.168.221.

转载于:https://blog.51cto.com/13069301/2096046