无线安全(WiFi)

免责声明:本文仅做分享!!!

目录

WEP简介

WPA简介

安全类型

密钥交换

PMK

PTK

4次握手

WPA攻击原理

网卡选购

攻击姿态

1-暴力破解

脚本工具

字典

2-Airgeddon 破解

3-KRACK漏洞

4-Rough AP 攻击

5-wifi钓鱼

6-wifite

其他

WEP简介

WEP是WiredEquivalentPrivacy的简称,有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。

WEP被用来提供和有线LAN同级的安全性。LAN天生比WLAN安全,因为LAN的物理结构对其有所保护,部分或全部网络埋在建筑物里面也可以防止未授权的访问。

在2003年被Wi-FiProtectedAccess(WPA)淘汰,又在2004年由完整的IEEE802.11i标准(又称为WPA2)所取代。

WPA简介

WPA全名为Wi-FiProtectedAccess(Wi-Fi保护访问),有WPA和WPA2两个标准,是一种保护无线网络安全的系统。它是应研究者在前一代的有线等效加密(WEP)系统中找到的几个严重的弱点而产生的。

两种安全类型·WPA个人:使用PSK实现身份认证·WPA企业:使用802.1x和3A服务器实现身份认证. 家用/企业/公共场所

安全类型

密钥交换

无线网络设计用于一组无线设备通信,单播、广播、组播的安全特性要求不同。

单播 通信需要单独密钥加密通信双方流量Pairwise Transient Key(成对传输密钥PTK).

组播、广播 通信需要信任域内所有成员共享同一秘钥Group Temporal Key(临时组密钥 GTK)

PMK

PTK 和 GTK 都是通过 PMK(PairwiseMasterKey,成对主密钥)派生的。

PMK是一个 256位的hash值。

Client 和 AP 分别计算PMK,PMK值并不在网络中传输。

PTK

Pairwise Transient Key(成对传输秘钥PTK)是由PMK和2个随机数、2个MAC地址通过散列计算得到。

PTK = PMK + Nonce1 + Nonce2 + MAC1 + MAC2

4次握手

.......

WPA攻击原理

网卡选购

攻击姿态

| WPA攻击 跑握手包 |

| 中间人攻击 |

| 路由器漏洞利用 |

| 暴力破解 |

| PIN码破解 |

| 大数据共享 (万能钥匙) |

| 社工 |

| 网线接口 |

| 进后台 |

| wifi钓鱼 |

1-暴力破解

就是猜密码,跑字典.

脚本工具

conwnet/wpa-dictionary: WPA/WPA2 密码字典,用于 wifi 密码暴力破解 (github.com)

baihengaead/wifi-crack-tool: WiFi密码暴力破解工具-图形界面,支持WPA/WPA2/WPA3、多开并发、自动破解、自定义密码本、自动生成密码字典 (github.com)

字典

https://wordlists.assetnote.io/

wifiDictionaries/key at main · yuanmoc/wifiDictionaries (github.com)

TheKingOfDuck/fuzzDicts: Web Pentesting Fuzz 字典,一个就够了。 (github.com)

rootphantomer/Blasting_dictionary: 爆破字典 (github.com)

2-Airgeddon 破解

(kali Linux 里 演示 ) Aircrack-ng 差不多.

老样子,先以管理员的身份运行 kali 后输入密码进入管理员权限。

\1. wget https://github.com/v1s1t0r1sh3r3/airgeddon/archive/master.zip

-->进行下载文件.

\2. unzip master.zip->解压这个文件。

\3. cd airgeddon-master->找到新创建的文件目录。

\4. bash airgeddon.sh->打开这个工具。

(提前插上网卡,并且连接到虚拟机。)

进入之后根据提示ehter(回车键)三下后选择自己的网卡。(注意有间隔时间!总之,看代码就行了。)

选择序号2=选择我们的网卡。进入->

Select an option from menu:->从菜单中选择一个选项:

---------

\0. Exit script->退出脚本

\1. Select another network interface->选择另一个网络接口

\2. Put interface in monitor mode->将接口置于监控模式

\3. Put interface in managed mode->将接口置于托管模式

---------

\4. DoS attacks menu->DoS攻击菜单

\5. Handshake/PMKID tools menu->握手/PMKID工具菜单

\6. Offline WPA/WPA2 decrypt menu->离线WPA/WPA2解密菜单

\7. Evil Twin attacks menu->邪恶双胞胎攻击菜单

\8. WPS attacks menu->WPS攻击菜单

\9. WEP attacks menu->WEP攻击菜单

\10. Enterprise attacks menu->企业攻击菜单

---------

\11. About & Credits / Sponsorship mentions->关于&信用/赞助提及

\12. Options and language menu->选项和语言菜单

(激活网络)这里我们选择序号2->

Put interface in monitor mode:将接口置于监控模式

根据提示,进入->(一共有三个模块,第一个模块为配置,第二个为攻击方式,第三个为其它)

\0. 退出脚本

\1. 选择另一个网络接口

\2. 将接口置于监控模式

3.。将接口置于托管模式

--------

\4. DoS攻击菜单

\5. 握手/PMKID工具菜单

\6. 离线WPA/WPA2解密菜单

\7. 邪恶双胞胎攻击菜单

\8. WPS攻击菜单

\9. WEP攻击菜单

\10. 企业攻击菜单

---------

\11. 关于&信用/赞助提及

\12. 选项和语言菜单

(抓取握手包文件)这里我们选择5->

进入后直接选择6进行抓取

扫描周围的wifi,差不多就ctrl+C停止抓包,(不要退出了,习惯看提示!)

选择一个序号进行抓包,然后进入->

然后选择1,攻击频率选择20就行

Wait!失败的话就换攻击频率或者换一个网络进行。

抓取到按回车键---然后选择0->

这里我们选择6->

\6. 离线WPA/WPA2解密菜单

进入->

\0. 返回主菜单

\1. 个人

\2. 企业

选择1->

\1. 个人

进入->!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

\0. 返回离线WPA/WPA2解密菜单

-------------- ( aircrack CPU、非GPU的攻击 ) ---------------

\1. (aircrack)针对握手/PMKID捕获文件的字典攻击 (传统字典进行攻击)

\2. (aircrack + crunch)暴力攻击握手/PMKID捕获文件(传统带字典生成器)

----------------- ( hashcat CPU / GPU的攻击 ) --------(GPU会加速)-----

3.。(hashcat)针对握手抓包文件的字典攻击

\4. (hashcat)对握手捕获文件的暴力攻击

\5. (hashcat)基于规则的对握手捕获文件的攻击

\6. (hashcat)针对PMKID捕获文件的字典攻击

\7. (hashcat)对PMKID捕获文件的暴力攻击

\8. (hashcat)基于规则的PMKID捕获文件攻击

到这里你就可以自己研究了!这么多破解方法!!!

举例:这里我们选择4->直接根据提示确认文件包是否正确(.cap)---后后后看英文就跟着提示来就OK了

3-KRACK漏洞

密钥重载攻击

KRACK:WPA2系列漏洞事件预警(含技术文章翻译) - 360CERT

论文:

https://papers.mathyvanhoef.com/ccs2017.pdf

只要对安卓影响大.

现在手机基本都没问题了 ///

4-Rough AP 攻击

无线中间人

(仅支持 Linux)

P0cL4bs/wifipumpkin3: Powerful framework for rogue access point attack. (github.com)

Getting Started (wifipumpkin3.github.io)

5-wifi钓鱼

FluxionNetwork/fluxion: Fluxion is a remake of linset by vk496 with enhanced functionality. (github.com)

准备好网卡

fluxion :

git clone https://www.github.com/FluxionNetwork/fluxion.git cd fluxion ./fluxion.sh -i ./fluxion.sh

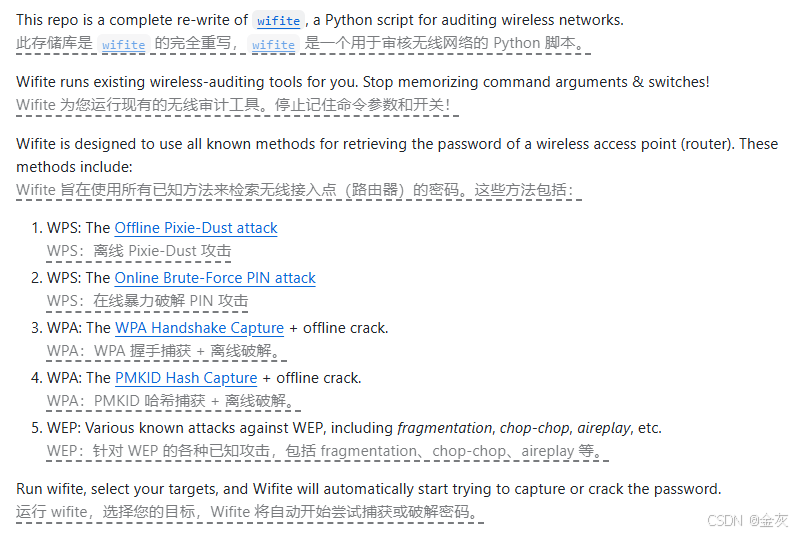

6-wifite

kali自带 (简单,高效)

derv82/wifite2: Rewrite of the popular wireless network auditor, "wifite" (github.com)

wifite 没有就组件 apt install <组件> 占用就 wifite --kill 启动

扫描网络 输入目标wifi序列号 (人家wifi疯狂开始重连) 出现提示, 代表抓到握手包

1-使用字典跑握手包. /usr/share/wordlist

2-EWSA hashcat 跑

其他

hcxpcapngtool 将 握手包转码. apt install hcxtools

握手到上传到 网站 上再 转换:

hashcat hcxpcapngtool - advanced password recovery

hashcat 破解

[start hashcat wiki]

Aircrack-ng套件:

-

「airmon-ng」(监听流量)

-

「airodump-ng」(抓无线握手包)

-

「aircrack-ng」(强制用户断开认证)

-

「aireplay-ng」(破解密码)

cdlinux 水滴工具