华赛防火墙USG2210 L2TP over IPsec×××配置实例

武汉通威电子有限公司

陈 波

2011-6-16

目录

项目需求... 3

类似的一个拓扑... 3

×××配置步骤... 3

××× 客户端的选择和配置... 7

完整防火墙配置参考... 15

项目需求

公司总部使用防火墙(以USG3000为例)接入Internet。

公司出差员工安全访问公司总部资源。

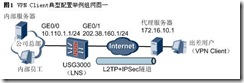

出差员工在PC上安装××× Client,向USG2210(LNS设备)发起连接请求并建立L2TP+IPSec隧道,通过L2TP+IPSec隧道与公司内部其他用户进行通信或访问资源。

用户通过代理服务器与LNS建立×××隧道。

允许用户在访问公司总部资源的同时访问Internet资源。

使用预共享密钥验证方式。

类似的一个拓扑

×××配置步骤

interface Virtual-Template 1

ip address 10.10.10.1 24

ppp authentication-mode chap

remote address pool 1

quit

# 配置虚拟接口模板加入安全区域。虚拟接口模板可以加入LNS的任一安全区域。

firewall zone trust

add interface Virtual-Template 1

quit

# 配置域间包过滤规则,允许LNS侧与通道相连的接口所在的安全区域与Local安全区域互通。

#好像防火墙默认就有,没有则加上

firewall packet-filter default permit interzone local trust direction inbound

firewall packet-filter default permit interzone local trust direction outbound

firewall packet-filter default permit interzone local untrust direction inbound

firewall packet-filter default permit interzone local untrust direction outbound

firewall packet-filter default permit interzone local dmz direction inbound

firewall packet-filter default permit interzone local dmz direction outbound

firewall packet-filter default permit interzone trust untrust direction inbound

firewall packet-filter default permit interzone trust untrust direction outbound

firewall packet-filter default permit interzone trust dmz direction inbound

firewall packet-filter default permit interzone trust dmz direction outbound

firewall packet-filter default permit interzone dmz untrust direction inbound

firewall packet-filter default permit interzone dmz untrust direction outbound

# 启用L2TP功能。

l2tp enable

# 创建L2TP组。

l2tp-group 1

# 配置隧道本端名称。

tunnel name lns

allow l2tp virtual-template 1 remote client

# 禁止L2TP隧道验证。

undo tunnel authentication

quit

说明:

配置Client-Initialized方式的L2TP时,需要禁止L2TP隧道验证。

# 进入AAA视图,创建本地用户名和密码并配置用户类型(应与用户侧配置一致)。

aaa

local-user admin password simple Admin@123

local-user admin service-type ppp

# 在aaa中定义地址池,为拨入用户分配IP地址。

ip pool 1 10.10.10.100 10.10.10.200

quit

说明:

从地址池中分配给客户端的IP地址不能与USG的接口GigabitEthernet 0/0的IP地址在同一网段。

# 配置IPSec。

# 创建名为tran1的IPSec提议。

ipsec proposal tran1

transform esp

encapsulation-mode tunnel

esp authentication-algorithm md5

esp encryption-algorithm des

quit

# 创建编号为10的IKE提议。

ike proposal 10

authentication-method pre-share

authentication-algorithm md5

quit

# 创建名为a的IKE Peer。

ike peer a

exchange-mode aggressive

local-id-type name

nat traversal

remote-name client

ike-proposal 10

pre-shared-key abcde

quit

说明:

验证字的配置需要与对端设备相同。

# 配置IKE本端名字。

ike local-name usg2210

# 配置IPSec保护数据流。

默认情况下,L2TP守护进程监听UDP 1701端口

# 记得先配置*** client触发的敏感流ACL,要不然policy应用后ACL加不上

acl number 3003

rule 0 per udp source any source-port eq 1701

# 创建IPSec策略模板。

说明:

某些防火墙型号和版本(如USG2100)建议不要引用ACL,否则防火墙只能和一个××× Client建立连接,其他××× Client将无法与防火墙建立×××连接。中高端的防火墙(如USG5300)必须要引用ACL,否则隧道无法正常建立。

ipsec policy-template tmap 1

ike-peer a

proposal tran1

security acl 3003

quit

# 创建IPSec策略。

ipsec policy map 1 isakmp template tmap

# 引用IPSec策略。

interface GigabitEthernet 0/0/1

ipsec policy map

quit

××× 客户端的选择和配置

登陆华赛官方网站

http://www.huaweisymantec.com/cn/

#找技术人员要的个账号

账号:HS400

密码:119085

#华赛的技术热线,比较管用,24小时服务,主要看运气,碰到工程师水平不行也是浪费时间

400 888 2333

![]()

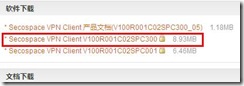

注意用dis version查看下设备的版本信息,本次设备是V100R005C00SPC300,下载对应的××× Client

<USG2200>sys

22:25:24 2011/06/16

Enter system view, return user view with Ctrl+Z.

[USG2200]dis ver

22:25:28 2011/06/16

Huawei Versatile Routing Platform Software

Software Version: USG2200 V100R005C00SPC300 (VRP (R) Software, Version 5.30)

Copyright (c) 2008-2011 Huawei Technologies Co., Ltd.

Secoway USG2210 uptime is 0 week, 0 day, 11 hours, 17 minutes

RPU's Version Information:

2048M bytes SDRAM

64M bytes FLASH

128K bytes NVRAM

Pcb Version : VER.A

CPLD Logic Version : 009B

FPGA Logic Version : 013

Small BootROM Version : 517

Big BootROM Version : 559

安装Secospace ××× Client V100R001C02SPC300 后开始配置×××客户端。

1. 配置××× Client。

a. 在菜单栏中选择“文件 > 新建”或在单击工具栏中单击“新建”按钮。

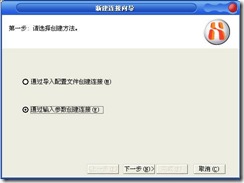

弹出“第一步:请选择创建方法”对话框。配置如图2所示。

b. 选中“通过输入参数创建连接”,单击“下一步”。

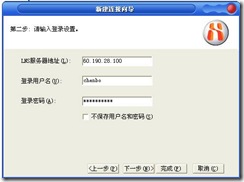

弹出“第二步:请输入登录设置”对话框。配置如图3所示。

说明:

登录用户名和密码必须与LNS侧配置的用户名和密码一致。

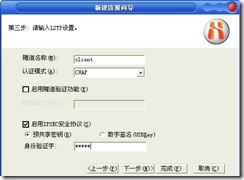

c. 单击“下一步”。

弹出“第三步:请输入L2TP设置”对话框。配置如图4所示。

说明:

L2TP配置必须与LNS侧的配置一致。

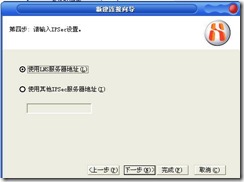

d. 单击“下一步”。

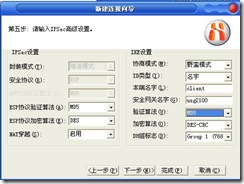

弹出“第四步:请输入IPSec设置”对话框。配置如图5所示。

e. 选中“使用LNS服务器地址”,单击“下一步”。

弹出“第五步:请输入IPSec高级设置”对话框。配置如图6所示。

说明:

IPSec高级配置必须与LNS侧的配置一致。

f. 单击“下一步”。

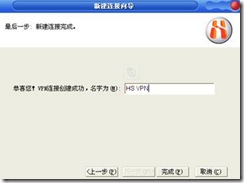

弹出“最后一步:新建连接完成”对话框。如图7所示。

g. 输入连接的名字,单击“完成”。

h. 选择“操作 > 代理设置”。配置如图8所示。

图8 代理设置 (如果是通过代理服务器上网则设置,否则不设置)

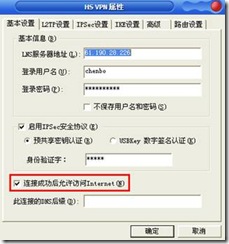

i. 选择连接的属性,在“基本设置”中选中“连接成功后允许访问Internet”,并在“路由设置”中单击“添加”,配置如图9所示。允许用户在访问×××资源的同时访问Internet资源。

j. 单击“确定”。

工具里面有个运行日志,可以看下是否成功

- <2011-06-16 22:38:46> Administrator 新建连接成功,新连接的名称为“HS ×××”。

- <2011-06-16 22:42:12> Administrator 修改连接“HS ×××”路由成功,当前的×××路由是:

No.1: IP 192.168.0.0 Mask 255.255.255.0。

- <2011-06-16 22:42:12> Administrator 修改连接“HS ×××”属性成功。

- <2011-06-16 22:42:15> Administrator 开始连接,连接[ HS ××× - 1262137893 ]。

- <2011-06-16 22:42:15> Administrator IKE阶段1协商开始。

- <2011-06-16 22:42:16> Administrator IKE阶段1协商成功结束。

- <2011-06-16 22:42:16> Administrator IKE阶段2协商开始。

- <2011-06-16 22:42:16> Administrator IKE阶段2协商成功结束。

- <2011-06-16 22:42:20> Administrator 接入成功,用户[ chenbo ]。

- <2011-06-16 22:42:20> Administrator 获得私网地址[10.10.10.101]。

- <2011-06-16 22:43:01> Administrator 启动了诊断工具。

完整防火墙配置参考

[USG2200]dis cu

23:19:47 2011/06/16

#

sysname USG2200

#

l2tp enable

#

ike local-name usg2210

#

firewall packet-filter default permit interzone local trust direction inbound

firewall packet-filter default permit interzone local trust direction outbound

firewall packet-filter default permit interzone local untrust direction inbound

firewall packet-filter default permit interzone local untrust direction outbound

firewall packet-filter default permit interzone local dmz direction inbound

firewall packet-filter default permit interzone local dmz direction outbound

firewall packet-filter default permit interzone trust untrust direction inbound

firewall packet-filter default permit interzone trust untrust direction outbound

firewall packet-filter default permit interzone trust dmz direction inbound

firewall packet-filter default permit interzone trust dmz direction outbound

firewall packet-filter default permit interzone dmz untrust direction inbound

firewall packet-filter default permit interzone dmz untrust direction outbound

#

nat address-group 1 61.190.28.226 61.190.28.226

#

firewall session link-state check

#

#

web-manager security enable port 5000

undo web-manager config-guide enable

#

v-gateway ssl_*** 61.190.28.226 private

#

#

radius-server template ssl_***.tpl

#

acl number 3000

rule 5 permit ip

#

acl number 3001

rule 5 permit ip

rule 10 permit icmp

#

acl number 3003

rule 0 permit udp source-port eq 1701

#

ike proposal 10

authentication-algorithm md5

#

ike peer a

exchange-mode aggressive

pre-shared-key abcde

ike-proposal 10

local-id-type name

remote-name client

nat traversal

#

ipsec proposal tran1

#

ipsec policy-template tmap 1

security acl 3003

ike-peer a

proposal tran1

#

ipsec policy map 1 isakmp template tmap

#

interface Cellular0/1/0

link-protocol ppp

#

interface Virtual-Template1

ppp authentication-mode chap

ip address 10.10.10.1 255.255.255.0

remote address pool 1

#

interface GigabitEthernet0/0/0

ip address 192.168.0.13 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 61.190.28.226 255.255.255.240

ipsec policy map

#

interface NULL0

#

firewall zone local

set priority 100

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface Virtual-Template1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet0/0/1

#

firewall zone dmz

set priority 50

#

l2tp-group 1

undo tunnel authentication

allow l2tp virtual-template 1 remote client

tunnel name lns

#

aaa

local-user chenbo password simple chenbo@123

local-user chenbo service-type ppp

ip pool 1 10.10.10.100 10.10.10.200

#

authentication-scheme default

authentication-scheme ssl_***.scm

authentication-mode ***db

#

authorization-scheme default

authorization-scheme ssl_***.scm

authorization-mode ***db

#

accounting-scheme default

#

domain default

domain dot1x

domain ssl_***.dom

authentication-scheme ssl_***.scm

authorization-scheme ssl_***.scm

radius-server ssl_***.tpl

ldap-server ssl_***.tpl

#

#

nqa-jitter tag-version 1

#

ip route-static 0.0.0.0 0.0.0.0 61.190.28.233

#

banner enable

#

user-interface con 0

authentication-mode none

user-interface tty 2

authentication-mode none

modem both

user-interface vty 0 4

user privilege level 3

set authentication password simple Admin123

#

slb

#

cwmp

#

right-manager server-group

#

#

ldap-server template ssl_***.tpl

ldap-server authentication base-dn dc=my-domain,dc=com

ldap-server authentication manager cn=manager secret secret

ldap-server group-filter ou

ldap-server user-filter cn

#

policy interzone local untrust inbound

policy 0

action permit

#

policy interzone local untrust outbound

policy 0

action permit

#

policy interzone trust untrust outbound

policy 0

action permit

#

nat-policy interzone trust untrust outbound

policy 1

action source-nat

policy source 192.168.0.0 0.0.0.255

address-group 1

#

v-gateway ssl_*** ip address 61.190.28.226

#****BEGIN***ssl_*****1****#

v-gateway ssl_***

basic

ssl version allversion

ssl timeout 5

ssl lifecycle 1440

ssl ciphersuit custom aes256-sha des-cbc3-sha rc4-sha rc4-md5 aes128-sha des-cbc-sha

logoname &logo&.gif

welcome &welcome&.txt

title &title&.txt

service

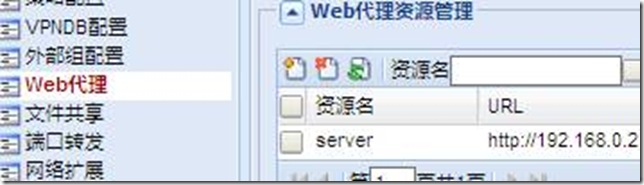

web-proxy enable

web-proxy web-link enable

web-proxy link-resource server http://192.168.0.2:8000/ show-link %u660E%u6E90%u5730%u4EA7ERP

files-share enable

files-share resource smb %u8F6F%u4EF6 //192.168.0.226/install

port-forwarding enable

port-forwarding auto-start enable

port-forwarding resource ftp host-ip 192.168.0.226 21 ftp%u670D%u52A1%u5668

network-extension netpool 192.168.2.10 192.168.2.110 255.255.255.0 virtual-ip reserve-all

network-extension mode split

security

policy-default-action permit user-src-ip

policy-default-action permit user-dst-ip

policy-default-action permit user-url

policy-default-action permit vg-src-ip

password-setting password-intension low 1 high 31 digits 0 letters 0 unmix

password-setting safepolicy 1

password-setting lifetime 0 alarm 0

certification cert-anonymous cert-field user-filter subject cn group-filter subject cn

certification cert-anonymous filter-policy permit-all

certification cert-challenge cert-field user-filter subject cn

#****END****#

By the way

说个在客户那里遇到的ssl ***使用中的问题

客户访问ssl *** 登陆进去通过usg的web代理方式访问百度

用户访问完后发现,不用ssl ***的时候上不了网,域名无法解析,ping的通,重启也无法解决。

咨询400后,以下这个办法可以。

Netsh winsock reset

Baidu了一下,这是该命令的描述:

……》winsock是Windows网络编程接口,winsock工作在应用层,它提供与底层传输协议无关的高层数据传输编程接口 netsh winsock reset 是把它恢复到默认状态。

……》要为 Windows XP 重置 Winsock,请按照下列步骤操作:

1、单击“开始”,运行中输入cmd。

2、然后输入命令 netsh winsock reset。

3、重启计算机。

转载于:https://blog.51cto.com/boochem/622658