一次Linux服务器***查杀经历

1客户自己的服务器由于种了***,往外发送大量数据包,被服务商切断网络.虽然没有网络不能直接登录服务器,但是可以通过服务商提供的WEB控制面板进入操作系统.

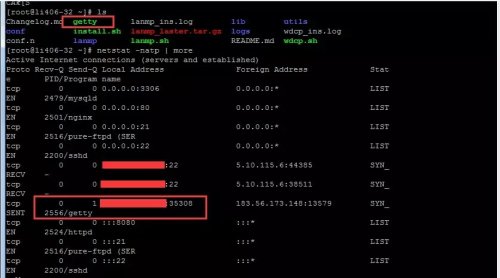

首先使用命令查看相关连接:netstat -natp ,很明显看到了异常进程getty

lsof -i:35308 对应进程号,然后kill掉.

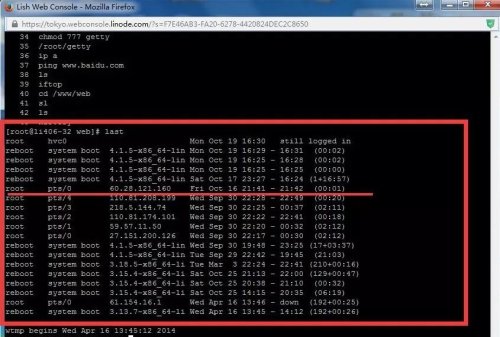

使用命令 last查看最近登录情况:

其中有异常IP登录:60.28.121.160是天津的IP,而客户是泉州人.初步估计这个可能就是那个***的IP .

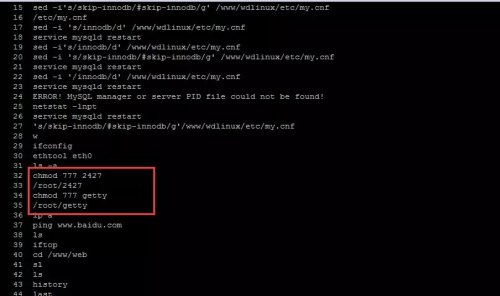

使用命令histroy查看是否留下一些操作痕迹.

这个不是客户安装的,所以这个应该就是那个***了,通过find / -name getty 查找到该相关文件 删除 rm或者chmod 000 getty

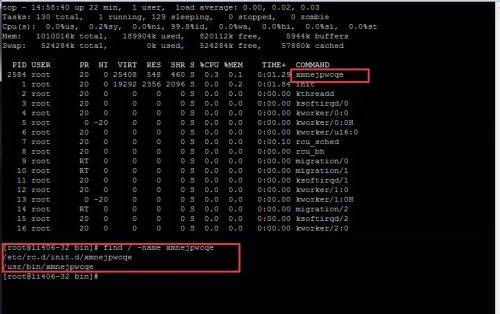

使用命令top查看实时进程,发现还有一些奇怪的进程:

删除或者去掉执行权限.

以为这样就把***清除干净了,让服务商开启机器,竟然不能开启,因为开启来还会***,于是想到应该是***没清除干净,肯定有其他***会自动生成.将系统启动发现果然又有奇怪的进程,尝试删除几次发现系统启动后又会自动生成.

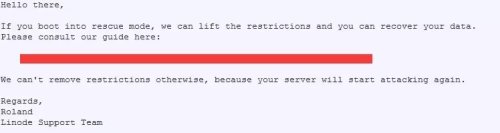

由于没有网络,不能借助一些网络工具进行***茶山,于是按照服务商的建议进入拯救模式,然后让其去除网络限制.

所谓的拯救模式,其实类似PE启动盘一样,进入拯救模式之后:

mount -o exec,barrier=0 /dev/xvda

cd /media/xvda

mount -t proc proc proc/

mount -t sysfs sys sys/

mount -o bind /dev dev/

mount -t devpts pts dev/pts/

chroot /media/xvda /bin/bash

service ssh start

然后通过服务商去除网络限制,这样就有网络了,首先做到当然是先备份数据了。在备份数据期间也查杀下***.

杀软:CLAMAV 官网地址:http://www.clamav.net/documents/installing-clamav 上面有详细介绍如何安装、使用、升级病毒库,这里就略过了.

安装完软件后,

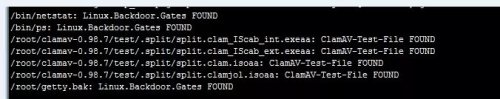

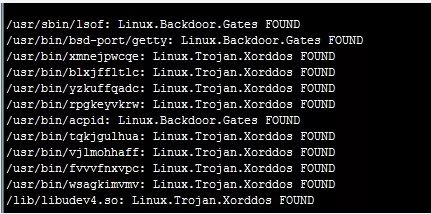

clamscan -r –bell -i / //对整个根目录进行扫描,发现有些命令都被替换了.

将***删除就可以了,当然我是备份数据然后重装系统的.(也有用chkrootkit发现这个软件尽然发现不了,所以还是这个CLAMAV比较强大!)

转载于:https://blog.51cto.com/chenzm0592/1895312